地址局域网络环境下ARP欺骗攻击及安全防范策略(计算机网络范文)

封面

《局域网络环境下ARP欺骗攻击及安全防范策略》

Word格式可编辑可修改

精心整理放心阅读欢迎下载

文档信息

局域网络环境下ARP欺骗攻击及安全防范策略

摘要文章介绍了A RP地址解析协议的含义和工作原理分析了A RP协议所存在的安全漏洞给出了网段内和跨网段ARP欺骗的实现过程。最后结合网络管理的实际工作重点介绍了I P地址和MAC地址绑定、交换机端口和MAC地址绑定、 VLAN隔离等技术等几种能够有效防御A RP欺骗攻击的安全防范策略并通过实验验证了该安全策略的有效性。 关健词A RP协议ARP欺骗MAC地址I P地址网络安全1ARP协议简介 ARP(Address Resolution Protocol)即地址解析协议该协议将网络层的IP地址转换为数据链路层地址。 TCP IP协议中规定 IP地址为32位 由网络号和网络内的主机号构成每一台接入局域网或者Internet的主机都要配置一个IP地址。在以太网中源主机和目的主机通信时源主机不仅要知道目的主机的IP地址还要知道目的主机的数据链路层地址 即网卡的MAC地址 同时规定MAC地址为48位。 ARP协议所做的工作就是查询目的主机的I P地址所对应的MAC地址并实现双方通信。 2 ARP协议的工作原理图1网段内ARP工作原理图2夸网段ARP工作原理 源主机在传输数据前首先要对初始数据进行封装在该过程中会把目的主机的I P地址和MAC地址封装进去。在通信的最初阶段我们能够知道目的主机的IP地址而MAC地址却是未知的。这时如果目的主机和源主机在同一个网段内源主机会以第二层广播的方式发送A RP请求报文。 ARP请求报文中含有源主机的I P地址和MAC地址 以及目的主机的I P地址。当该报文通过广播方式到达目的主机时 目的主机会响应该请求并返回ARP响应

报文从而源主机可以获取目的主机的MAC地址 同样目的主机也能够获得源主机的MAC地址。如果目的主机和源主机地址不在同一个网段内源主机发出的IP数据包会送到交换机的默认网关而默认网关的MAC地址同样可以通过A RP协议获取。经过ARP协议解析I P地址之后主机会在缓存中保存IP地址和MAC地址的映射条目此后再进行数据交换时只要从缓存中读取映射条目即可。 ARP协议工作原理详见图1和图2。 3 ARP欺骗攻击的实现过程3. 1 网段内的ARP欺骗攻击A RP欺骗攻击的核心就是向目标主机发送伪造的ARP应答并使目标主机接收应答中伪造的I P与MAC间的映射对并以此更新目标主机缓存。设在同一网段的三台主机分别为 详见表1。表1 同网段主机I P地址和MAC地址对应表用户主机I P地址MAC地址

A10 10 100 100-E0-4C-11-11-11B10 10 100 200-E0-4C-22-22-22C10 10 100 300-E0-4C-33-33-33假设与是信任关系 欲向发送数据包。攻击方通过前期准备可以发现的漏洞使暂时无法工作然后发送包含自己MAC地址的ARP应答给。 由于大多数的操作系统在接收到ARP应答后会及时更新ARP缓存而不考虑是否发出过真实的ARP请求所以接收到应答后就更新它的ARP缓存建立新的I P和MAC地址映射对即的I P地址

10 10 100 2对应了的MAC地址00-E0-4C-33-33-33。这样导致就将发往的数据包发向了但和B却对此全然不知 因此C就实现对A和B的监听。 3.2 跨网段的ARP欺骗攻击 跨网段的A RP欺骗比同一网段的ARP欺骗要复杂得多它需要把ARP欺骗与I CMP重定向攻击结合在一起。假设和在同一网段 在另一网段详见表2。表2跨网段主机I P地址和MAC地址对应表用户主机

IP地址MAC地址A 10 10 100 100-E0-4C-11-11-

11B10 10 100 200-E0-4C-22-22-22C10 10 200 300-E0-4C-33-33-33 首先攻击方修改IP包的生存时间将其延长 以便做充足的广播。然后和上面提到的一样寻找主机的漏洞攻击此漏洞使主机暂时无法工作。此后攻击方发送IP地址为的IP地址10 10 100 2 MAC地址为的MAC地址00-E0-4C-33-33-33的ARP应答给。 接收到应答后更新其ARP缓存。这样在主机上的IP地址就对应的MAC地址。但是 在发数据包给时仍然会在局域网内寻找10 10 100 2的MAC地址不会把包发给路由器这时就需要进行I CMP重定向告诉主机到10 10 100 2的最短路径不是局域网而是路由请主机重定向路由路径把所有到10 10 100 2的包发给路由器。主机在接受到这个合理的I CMP重定向后修改自己的路由路径把对10 10 100 2的数据包都发给路由器。这样攻击方就能得到来自内部网段的数据包。 4 ARP欺骗攻击安全防范策略

4. 1用户端绑定 在用户端计算机上绑定交换机网关的IP和MAC地址。 1首先要求用户获得交换机网关的I P地址和MAC地址用户在DOS提示符下执行arp –a命令具体如下

C:\Documents and Settings\user>arp -aInterface: . 1 --- 0x2Internet Address Physical Address Type .254 00-40-66-77-88-d7 dynamic .254和00-30-6d-bc-9c-d7分别为网关的IP地址和MAC地址 因用户所在的区域、楼体和交换机不同其对应网关的

IP地址和MAC地址也不相同。 2编写一个批处理文件arp.bat实现将交换机网关的MAC地址和网关的I P地址的绑定 内容如下

@echo offarp -darp -s .254 00-40-66-77-88-d7 用户应该按照第一步中查找到的交换机网关的IP地址和MAC地址填入arp –s后面即可 同时需要将这个批处理软件拖到“windows--开始--程序--启动”中 以便用户每次开机后计算机自动加载并执行该批处理文件对用户起到一个很好的保护作用。 4.2网管交换机端绑定 在核心交换机上绑定用户主机的IP地址和网卡的MAC地址 同时在边缘交换机上将用户计算机网卡的MAC地址和交换机端口绑定的双重安全绑定方式。 1I P和MAC地址的绑定。在核心交换机上将所有局域网络用户的I P地址与其网卡MAC地址一一对应进行全部绑定。这样可以极大程度上避免非法用户使用ARP欺骗或盗用合法用户的I P地址进行流量的盗取。具体实现方法如下以AVAYA三层交换机为例 P580(Conf i gure)#arp . 1 00:E0:4C: 11: 11: 11P580(Confi gure)# arp .2

00:E0:4C:22:22:22P580(Configure)# arp . 3 00:E0:4C:33:33:33

2 MAC地址与交换机端口的绑定。根据局域网络用户所在的区域、楼体和用户房间所对应的交换机端口号将用户计算机网卡的MAC地址和交换机端口绑定。此方案可以防止非法用户随意接入网络端口上网。 网络用户如果擅自改动本机网卡的MAC地址该机器的网络访问将因其MAC地址被交换机认定为非法而无法实现上网 自然也就不会

对局域网造成干扰了。具体操作如下以A VAYA二层边缘交换机为例 coole> (enable) lock port 1/1coole> (enable) add mac

00:E0:4C:11: 11: 11 1Address 00:E0:4C: 11: 11: 11 was added to thesecure list !coole> (enable) lock port 1/2coole> (enable) addmac 00:E0:4C:22:22:22 2Address 00:E0:4C:22:22:22 was added tothe secure list !coole> (enable) lock port 1/3coole> (enable)add mac 00:E0:4C:33:33:33 3Address 00:E0:4C:33:33:33 wasadded to the secure list !coole> (enable) show camVLAN

DestMAC/Route Des Destination Port1 00:E0:4C: 11: 11: 111/11 00:E0:4C:22:22:22 1/21 00:E0:4C:33:33:33

1/34.3采用VLAN技术隔离端口 局域网的网络管理员可根据本单位网络的拓卜结构具体规划出若干个V LA N 当管理员发现有非法用户在恶意利用ARP欺骗攻击网络或因合法用户受病毒A RP病毒感染而影响网络时 网络管理员可利用技术手段首先查找到该用户所在的交换机端口然后将该端口划一个单独的V LAN将该用户与其它用户进行物理隔离 以避免对其它用户的影响。当然也可以利用将交换机端口Disable掉来屏蔽该用户对网络造成影响从而达到安全防范的目的。 5 结束语 网络欺骗攻击作为一种非常专业化的攻击手段给网络安全管理者带来了严峻的考验。 ARP欺骗是一种典型的欺骗攻击类型它利用了ARP协议存在的安全隐患并使用一些专门的攻击工具使得这种攻击变得普及并有较高的成功率。文中通过分析A RP协议的工作原理探讨了ARP协议从I P地址到MAC地址解析过程中的安全性给出了网段内和跨网段ARP欺骗的实现过程提出了几种常规可行的解决方案如在用户计算机上绑定交换机网关的IP地址和MAC

地址、在交换机上绑定用户主机的IP地址和网卡的MAC地址或绑定用户计算机网卡的MAC地址和交换机端口、 VLAN隔离等技术。如果多种方案配合使用就可以最大限度的杜绝A RP欺骗攻击的出现。总之对于A RP欺骗的网络攻击不仅需要用户自身做好防范工作之外更需要网络管理员应该时刻保持高度警惕并不断跟踪防范欺骗类攻击的最新技术做到防范于未然。参考文献 [1]邓清华陈松乔.A RP欺骗攻击及其防范[J] .微机发展 2004 14(8) :126-128.

[2]孟晓明.基于ARP的网络欺骗的检测与防范[J] .信息技术 2005

(5) :41-44. [3]徐功文陈曙时研会.ARP协议攻击原理及其防范措施[J] . 网络与信息安全 2005 (1) :4-6. [4]张海燕.A RP漏洞及其防范技术[J] .网络安全 2005 (4) :40-42. [5]王佳李志蜀.基于ARP协议的攻击原理分析[J] .微电子学与计算机 200421(4) :10-12.

“局域网络环境下ARP欺骗攻击及安全防范策略”文档源于网络本人编辑整理。本着保护作者知识产权的原则仅供学习交流请勿商用。如有侵犯作者权益请作者留言或者发站内信息联系本人我将尽快删除。谢谢您的阅读与下载

- 地址局域网络环境下ARP欺骗攻击及安全防范策略(计算机网络范文)相关文档

- 地址局域网ARP攻击的危害及防范方法(互联网研究范文)

- 地址浅论局域网中ARP病毒的攻击原理

- 地址浅谈局域网ARP病毒攻击检测与防御

- 地址浅析局域网中ARP欺骗攻击的防范

- 地址局域网ARP欺骗和攻击主要特点及解决方式

- 地址局域网中ARP欺骗攻击及安全防范策略

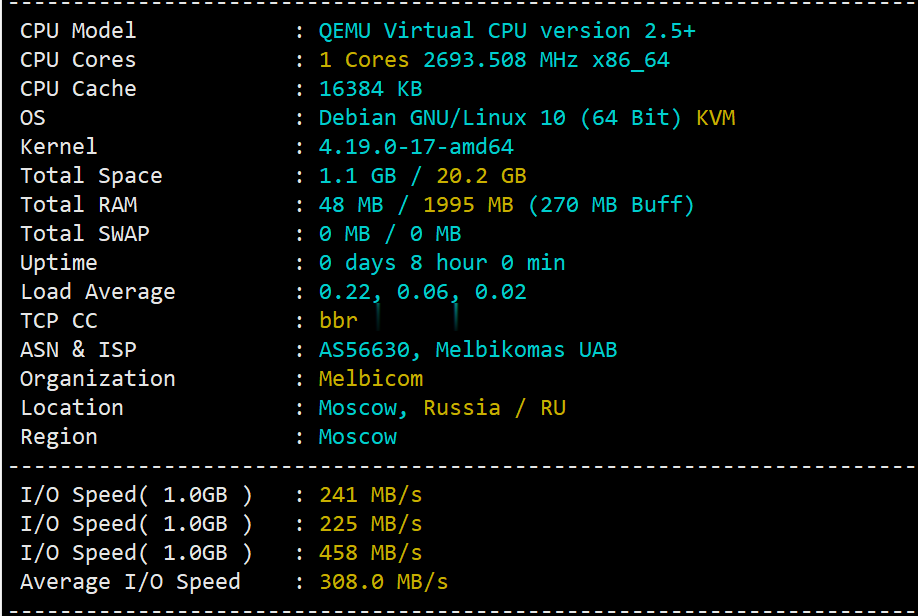

简单测评melbicom俄罗斯莫斯科数据中心的VPS,三网CN2回国,电信双程cn2

melbicom从2015年就开始运作了,在国内也是有一定的粉丝群,站长最早是从2017年开始介绍melbicom。上一次测评melbicom是在2018年,由于期间有不少人持续关注这个品牌,而且站长貌似也听说过路由什么的有变动的迹象。为此,今天重新对莫斯科数据中心的VPS进行一次简单测评,数据仅供参考。官方网站: https://melbicom.net比特币、信用卡、PayPal、支付宝、银联...

FlashFXP FTP工具无法连接主机常见原因及解决办法

目前,我们都在用哪个FTP软件?喜欢用的是WinSCP,是一款免费的FTP/SFTP软件。今天在帮助一个网友远程解决问题的时候看到他用的是FlashFXP FTP工具,这个工具以前我也用过,不过正版是需要付费的,但是网上有很多的绿色版本和破解版本。考虑到安全的问题,个人不建议选择破解版。但是这款软件还是比较好用的。今天主要是遇到他的虚拟主机无法通过FTP连接主机,这里我就帮忙看看到底是什么问题。一...

注册做什么96%可以干啥,常用的7个常用的国内国外域名注册服务商_云服务器可以干什么

日前,国内知名主机服务商阿里云与国外资深服务器面板Plesk强强联合,推出 阿里云域名注册与备案、服务器ECS购买与登录使用 前言云服务器(Elastic 只需要确定cpu内存与带宽基本上就可以了,对于新手用户来说,我们在购买阿里云服务申请服务器与域名许多云服务商的云服务器配置是弹性的 三周学会小程序第三讲:服务 不过这个国外服务器有点慢,可以考虑国内的ngrokcc。 ngrokcc...

-

杀毒软件哪个好什么杀毒软件最好?华为p40和mate30哪个好华为mate30和荣耀3O那个好?录音软件哪个好什么录音软件最好用电陶炉和电磁炉哪个好电磁炉跟电陶炉哪个好尼康和佳能单反哪个好尼康和佳能哪个好啊?网校哪个好请问在网校排名中,哪个网校是最好的?想找一家最好的来选择啊?美国国际集团深圳500强企业都有哪些?qq空间登录电脑手机上怎么登陆电脑版QQ空间qq空间登录电脑怎么用电脑登陆手机版QQ空间YunOSyunos是什么手机