毒霸金山手机毒霸工作原理

金山手机毒霸工作原理

作者 Jack_Jia

一、序言

金山手机毒霸m.duba.com/是金山网络推出的首款Android APP行为管理软件是首家拦截软件恶意广告、智能防御病毒行为、查杀最新病毒和自主管理高危隐私权限的安卓手机安全管理软件。

它具有如下特色功能

1 、有效清除软件内置广告拦截软件恶意广告。

2、依托于首创的Java虚拟机拦截技术更精准更深入的拦截APP的高危行为。

本文将对金山手机毒霸的进行简单的逆向分析 以达到了解其工作原理的目的。金山手机毒霸的最新版本为V2.0但为了使我们的分析过程简单高效我们特意选择金山手机毒霸V1 .0Beta版本作为分析样本。博友可以通过如下链接下载bbs.xda.cn/thread-1 1 186508-1-1 .html 。

二、基本信息

1 、安装包关键路径文件信息l ib\srmeabi\

re s\ra w

其中ksremote.mp3、 l ibksrootcl ient.mp3、 rootkeeper.mp3通过后缀名伪装成mp3文件其实这三个文件为jar包。

And roidMainfest.xml

[html]view plaincopy

2、手机毒霸运行时涉及进程及进程组件分布

通过对手机毒霸代码逆向分析及运行时进程状态变化金山手机毒霸代码共在四类进程中被加载运行。

1 com. ijinshan.duba进程

广告扫描引擎、病毒扫描引擎、金山版本控制等逻辑都在该进程中运行

另外手机毒霸还在15997端口建立监听PC端可以通过该TC P连接发送命令手机端毒霸扫描。

2 com. iji nshan.d uba:DefendService进程

广告规则和扫描病毒信息由该进程通过P ro vi d e r提供。

2 com. iji nshan.duba.rootkeeper进程

该进程以ROOT身份运行该进程提供了手机毒霸其它进程运行需要root身份才能执行的命令的Binder接口第三方程序进程的代码注入由该进程完成。

4第三方injected process被注入程序进程

通过ptrace()注入到第三方程序的代码 ksre mo te.ja r和l ibksrootcl ient.so完成java虚拟机hook和底层Socket hook。

三、 JAVA虚拟机hook实现原理

目前And roid进程代码的注入都是靠ptrace函数来完成。 ptrace进程后完成底层函数的重定向。金山毒霸代码注入包括两部分

1 、底层C函数HOOK

2、 JAVA虚拟机H O OK

代码注入基本流程如下

1 、 com. iji nshan.d uba.rootkeeper进程ptrace第三方进程并注入l ibksrootcl ient.so文件

2、 l ibksrootcl ient.so代码完成底层C函数hook并调用ksremote.jar代码 ksremote.jar完成java虚拟机hook

1 C代码如何完成对java代码的调用呢

基本代码实现如下

[cpp]view plaincopy

1.

- 毒霸金山手机毒霸工作原理相关文档

- 国债金山手机毒霸

- 2013年软件产品登记名单(8月第二批)

- 三星金山手机毒霸

- 请务必阅读正文之后的免责条款部分

- 金山手机毒霸具体说明白这个安卓木马措施

- 山寨金山手机毒霸20版,无需ROOT,山寨手机软件全部“化学阉

简单测评v5.net的美国cn2云服务器:电信双程cn2+联通AS9929+移动直连

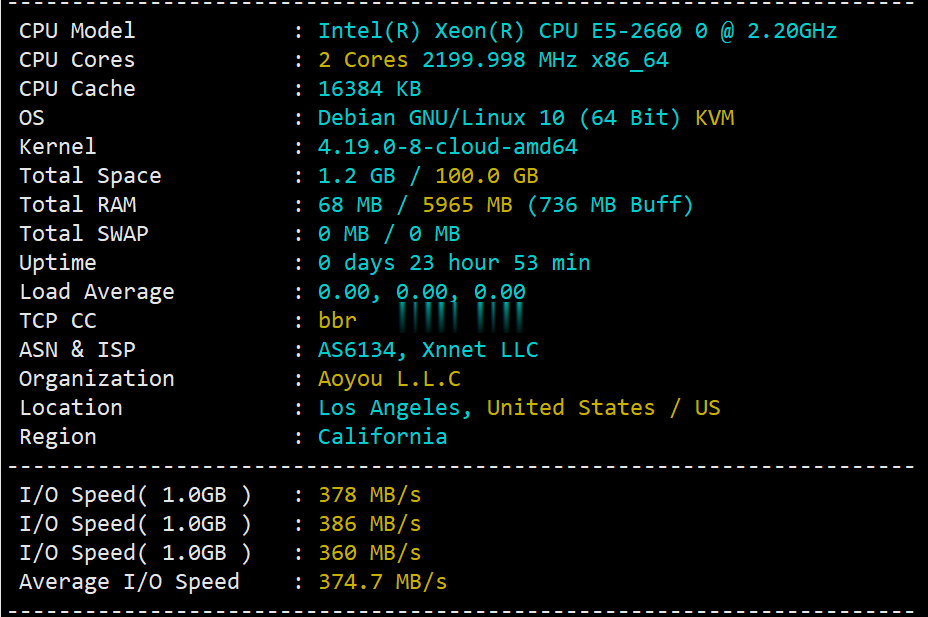

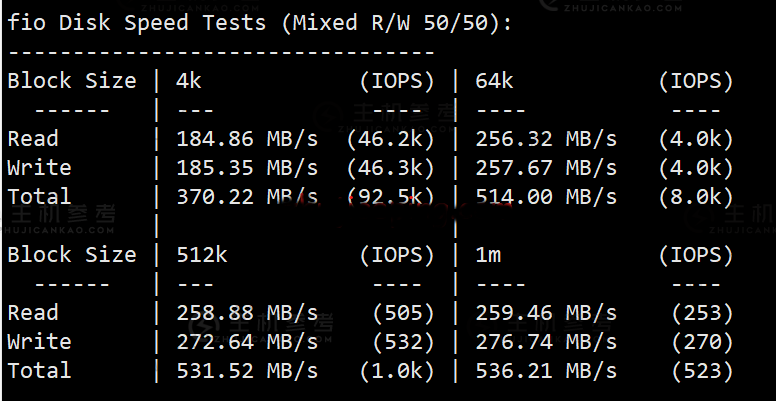

v5.net一直做独立服务器这块儿的,自从推出云服务器(VPS)以来站长一直还没有关注过,在网友的提醒下弄了个6G内存、2核、100G SSD的美国云服务器来写测评,主机测评给大家趟雷,让你知道v5.net的美国云服务器效果怎么样。本次测评数据仅供参考,有兴趣的还是亲自测试吧! 官方网站:https://v5.net/cloud.html 从显示来看CPU是e5-2660(2.2GHz主频),...

美国Cera 2核4G 20元/45天 香港CN2 E5 20M物理机服务器 150元 日本CN2 E5 20M物理机服务器 150元 提速啦

提速啦 成立于2012年,作为互联网老兵我们一直为用户提供 稳定 高速 高质量的产品。成立至今一直深受用户的喜爱 荣获 “2021年赣州安全大赛第三名” “2020创新企业入围奖” 等殊荣。目前我司在美国拥有4.6万G总内存云服务器资源,香港拥有2.2万G总内存云服务器资源,阿里云香港机房拥有8000G总内存云服务器资源,国内多地区拥有1.6万G总内存云服务器资源,绝非1 2台宿主机的小商家可比。...

华纳云E5处理器16G内存100Mbps688元/月

近日华纳云商家正式上线了美国服务器产品,这次美国机房上线的产品包括美国云服务器、美国独立服务器、美国高防御服务器以及美国高防云服务器等产品,新产品上线华纳云推出了史上优惠力度最高的特价优惠活动,美国云服务器低至3折,1核心1G内存5Mbps带宽低至24元/月,20G ddos高防御服务器低至688元/月,年付周期再送2个月、两年送4个月、三年送6个月,终身续费同价,有需要的朋友可以关注一下。华纳云...

-

邮箱怎么写工作邮箱怎么填windows优化大师怎么用windows优化大师怎么用﹖手机区号手机电话号码开头95共15位号码是什么手机号码?中小企业信息化中小企业如何进行企业信息化规划奇虎论坛奇虎论坛最新推荐歌曲列表·免费免费建站最好的免费建站idc前线钢铁雄心2修改器机械键盘轴机械键盘蓝轴有什么作用iphone6上市时间苹果6什么时候出来如何快速收录谁知道怎么快速被搜索引擎快速收录啊?