封包教程wpe封包怎么做

封包教程 时间:2021-06-03 阅读:()

封包技术有什么用?需详解

什么是封包? 怎么截获一个游戏的封包?怎么去检查游戏服务器的ip地址和端口号? 用户使用的各种信息服务,其通讯的信息最终均可以归结为以IP包为单位的信息传送,IP包除了包括要传送的数据信息外,还包含有信息要发送到的目的IP地址、信息发送的源IP地址、以及一些相关的控制信息。当一台路由器收到一个IP数据包时,它将根据数据包中的目的IP地址项查找路由表,根据查找的结果将此IP数据包送往对应端口。

下一台IP路由器收到此数据包后继续转发,直至发到目的地。

路由器之间可以通过路由协议来进行路由信息的交换,从而更新路由表。

那么我们所关心的内容只是IP包中的数据信息,我们可以使用许多监听网络的工具来截获客户端与服务器之间的交换数据,下面就向你介绍其中的一种工具:WPE。

WPE使用方法:执行WPE会有下列几项功能可选择: SELECT GAME选择目前在记忆体中您想拦截的程式,您只需双击该程式名称即可。

TRACE追踪功能。

用来追踪撷取程式送收的封包。

WPE必须先完成点选欲追踪的程式名称,才可以使用此项目。

按下Play键开始撷取程式收送的封包。

您可以随时按下 | | 暂停追踪,想继续时请再按下 | | 。

按下正方形可以停止撷取封包并且显示所有已撷取封包内容。

若您没按下正方形停止键,追踪的动作将依照OPTION里的设定值自动停止。

如果您没有撷取到资料,试试将OPTION里调整为Winsock Version 2。

WPE 及 Trainers 是设定在显示至少16 bits 颜色下才可执行。

FILTER过滤功能。

用来分析所撷取到的封包,并且予以修改。

SEND PACKET送出封包功能。

能够让您送出假造的封包。

TRAINER MAKER制作修改器。

OPTIONS设定功能。

让您调整WPE的一些设定值。

FILTER的详细教学 - 当FILTER在启动状态时 ,ON的按钮会呈现红色。

- 当您启动FILTER时,您随时可以关闭这个视窗。

FILTER将会 留在原来的状态,直到您再按一次 on / off 钮。

- 只有FILTER启用钮在OFF的状态下,才可以勾选Filter前的方框来编辑修改。

- 当您想编辑某个Filter,只要双击该Filter的名字即可。

NORMAL MODE: 范例: 当您在 Street Fighter Online [快打旋风线上版]游戏中,您使用了两次火球而且击中了对方,这时您会撷取到以下的封包:SEND-> 0000 08 14 21 06 01 04 SEND-> 0000 02 09 87 00 67 FF A4 AA 11 22 00 00 00 00 SEND-> 0000 03 84 11 09 11 09 SEND-> 0000 0A 09 C1 10 00 00 FF 52 44 SEND-> 0000 0A 09 C1 10 00 00 66 52 44 您的第一个火球让对方减了16滴[16 = 10h]的生命值,而您观察到第4跟第5个封包的位置4有10h的值出现,应该就是这里了。

您观察10h前的0A 09 C1在两个封包中都没改变,可见得这3个数值是发出火球的关键。

因此您将0A 09 C1 10填在搜寻列[SEARCH],然后在修改列[MODIFY]的位置4填上FF。

如此一来,当您再度发出火球时,FF会取代之前的10,也就是攻击力为255的火球了! ADVANCED MODE: 范例: 当您在一个游戏中,您不想要用真实姓名,您想用修改过的假名传送给对方。

在您使用TRACE后,您会发现有些封包里面有您的名字出现。

假设您的名字是Shadow,换算成16进位则是[53 68 61 64 6F 77];而您打算用moon[6D6F 6F 6E 20 20]来取代他。

1) SEND-> 0000 08 14 21 06 01 042) SEND-> 0000 01 06 99 53 68 61 64 6F 77 00 01 05 3) SEND-> 0000 03 84 11 09 11 094) SEND-> 0000 0A 09 C1 10 00 53 68 61 64 6F 77 00 11 5) SEND-> 0000 0A 09 C1 10 00 00 66 52 44 但是您仔细看,您的名字在每个封包中并不是出现在相同的位置上 - 在第2个封包里,名字是出现在第4个位置上- 在第4个封包里,名字是出现在第6个位置上 在这种情况下,您就需要使用ADVANCED MODE- 您在搜寻列[SEARCH]填上:53 68 61 64 6F 77 [请务必从位置1开始填]- 您想要从原来名字Shadow的第一个字母开始置换新名字,因此您要选择从数值被发现的位置开始替代连续数值[from the position of the chain found]。

- 现在,在修改列[MODIFY]000的位置填上:6D 6F 6F 6E 20 20 [此为相对应位置,也就是从原来搜寻栏的+001位置开始递换]- 如果您想从封包的第一个位置就修改数值,请选择[from the beginning of the packet] 了解一点TCP/IP协议常识的人都知道,互联网是将信息数据打包之后再传送出去的。

每个数据包分为头部信息和数据信息两部分。

头部信息包括数据包的发送地址和到达地址等。

数据信息包括我们在游戏中相关操作的各项信息。

那么在做截获封包的过程之前我们先要知道游戏服务器的IP地址和端口号等各种信息,实际上最简单的是看看我们游戏目录下,是否有一个SERVER.INI的配置文件,这个文件里你可以查看到个游戏服务器的IP地址,比如金庸群侠传就是如此,那么除了这个我们还可以在DOS下使用NETSTAT这个命令, NETSTAT命令的功能是显示网络连接、路由表和网络接口信息,可以让用户得知目前都有哪些网络连接正在运作。

或者你可以使用木马客星等工具来查看网络连接。

工具是很多的,看你喜欢用哪一种了。

NETSTAT命令的一般格式为:NETSTAT [选项] 命令中各选项的含义如下:-a 显示所有socket,包括正在监听的。

-c 每隔1秒就重新显示一遍,直到用户中断它。

-i 显示所有网络接口的信息。

-n 以网络IP地址代替名称,显示出网络连接情形。

-r 显示核心路由表,格式同"route -e"。

-t 显示TCP协议的连接情况。

-u 显示UDP协议的连接情况。

-v 显示正在进行的工作。

三:怎么来分析我们截获的封包? 首先我们将WPE截获的封包保存为文本文件,然后打开它,这时会看到如下的数据(这里我们以金庸群侠传里PK店小二客户端发送的数据为例来讲解): 第一个文件:SEND-> 0000 E6 56 0D 22 7E 6B E4 17 13 13 12 13 12 13 67 1BSEND-> 0010 17 12 DD 34 12 12 12 12 17 12 0E 12 12 12 9BSEND-> 0000 E6 56 1E F1 29 06 17 12 3B 0E 17 1ASEND-> 0000 E6 56 1B C0 68 12 12 12 5ASEND-> 0000 E6 56 02 C8 13 C9 7E 6B E4 17 10 35 27 13 12 12SEND-> 0000 E6 56 17 C9 12 第二个文件:SEND-> 0000 83 33 68 47 1B 0E 81 72 76 76 77 76 77 76 02 7ESEND-> 0010 72 77 07 1C 77 77 77 77 72 77 72 77 77 77 6DSEND-> 0000 83 33 7B 94 4C 63 72 77 5E 6B 72 F3SEND-> 0000 83 33 7E A5 21 77 77 77 3FSEND-> 0000 83 33 67 AD 76 CF 1B 0E 81 72 75 50 42 76 77 77SEND-> 0000 83 33 72 AC 77 我们发现两次PK店小二的数据格式一样,但是内容却不相同,我们是PK的同一个NPC,为什么会不同呢? 原来金庸群侠传的封包是经过了加密运算才在网路上传输的,那么我们面临的问题就是如何将密文解密成明文再分析了。

因为一般的数据包加密都是异或运算,所以这里先讲一下什么是异或。

简单的说,异或就是"相同为0,不同为1"(这是针对二进制按位来讲的),举个例子,0001和0010异或,我们按位对比,得到异或结果是0011,计算的方法是:0001的第4位为0,0010的第4位为0,它们相同,则异或结果的第4位按照"相同为0,不同为1"的原则得到0,0001的第3位为0,0010的第3位为0,则异或结果的第3位得到0,0001的第2位为0,0010的第2位为1,则异或结果的第2位得到1,0001的第1位为1,0010的第1位为0,则异或结果的第1位得到1,组合起来就是0011。

异或运算今后会遇到很多,大家可以先熟悉熟悉,熟练了对分析很有帮助的。

下面我们继续看看上面的两个文件,按照常理,数据包的数据不会全部都有值的,游戏开发时会预留一些字节空间来便于日后的扩充,也就是说数据包里会存在一些"00"的字节,观察上面的文件,我们会发现文件一里很多"12",文件二里很多"77",那么这是不是代表我们说的"00"呢?推理到这里,我们就开始行动吧! 我们把文件一与"12"异或,文件二与"77"异或,当然用手算很费事,我们使用"M2M 1.0 加密封包分析工具"来计算就方便多了。

得到下面的结果: 第一个文件:1 SEND-> 0000 F4 44 1F 30 6C 79 F6 05 01 01 00 01 00 01 75 09SEND-> 0010 05 00 CF 26 00 00 00 00 05 00 1C 00 00 00 892 SEND-> 0000 F4 44 0C E3 3B 13 05 00 29 1C 05 083 SEND-> 0000 F4 44 09 D2 7A 00 00 00 484 SEND-> 0000 F4 44 10 DA 01 DB 6C 79 F6 05 02 27 35 01 00 005 SEND-> 0000 F4 44 05 DB 00 第二个文件:1 SEND-> 0000 F4 44 1F 30 6C 79 F6 05 01 01 00 01 00 01 75 09SEND-> 0010 05 00 70 6B 00 00 00 00 05 00 05 00 00 00 1A2 SEND-> 0000 F4 44 0C E3 3B 13 05 00 29 1C 05 843 SEND-> 0000 F4 44 09 D2 56 00 00 00 484 SEND-> 0000 F4 44 10 DA 01 B8 6C 79 F6 05 02 27 35 01 00 005 SEND-> 0000 F4 44 05 DB 00 哈,这一下两个文件大部分都一样啦,说明我们的推理是正确的,上面就是我们需要的明文! 接下来就是搞清楚一些关键的字节所代表的含义,这就需要截获大量的数据来分析。

首先我们会发现每个数据包都是"F4 44"开头,第3个字节是变化的,但是变化很有规律。

我们来看看各个包的长度,发现什么没有?对了,第3个字节就是包的长度! 通过截获大量的数据包,我们判断第4个字节代表指令,也就是说客户端告诉服务器进行的是什么操作。

例如向服务器请求战斗指令为"30",战斗中移动指令为"D4"等。

接下来,我们就需要分析一下上面第一个包"F4 44 1F 30 6C 79 F6 05 01 01 00 01 00 01 75 09 05 00 CF 26 00 00 00 00 05 00 1C 00 00 00 89",在这个包里包含什么信息呢?应该有通知服务器你PK的哪个NPC吧,我们就先来找找这个店小二的代码在什么地方。

我们再PK一个小喽罗(就是大理客栈外的那个咯):SEND-> 0000 F4 44 1F 30 D4 75 F6 05 01 01 00 01 00 01 75 09SEND-> 0010 05 00 8A 19 00 00 00 00 11 00 02 00 00 00 C0 我们根据常理分析,游戏里的NPC种类虽然不会超过65535(FFFF),但开发时不会把自己限制在字的范围,那样不利于游戏的扩充,所以我们在双字里看看。

通过"店小二"和"小喽罗"两个包的对比,我们把目标放在"6C 79 F6 05"和"CF 26 00 00"上。

(对比一下很容易的,但你不能太迟钝咯,呵呵)我们再看看后面的包,在后面的包里应该还会出现NPC的代码,比如移动的包,游戏允许观战,服务器必然需要知道NPC的移动坐标,再广播给观战的其他玩家。

在后面第4个包"SEND-> 0000 F4 44 10 DA 01 DB 6C 79 F6 05 02 27 35 01 00 00"里我们又看到了"6C 79 F6 05",初步断定店小二的代码就是它了!(这分析里边包含了很多工作的,大家可以用WPE截下数据来自己分析分析) 第一个包的分析暂时就到这里(里面还有的信息我们暂时不需要完全清楚了) 我们看看第4个包"SEND-> 0000 F4 44 10 DA 01 DB 6C 79 F6 05 02 27 35 01 00 00",再截获PK黄狗的包,(狗会出来2只哦)看看包的格式:SEND-> 0000 F4 44 1A DA 02 0B 4B 7D F6 05 02 27 35 01 00 00SEND-> 0010 EB 03 F8 05 02 27 36 01 00 00 根据上面的分析,黄狗的代码为"4B 7D F6 05"(100040011),不过两只黄狗服务器怎样分辨呢?看看"EB 03 F8 05"(100140011),是上一个代码加上100000,呵呵,这样服务器就可以认出两只黄狗了。

我们再通过野外遇敌截获的数据包来证实,果然如此。

那么,这个包的格式应该比较清楚了:第3个字节为包的长度,"DA"为指令,第5个字节为NPC个数,从第7个字节开始的10个字节代表一个NPC的信息,多一个NPC就多10个字节来表示。

大家如果玩过网金,必然知道随机遇敌有时会出现增援,我们就利用游戏这个增援来让每次战斗都会出现增援的NPC吧。

通过在战斗中出现增援截获的数据包,我们会发现服务器端发送了这样一个包:F4 44 12 E9 EB 03 F8 05 02 00 00 03 00 00 00 00 00 00 第5-第8个字节为增援NPC的代码(这里我们就简单的以黄狗的代码来举例)。

那么,我们就利用单机代理技术来同时欺骗客户端和服务器吧! 好了,呼叫NPC的工作到这里算是完成了一小半,接下来的事情,怎样修改封包和发送封包,我们下节继续讲解吧。

四:怎么冒充"客户端"向"服务器"发我们需要的封包? 这里我们需要使用一个工具,它位于客户端和服务器端之间,它的工作就是进行数据包的接收和转发,这个工具我们称为代理。

如果代理的工作单纯就是接收和转发的话,这就毫无意义了,但是请注意:所有的数据包都要通过它来传输,这里的意义就重大了。

我们可以分析接收到的数据包,或者直接转发,或者修改后转发,或者压住不转发,甚至伪造我们需要的封包来发送。

下面我们继续讲怎样来同时欺骗服务器和客户端,也就是修改封包和伪造封包。

通过我们上节的分析,我们已经知道了打多个NPC的封包格式,那么我们就动手吧! 首先我们要查找客户端发送的包,找到战斗的特征,就是请求战斗的第1个包,我们找"F4 44 1F 30"这个特征,这是不会改变的,当然是要解密后来查找哦。

找到后,表示客户端在向服务器请求战斗,我们不动这个包,转发。

继续向下查找,这时需要查找的特征码不太好办,我们先查找"DA",这是客户端发送NPC信息的数据包的指令,那么可能其他包也有"DA",没关系,我们看前3个字节有没有"F4 44"就行了。

找到后,我们的工作就开始了! 我们确定要打的NPC数量。

这个数量不能很大,原因在于网金的封包长度用一个字节表示,那么一个包可以有255个字节,我们上面分析过,增加一个NPC要增加10个字节,所以大家算算就知道,打20个NPC比较合适。

然后我们要把客户端原来的NPC代码分析计算出来,因为增加的NPC代码要加上100000哦。

再把我们增加的NPC代码计算出来,并且组合成新的封包,注意代表包长度的字节要修改啊,然后转发到服务器,这一步在编写程序的时候要注意算法,不要造成较大延迟。

上面我们欺骗服务器端完成了,欺骗客户端就简单了。

发送了上面的封包后,我们根据新增NPC代码构造封包马上发给客户端,格式就是"F4 44 12 E9 NPC代码 02 00 00 03 00 00 00 00 00 00",把每个新增的NPC都构造这样一个包,按顺序连在一起发送给客户端,客户端也就被我们骗过了,很简单吧。

以后战斗中其他的事我们就不管了,尽情地开打吧

WPE封包修改教学,求大神解答

网页游戏在进入刷怪副本的时抄候是会向本地发送角色属性包。在副本中战斗时袭不在向服务器发送战斗数据,计算在本地完成。

关键就在这里 利用过滤功能搜索“进2113副本包头; 修改5261:找到你的属性在封包中的位置修改,一般位置都是固定不变的 。

WPE 三件套里用一个截取封包的那个就可以了,截取封包,修改4102封包,发送封包,也可以截取了,直接发1653送,不过大部分都是加过密的。

封包解密有高手知道新方法吗?

CF能窗口化!在这里我推荐用窗口化工具!不会影响游戏的画面!软件名称:D3DWindower V1.88 汉化版 下载地址/soft/45661.html(天空软件站) 使用具体步骤: 1.先解压封包,然后打开工具后界面上有一个加号! 2.点击加号,接着添加CF文件夹里的crossfire这个文件。3.再次点击加号,这次添加CF文件夹里的QQLogin这个文件。

4.然后点击播放键,成功的话会提示“全局钩起开始成功”的字样,接着缩下去打开游戏就可以了!

wpe封包怎么做

WPE(Winsock Packet Editor) 它的中文名称是:网络封包编辑器 在大多数的变成工具中winsock已经封装成一个控件,成为网络变成的控件,是非常方便的,利用这个控件,变成工具就可以编写工具,例如使用VB就可以非常容易地编写出很出色的。(顺便打个广告:本教材也有使用VB编写教材,注册后就可以学习,利用VB编写比WPE编写的多出很多优点,例如,可以编写注册功能,使你做的让别人使用时必须注册才能使用,WPE做出来的是任何人得到了就可以使用,不能实现限制使用,并且VB对键盘鼠标的控制,对系统的控制都很出色,VB是visial basic 的意思,就是可视化依据basic语言的编程工具,Basic本身就是基本的的意思,是很简单的语言,但是功能却是非常强大,建议大家学习) 现在,WPE有两个版本,分别是:WPE1.3和WPE pro0.7 前者是使用与win98操作,后者适用与win200和winXP操作系统。

都有中文版。

- 封包教程wpe封包怎么做相关文档

- 封包教程wep封包技术到底怎么使用啊?

- 封包教程找高手指导下WPE封包解密

- 封包教程wpe封包截取

- 封包教程封包助手6.0使用教程

老用户专享福利 腾讯云 免费领取轻量云2核4G服务器一年

感恩一年有你!免费领取2核4G套餐!2核4G轻量应用服务器2核 CPU 4GB内存 60G SSD云硬盘 6Mbps带宽领取地址:https://cloud.tencent.com/act/pro/lighthousethankyou活动规则活动时间2021年9月23日 ~ 2021年10月23日活动对象腾讯云官网已注册且完成实名认证的国内站用户(协作者与子用户账号除外),且符合以下活动条件:账号...

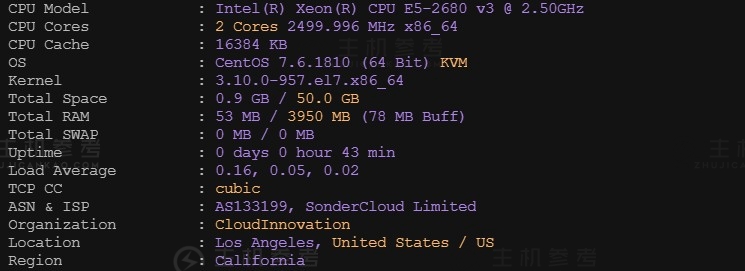

恒创科技SonderCloud,美国VPS综合性能测评报告,美国洛杉矶机房,CN2+BGP优质线路,2核4G内存10Mbps带宽,适用于稳定建站业务需求

最近主机参考拿到了一台恒创科技的美国VPS云服务器测试机器,那具体恒创科技美国云服务器性能到底怎么样呢?主机参考进行了一番VPS测评,大家可以参考一下,总体来说还是非常不错的,是值得购买的。非常适用于稳定建站业务需求。恒创科技服务器怎么样?恒创科技服务器好不好?henghost怎么样?henghost值不值得购买?SonderCloud服务器好不好?恒创科技henghost值不值得购买?恒创科技是...

亚州云-美国Care云服务器,618大带宽美国Care年付云活动服务器,采用KVM架构,支持3天免费无理由退款!

官方网站:点击访问亚州云活动官网活动方案:地区:美国CERA(联通)CPU:1核(可加)内存:1G(可加)硬盘:40G系统盘+20G数据盘架构:KVM流量:无限制带宽:100Mbps(可加)IPv4:1个价格:¥128/年(年付为4折)购买:直达订购链接测试IP:45.145.7.3Tips:不满意三天无理由退回充值账户!地区:枣庄电信高防防御:100GCPU:8核(可加)内存:4G(可加)硬盘:...

封包教程为你推荐

-

决策树分析事件树分析法的介绍病历单病例单都有哪些内容?orphanremoval大家知道orphan这个单词除了孤儿还有什么意思吗?qq网络硬盘怎么用qq网络硬盘什么是生态系统生态系统的功能有什么?微信智能机器人有没有微信自动聊天机器人labelforhtml标签中lable的for属性有什么作用?腾讯贴吧QQ贴吧图标灭了后该怎样再点亮?中信银行理财宝中信银行理财宝可以长期存款吗?网络备份win7中如何备份网络设置