隧道ios6.1.3完美越狱

ios6.1.3完美越狱 时间:2021-05-24 阅读:()

IOSVPN(路由器):向现有L2LVPN添加新L2L隧道或远程访问目录简介先决条件要求使用的组件规则网络图背景信息向配置中添加另外一条L2L隧道逐步指导配置示例向配置中添加一个远程访问VPN逐步指导配置示例验证故障排除相关信息简介本文档提供向IOS路由器中已经存在的L2LVPN配置中添加新的L2LVPN隧道或远程访问VPN所需的步骤.

先决条件要求保证您正确地配置当前是可操作的L2LIPSecVPN通道,在您尝试此配置前.

使用的组件本文档中的信息基于以下软件和硬件版本:运行软件版本12.

4和12.

2的两个IOS路由器q运行软件版本8.

0的一台Cisco自适应安全设备(ASA)q本文档中的信息都是基于特定实验室环境中的设备编写的.

本文档中使用的所有设备最初均采用原始(默认)配置.

如果您使用的是真实网络,请确保您已经了解所有命令的潜在影响.

规则有关文档规则的详细信息,请参阅Cisco技术提示规则.

网络图本文档使用以下网络设置:以下输出是HQ(中心)路由器和分支机构1(BO1)ASA的当前运行配置.

在此配置中,在HQ和BO1ASA之间配有一条IPSecL2L隧道.

当前HQ(中心)路由器配置HQ_HUB#showrunning-configBuildingconfiguration.

.

.

Currentconfiguration:1680bytes!

version12.

4servicetimestampsdebugdatetimemsecservicetimestampslogdatetimemsecnoservicepassword-encryption!

hostnameHQ_HUB!

boot-start-markerboot-end-marker!

!

noaaanew-model!

resourcepolicy!

!

---Outputissuppressed.

!

ipcef!

!

cryptoisakmppolicy10encr3desauthenticationpre-sharegroup2cryptoisakmpkeycisco123address192.

168.

11.

2!

!

cryptoipsectransform-setnewsetesp-3desesp-md5-hmac!

cryptomapmap15ipsec-isakmpsetpeer192.

168.

11.

2settransform-setnewsetmatchaddressVPN_BO1!

!

!

!

interfaceEthernet0/0ipaddress10.

10.

10.

1255.

255.

255.

0ipnatinsideinterfaceSerial2/0ipaddress192.

168.

10.

10255.

255.

255.

0ipnatoutsideipvirtual-reassemblyclockrate64000cryptomapmap1!

interfaceSerial2/1noipaddressshutdown!

iphttpservernoiphttpsecure-server!

iproute0.

0.

0.

00.

0.

0.

0192.

168.

10.

1!

ipnatinsidesourceroute-mapnonatinterfaceSerial2/0overload!

ipaccess-listextendedNAT_Exemptdenyip10.

10.

10.

00.

0.

0.

255172.

16.

1.

00.

0.

0.

255permitip10.

10.

10.

00.

0.

0.

255anyipaccess-listextendedVPN_BO1permitip10.

10.

10.

00.

0.

0.

255172.

16.

1.

00.

0.

0.

255!

route-mapnonatpermit10matchipaddressNAT_Exempt!

!

control-plane!

linecon0lineaux0linevty04!

!

endHQ_HUB#BO1ASA配置CiscoASA#showrunning-config:Saved:ASAVersion8.

0(2)!

hostnameCiscoASAenablepassword8Ry2YjIyt7RRXU24encryptednames!

interfaceEthernet0nameifinsidesecurity-level100ipaddress172.

16.

1.

1255.

255.

255.

0!

interfaceEthernet1nameifoutsidesecurity-level0ipaddress192.

168.

11.

2255.

255.

255.

0!

!

---Outputissuppressed.

!

passwd2KFQnbNIdI.

2KYOUencryptedftpmodepassiveaccess-list100extendedpermitip172.

16.

1.

0255.

255.

255.

010.

10.

10.

0255.

255.

255.

0access-listnonatextendedpermitip172.

16.

1.

0255.

255.

255.

010.

10.

10.

0255.

255.

255.

0access-listICMPextendedpermiticmpanyanypagerlines24mtuoutside1500mtuinside1500nofailovericmpunreachablerate-limit1burst-size1asdmimageflash:/asdm-602.

binnoasdmhistoryenablearptimeout14400global(outside)1interfacenat(inside)0access-listnonatnat(inside)110.

10.

10.

0255.

255.

255.

0access-groupICMPininterfaceoutsiderouteoutside0.

0.

0.

00.

0.

0.

0192.

168.

11.

11snmp-serverenabletrapssnmpauthenticationlinkuplinkdowncoldstartcryptoipsectransform-setnewsetesp-3desesp-md5-hmaccryptomapmap15matchaddress100cryptomapmap15setpeer192.

168.

10.

10cryptomapmap15settransform-setnewsetcryptomapmap1interfaceoutsidecryptoisakmpenableoutsidecryptoisakmppolicy1authenticationpre-shareencryption3deshashshagroup2lifetime86400cryptoisakmppolicy65535authenticationpre-shareencryption3deshashshagroup2lifetime86400telnettimeout5sshtimeout5consoletimeout0threat-detectionbasic-threatthreat-detectionstatisticsaccess-list!

class-mapinspection_defaultmatchdefault-inspection-traffic!

!

policy-maptypeinspectdnspreset_dns_mapparametersmessage-lengthmaximum512policy-mapglobal_policyclassinspection_defaultinspectdnspreset_dns_mapinspectftpinspecth323h225inspecth323rasinspectnetbiosinspectrshinspectrtspinspectskinnyinspectesmtpinspectsqlnetinspectsunrpcinspecttftpinspectsipinspectxdmcp!

service-policyglobal_policyglobaltunnel-group192.

168.

10.

10typeipsec-l2ltunnel-group192.

168.

10.

10ipsec-attributespre-shared-key*prompthostnamecontextCryptochecksum:d41d8cd98f00b204e9800998ecf8427e:endCiscoASA#背景信息当前,在HQ办公室和BO1办公室之间设有一条现有的L2L隧道.

您的公司最近新开了一个办公室(BO2).

这个新办公室需要连接到位于HQ办公室的本地资源.

此外,还要求允许员工在家工作并且在远程安全地访问位于内部网络的资源.

在本示例中,配置一条新的VPN隧道以及位于HQ办公室的远程访问VPN服务器.

向配置中添加另外一条L2L隧道以下是此配置的网络图:逐步指导本部分提供必须在中心HQ路由器上执行的过程.

完成这些步骤:创建以下用于加密映射的新访问列表以定义相关数据流:HQ_HUB(config)#ipaccess-listextendedVPN_BO2HQ_HUB(config-ext-nacl)#permitip10.

10.

10.

00.

0.

0.

25510.

20.

20.

00.

0.

0.

255HQ_HUB(config-ext-nacl)#exit警告:要实现通信,隧道的另一端必须有与此特定网络的访问控制列表(ACL)条目相反的条目.

1.

将以下条目添加到nonat语句以免除在这些网络之间的NAT:HQ_HUB(config)#ipaccess-listextendedNAT_ExemptHQ_HUB(config-ext-nacl)#denyip10.

10.

10.

00.

0.

0.

25510.

20.

20.

00.

0.

0.

255HQ_HUB(config-ext-nacl)#permitip10.

10.

10.

00.

0.

0.

255any将以下ACL添加到现有路由映射nonat中:HQ_HUB(config)#route-mapnonatpermit10HQ_HUB(config-route-map)#matchipaddressNAT_ExemptHQ_HUB(config)#ipnatinsidesourceroute-mapnonatinterfaceSerial2/0overload警告:要实现通信,隧道的另一端必须有与此特定网络的ACL条目相反的条目.

2.

如下所示在阶段1配置中指定对等体地址:HQ_HUB(config)#cryptoisakmpkeycisco123address192.

168.

12.

2注意:隧道两端的预共享密钥必须完全一致.

3.

为新的VPN隧道创建加密映射配置.

请使用在第一种VPN配置中使用的同一转换集,因为所有第2阶段的设置都是相同的.

HQ_HUB(config)#cryptomapmap110ipsec-isakmpHQ_HUB(config-crypto-map)#setpeer192.

168.

12.

2HQ_HUB(config-crypto-map)#settransform-setnewset4.

HQ_HUB(config-crypto-map)#matchaddressVPN_BO2既然您配置了新隧道,您必须通过隧道发送相关数据流才能启用该隧道.

要执行此操作,请发出扩展ping命令对远程隧道内部网络上的一台主机执行ping操作.

在本示例中,对隧道另一端地址为10.

20.

20.

16的工作站执行ping操作.

这将启用HQ与BO2之间的隧道.

此时,有两条隧道连接到总部.

如果您无法访问隧道后方的系统,请参阅最常用的L2L和远程访问IPSecVPN故障排除解决方案以查找关于使用management-access的备用解决方案.

5.

配置示例HUB_HQ-添加了一个新的L2LVPN隧道配置HQ_HUB#showrunning-configBuildingconfiguration.

.

.

Currentconfiguration:2230bytes!

version12.

4servicetimestampsdebugdatetimemsecservicetimestampslogdatetimemsecnoservicepassword-encryption!

hostnameHQ_HUB!

boot-start-markerboot-end-marker!

!

noaaanew-model!

resourcepolicy!

ipcef!

cryptoisakmppolicy10authenticationpre-shareencryption3desgroup2cryptoisakmpkeycisco123address192.

168.

11.

2cryptoisakmpkeycisco123address192.

168.

12.

2!

!

cryptoipsectransform-setnewsetesp-3desesp-md5-hmac!

cryptomapmap15ipsec-isakmpsetpeer192.

168.

11.

2settransform-setnewsetmatchaddressVPN_BO1cryptomapmap110ipsec-isakmpsetpeer192.

168.

12.

2settransform-setnewsetmatchaddressVPN_BO2!

!

interfaceEthernet0/0ipaddress10.

10.

10.

1255.

255.

255.

0ipnatinsideipvirtual-reassembly!

interfaceSerial2/0ipaddress192.

168.

10.

10255.

255.

255.

0ipnatoutsideipvirtual-reassemblyclockrate64000cryptomapmap1!

!

iphttpservernoiphttpsecure-server!

iproute0.

0.

0.

00.

0.

0.

0192.

168.

10.

1!

ipnatinsidesourceroute-mapnonatinterfaceSerial2/0overload!

ipaccess-listextendedNAT_Exemptdenyip10.

10.

10.

00.

0.

0.

255172.

16.

1.

00.

0.

0.

255denyip10.

10.

10.

00.

0.

0.

25510.

20.

20.

00.

0.

0.

255permitip10.

10.

10.

00.

0.

0.

255anyipaccess-listextendedVPN_BO1permitip10.

10.

10.

00.

0.

0.

255172.

16.

1.

00.

0.

0.

255ipaccess-listextendedVPN_BO2permitip10.

10.

10.

00.

0.

0.

25510.

20.

20.

00.

0.

0.

255!

route-mapnonatpermit10matchipaddressNAT_Exempt!

!

control-plane!

!

!

linecon0lineaux0linevty04!

!

endHQ_HUB#BO2L2LVPN隧道配置BO2#showrunning-configBuildingconfiguration.

.

.

3w3d:%SYS-5-CONFIG_I:ConfiguredfromconsolebyconsoleCurrentconfiguration:1212bytes!

version12.

1noservicesingle-slot-reload-enableservicetimestampsdebuguptimeservicetimestampsloguptimenoservicepassword-encryption!

hostnameBO2!

!

!

!

!

!

ipsubnet-zero!

!

!

cryptoisakmppolicy10authenticationpre-shareencryption3desgroup2cryptoisakmpkeycisco123address192.

168.

10.

10!

!

cryptoipsectransform-setnewsetesp-3desesp-md5-hmac!

cryptomapmap15ipsec-isakmpsetpeer192.

168.

10.

10settransform-setnewsetmatchaddress100!

!

!

!

interfaceEthernet0ipaddress10.

20.

20.

10255.

255.

255.

0ipnatinside!

!

interfaceEthernet1ipaddress192.

168.

12.

2255.

255.

255.

0ipnatoutsidecryptomapmap1!

interfaceSerial0noipaddressnofair-queue!

interfaceSerial1noipaddressshutdown!

ipnatinsidesourceroute-mapnonatinterfaceEthernet1overloadipclasslessiproute0.

0.

0.

00.

0.

0.

0192.

168.

12.

1iphttpserver!

access-list100permitip10.

20.

20.

00.

0.

0.

25510.

10.

10.

00.

0.

0.

255access-list150denyip10.

20.

20.

00.

0.

0.

25510.

10.

10.

00.

0.

0.

255access-list150permitip10.

20.

20.

00.

0.

0.

255anyroute-mapnonatpermit10matchipaddress150!

!

!

linecon0lineaux0linevty04login!

endBO2#向配置中添加一个远程访问VPN以下是此配置的网络图:在本示例中,使用了名为分割隧道的功能.

此功能允许远程访问IPSec客户端有条件地以加密形式通过IPsec隧道定向数据包,或者以明文形式将数据包定向到网络接口.

启用分割隧道时,在IPSec隧道另一端通往目标的数据包不必加密、通过隧道发送、解密,然后路由到最终目标.

这一概念将分割隧道策略应用到指定的网络.

默认值是以隧道传输所有数据流.

要设置分割隧道策略,请指定可在其中说明要访问Internet的数据流的ACL.

逐步指导本部分提供添加远程访问功能并允许远程用户访问所有站点所需的过程.

完成这些步骤:创建一个IP地址池以用于通过VPN隧道连接的客户端.

此外,创建一个基本用户,以便在配置完成后访问VPN.

HQ_HUB(config)#iplocalpoolippool10.

10.

120.

1010.

10.

120.

50HQ_HUB(config)#usernamevpnuserpassword0vpnuser1231.

使特定的数据流免于进行NAT处理.

HQ_HUB(config)#ipaccess-listextendedNAT_ExemptHQ_HUB(config-ext-nacl)#denyip10.

10.

10.

00.

0.

0.

25510.

10.

120.

00.

0.

0.

255HQ_HUB(config-ext-nacl)#denyip10.

10.

120.

00.

0.

0.

25510.

20.

20.

00.

0.

0.

255HQ_HUB(config-ext-nacl)#denyip10.

10.

120.

00.

0.

0.

255172.

16.

1.

00.

0.

0.

255HQ_HUB(config-ext-nacl)#permitiphost10.

10.

10.

0anyHQ_HUB(config-ext-nacl)#exit将以下ACL添加到现有路由映射nonat中:HQ_HUB(config)#route-mapnonatpermit10HQ_HUB(config-route-map)#matchipaddressNAT_ExemptHQ_HUB(config)#ipnatinsidesourceroute-mapnonatinterfaceSerial2/0overload请注意,在本示例中免除了VPN隧道之间的NAT通信.

2.

允许现有L2L隧道与远程访问VPN用户之间的通信.

HQ_HUB(config)#ipaccess-listextendedVPN_BO1HQ_HUB(config-ext-nacl)#permitip10.

10.

120.

00.

0.

0.

255172.

16.

1.

00.

0.

0.

255HQ_HUB(config-ext-nacl)#exitHQ_HUB(config)#ipaccess-listextendedVPN_BO2HQ_HUB(config-ext-nacl)#permitip10.

10.

120.

00.

0.

0.

25510.

20.

20.

00.

0.

0.

255HQ_HUB(config-ext-nacl)#exit此操作使远程访问用户能够与指定的隧道之后的网络进行通信.

警告:要实现通信,隧道的另一端必须有与此特定网络的ACL条目相反的条目.

3.

配置分割隧道要对VPN连接启用分割隧道,请确保在路由器上配置ACL.

在本示例中,access-listsplit_tunnel命令与用于分割隧道的组关联,并且该隧道通向10.

10.

10.

0/24、10.

20.

20.

0/24和172.

16.

1.

0/24网络.

数据流在未加密的情况下流向ACL分割隧道以外的设备(例如Internet).

HQ_HUB(config)#ipaccess-listextendedsplit_tunnelHQ_HUB(config-ext-nacl)#permitip10.

10.

10.

00.

0.

0.

25510.

10.

120.

00.

0.

0.

255HQ_HUB(config-ext-nacl)#permitip10.

20.

20.

00.

0.

0.

25510.

10.

120.

00.

0.

0.

255HQ_HUB(config-ext-nacl)#permitip172.

16.

1.

00.

0.

0.

25510.

10.

120.

00.

0.

0.

255HQ_HUB(config-ext-nacl)#exit4.

为VPN客户端配置本地身份验证、授权和客户端配置信息,例如wins、dns、相关数据流acl和ip池.

HQ_HUB(config)#aaanew-modelHQ_HUB(config)#aaaauthenticationloginuserauthenlocalHQ_HUB(config)#aaaauthorizationnetworkgroupauthorlocalHQ_HUB(config)#cryptoisakmpclientconfigurationgroupvpngroupHQ_HUB(config-isakmp-group)#keycisco123HQ_HUB(config-isakmp-group)#dns10.

10.

10.

10HQ_HUB(config-isakmp-group)#wins10.

10.

10.

20HQ_HUB(config-isakmp-group)#domaincisco.

comHQ_HUB(config-isakmp-group)#poolippoolHQ_HUB(config-isakmp-group)#aclsplit_tunnelHQ_HUB(config-isakmp-group)#exit5.

配置创建VPN隧道所需的动态映射和加密映射信息.

HQ_HUB(config)#cryptoisakmpprofilevpnclientHQ_HUB(config-isakmp-group)#matchidentitygroupvpngroupHQ_HUB(config-isakmp-group)#clientauthenticationlistuserauthenHQ_HUB(config-isakmp-group)#isakmpauthorizationlistgroupauthorHQ_HUB(config-isakmp-group)#clientconfigurationaddressrespondHQ_HUB(config-isakmp-group)#exitHQ_HUB(config)#cryptodynamic-mapdynmap10HQ_HUB(config-crypto-map)#settransform-setnewsetHQ_HUB(config-crypto-map)#setisakmp-profilevpnclientHQ_HUB(config-crypto-map)#reverse-routeHQ_HUB(config-crypto-map)#exitHQ_HUB(config)#cryptomapmap165535ipsec-isakmpdynamicdynmapHQ_HUB(config)#interfaceserial2/0HQ_HUB(config-if)#cryptomapmap16.

配置示例配置示例2HQ_HUB#showrunning-configBuildingconfiguration.

.

.

Currentconfiguration:3524bytes!

version12.

4servicetimestampsdebugdatetimemsecservicetimestampslogdatetimemsecnoservicepassword-encryption!

hostnameHQ_HUB!

boot-start-markerboot-end-marker!

!

aaanew-model!

!

aaaauthenticationloginuserauthenlocalaaaauthorizationnetworkgroupauthorlocal!

aaasession-idcommon!

resourcepolicy!

!

!

ipcef!

!

!

---Outputissuppressed!

usernamevpnuserpassword0vpnuser123!

!

!

cryptoisakmppolicy10authenticationpre-shareencryption3desgroup2cryptoisakmpkeycisco123address192.

168.

11.

2cryptoisakmpkeycisco123address192.

168.

12.

2!

cryptoisakmpclientconfigurationgroupvpngroupkeycisco123dns10.

10.

10.

10wins10.

10.

10.

20domaincisco.

compoolippoolaclsplit_tunnelcryptoisakmpprofilevpnclientmatchidentitygroupvpngroupclientauthenticationlistuserauthenisakmpauthorizationlistgroupauthorclientconfigurationaddressrespond!

!

cryptoipsectransform-setnewsetesp-3desesp-md5-hmaccryptoipsectransform-setremote-setesp-3desesp-md5-hmac!

cryptodynamic-mapdynmap10settransform-setremote-setsetisakmp-profilevpnclientreverse-route!

!

cryptomapmap15ipsec-isakmpsetpeer192.

168.

11.

2settransform-setnewsetmatchaddressVPN_BO1cryptomapmap110ipsec-isakmpsetpeer192.

168.

12.

2settransform-setnewsetmatchaddressVPN_BO2cryptomapmap165535ipsec-isakmpdynamicdynmap!

!

interfaceEthernet0/0ipaddress10.

10.

10.

1255.

255.

255.

0ipnatinsideipvirtual-reassembly!

interfaceSerial2/0ipaddress192.

168.

10.

10255.

255.

255.

0ipnatoutsideipvirtual-reassemblyclockrate64000cryptomapmap1!

!

iplocalpoolippool10.

10.

120.

1010.

10.

120.

50iphttpservernoiphttpsecure-server!

iproute0.

0.

0.

00.

0.

0.

0192.

168.

10.

1!

ipnatinsidesourceroute-mapnonatinterfaceSerial2/0overload!

ipaccess-listextendedNAT_Exemptdenyip10.

10.

10.

00.

0.

0.

255172.

16.

1.

00.

0.

0.

255denyip10.

10.

10.

00.

0.

0.

25510.

20.

20.

00.

0.

0.

255denyip10.

10.

10.

00.

0.

0.

25510.

10.

120.

00.

0.

0.

255denyip10.

10.

120.

00.

0.

0.

25510.

20.

20.

00.

0.

0.

255denyip10.

10.

120.

00.

0.

0.

255172.

16.

1.

00.

0.

0.

255permitiphost10.

10.

10.

0anyipaccess-listextendedVPN_BO1permitip10.

10.

10.

00.

0.

0.

255172.

16.

1.

00.

0.

0.

255permitip10.

10.

120.

00.

0.

0.

255172.

16.

1.

00.

0.

0.

255ipaccess-listextendedVPN_BO2permitip10.

10.

10.

00.

0.

0.

25510.

20.

20.

00.

0.

0.

255permitip10.

10.

120.

00.

0.

0.

25510.

20.

20.

00.

0.

0.

255ipaccess-listextendedsplit_tunnelpermitip10.

10.

10.

00.

0.

0.

25510.

10.

120.

00.

0.

0.

255permitip10.

20.

20.

00.

0.

0.

25510.

10.

120.

00.

0.

0.

255permitip172.

16.

1.

00.

0.

0.

25510.

10.

120.

00.

0.

0.

255!

route-mapnonatpermit10matchipaddressNAT_Exempt!

!

control-plane!

linecon0lineaux0linevty04!

!

endHQ_HUB#验证使用本部分可确认配置能否正常运行.

命令输出解释程序(仅限注册用户)(OIT)支持某些show命令.

使用OIT可查看对show命令输出的分析.

ping—此命令可启动L2LVPN隧道,如下所示.

q故障排除有关排除配置故障时可用的信息,请参阅以下文档:最常用的L2L和远程访问IPSecVPN故障排除解决方案qIP安全故障排除-了解和使用debug命令q提示:当清除安全关联且这无法解决IPsecVPN问题时,请删除并重新应用相关加密映射,以解决各种问题.

警告:如果从接口删除加密映射,则会关闭与该加密映射关联的所有IPSec隧道.

请小心按照以下步骤操作,在继续之前,请考虑您组织的更改控制策略.

示例HQ_HUB(config)#interfaces2/0HQ_HUB(config-if)#nocryptomapmap1*Sep1313:36:19.

449:%CRYPTO-6-ISAKMP_ON_OFF:ISAKMPisOFFHQ_HUB(config-if)#cryptomapmap1*Sep1313:36:25.

557:%CRYPTO-6-ISAKMP_ON_OFF:ISAKMPisON相关信息IP安全(IPsec)加密简介qIPsec协商/IKE协议支持页q配置IPsec路由器动态局域网到局域网对等体和VPN客户端q技术支持和文档-CiscoSystemsq

先决条件要求保证您正确地配置当前是可操作的L2LIPSecVPN通道,在您尝试此配置前.

使用的组件本文档中的信息基于以下软件和硬件版本:运行软件版本12.

4和12.

2的两个IOS路由器q运行软件版本8.

0的一台Cisco自适应安全设备(ASA)q本文档中的信息都是基于特定实验室环境中的设备编写的.

本文档中使用的所有设备最初均采用原始(默认)配置.

如果您使用的是真实网络,请确保您已经了解所有命令的潜在影响.

规则有关文档规则的详细信息,请参阅Cisco技术提示规则.

网络图本文档使用以下网络设置:以下输出是HQ(中心)路由器和分支机构1(BO1)ASA的当前运行配置.

在此配置中,在HQ和BO1ASA之间配有一条IPSecL2L隧道.

当前HQ(中心)路由器配置HQ_HUB#showrunning-configBuildingconfiguration.

.

.

Currentconfiguration:1680bytes!

version12.

4servicetimestampsdebugdatetimemsecservicetimestampslogdatetimemsecnoservicepassword-encryption!

hostnameHQ_HUB!

boot-start-markerboot-end-marker!

!

noaaanew-model!

resourcepolicy!

!

---Outputissuppressed.

!

ipcef!

!

cryptoisakmppolicy10encr3desauthenticationpre-sharegroup2cryptoisakmpkeycisco123address192.

168.

11.

2!

!

cryptoipsectransform-setnewsetesp-3desesp-md5-hmac!

cryptomapmap15ipsec-isakmpsetpeer192.

168.

11.

2settransform-setnewsetmatchaddressVPN_BO1!

!

!

!

interfaceEthernet0/0ipaddress10.

10.

10.

1255.

255.

255.

0ipnatinsideinterfaceSerial2/0ipaddress192.

168.

10.

10255.

255.

255.

0ipnatoutsideipvirtual-reassemblyclockrate64000cryptomapmap1!

interfaceSerial2/1noipaddressshutdown!

iphttpservernoiphttpsecure-server!

iproute0.

0.

0.

00.

0.

0.

0192.

168.

10.

1!

ipnatinsidesourceroute-mapnonatinterfaceSerial2/0overload!

ipaccess-listextendedNAT_Exemptdenyip10.

10.

10.

00.

0.

0.

255172.

16.

1.

00.

0.

0.

255permitip10.

10.

10.

00.

0.

0.

255anyipaccess-listextendedVPN_BO1permitip10.

10.

10.

00.

0.

0.

255172.

16.

1.

00.

0.

0.

255!

route-mapnonatpermit10matchipaddressNAT_Exempt!

!

control-plane!

linecon0lineaux0linevty04!

!

endHQ_HUB#BO1ASA配置CiscoASA#showrunning-config:Saved:ASAVersion8.

0(2)!

hostnameCiscoASAenablepassword8Ry2YjIyt7RRXU24encryptednames!

interfaceEthernet0nameifinsidesecurity-level100ipaddress172.

16.

1.

1255.

255.

255.

0!

interfaceEthernet1nameifoutsidesecurity-level0ipaddress192.

168.

11.

2255.

255.

255.

0!

!

---Outputissuppressed.

!

passwd2KFQnbNIdI.

2KYOUencryptedftpmodepassiveaccess-list100extendedpermitip172.

16.

1.

0255.

255.

255.

010.

10.

10.

0255.

255.

255.

0access-listnonatextendedpermitip172.

16.

1.

0255.

255.

255.

010.

10.

10.

0255.

255.

255.

0access-listICMPextendedpermiticmpanyanypagerlines24mtuoutside1500mtuinside1500nofailovericmpunreachablerate-limit1burst-size1asdmimageflash:/asdm-602.

binnoasdmhistoryenablearptimeout14400global(outside)1interfacenat(inside)0access-listnonatnat(inside)110.

10.

10.

0255.

255.

255.

0access-groupICMPininterfaceoutsiderouteoutside0.

0.

0.

00.

0.

0.

0192.

168.

11.

11snmp-serverenabletrapssnmpauthenticationlinkuplinkdowncoldstartcryptoipsectransform-setnewsetesp-3desesp-md5-hmaccryptomapmap15matchaddress100cryptomapmap15setpeer192.

168.

10.

10cryptomapmap15settransform-setnewsetcryptomapmap1interfaceoutsidecryptoisakmpenableoutsidecryptoisakmppolicy1authenticationpre-shareencryption3deshashshagroup2lifetime86400cryptoisakmppolicy65535authenticationpre-shareencryption3deshashshagroup2lifetime86400telnettimeout5sshtimeout5consoletimeout0threat-detectionbasic-threatthreat-detectionstatisticsaccess-list!

class-mapinspection_defaultmatchdefault-inspection-traffic!

!

policy-maptypeinspectdnspreset_dns_mapparametersmessage-lengthmaximum512policy-mapglobal_policyclassinspection_defaultinspectdnspreset_dns_mapinspectftpinspecth323h225inspecth323rasinspectnetbiosinspectrshinspectrtspinspectskinnyinspectesmtpinspectsqlnetinspectsunrpcinspecttftpinspectsipinspectxdmcp!

service-policyglobal_policyglobaltunnel-group192.

168.

10.

10typeipsec-l2ltunnel-group192.

168.

10.

10ipsec-attributespre-shared-key*prompthostnamecontextCryptochecksum:d41d8cd98f00b204e9800998ecf8427e:endCiscoASA#背景信息当前,在HQ办公室和BO1办公室之间设有一条现有的L2L隧道.

您的公司最近新开了一个办公室(BO2).

这个新办公室需要连接到位于HQ办公室的本地资源.

此外,还要求允许员工在家工作并且在远程安全地访问位于内部网络的资源.

在本示例中,配置一条新的VPN隧道以及位于HQ办公室的远程访问VPN服务器.

向配置中添加另外一条L2L隧道以下是此配置的网络图:逐步指导本部分提供必须在中心HQ路由器上执行的过程.

完成这些步骤:创建以下用于加密映射的新访问列表以定义相关数据流:HQ_HUB(config)#ipaccess-listextendedVPN_BO2HQ_HUB(config-ext-nacl)#permitip10.

10.

10.

00.

0.

0.

25510.

20.

20.

00.

0.

0.

255HQ_HUB(config-ext-nacl)#exit警告:要实现通信,隧道的另一端必须有与此特定网络的访问控制列表(ACL)条目相反的条目.

1.

将以下条目添加到nonat语句以免除在这些网络之间的NAT:HQ_HUB(config)#ipaccess-listextendedNAT_ExemptHQ_HUB(config-ext-nacl)#denyip10.

10.

10.

00.

0.

0.

25510.

20.

20.

00.

0.

0.

255HQ_HUB(config-ext-nacl)#permitip10.

10.

10.

00.

0.

0.

255any将以下ACL添加到现有路由映射nonat中:HQ_HUB(config)#route-mapnonatpermit10HQ_HUB(config-route-map)#matchipaddressNAT_ExemptHQ_HUB(config)#ipnatinsidesourceroute-mapnonatinterfaceSerial2/0overload警告:要实现通信,隧道的另一端必须有与此特定网络的ACL条目相反的条目.

2.

如下所示在阶段1配置中指定对等体地址:HQ_HUB(config)#cryptoisakmpkeycisco123address192.

168.

12.

2注意:隧道两端的预共享密钥必须完全一致.

3.

为新的VPN隧道创建加密映射配置.

请使用在第一种VPN配置中使用的同一转换集,因为所有第2阶段的设置都是相同的.

HQ_HUB(config)#cryptomapmap110ipsec-isakmpHQ_HUB(config-crypto-map)#setpeer192.

168.

12.

2HQ_HUB(config-crypto-map)#settransform-setnewset4.

HQ_HUB(config-crypto-map)#matchaddressVPN_BO2既然您配置了新隧道,您必须通过隧道发送相关数据流才能启用该隧道.

要执行此操作,请发出扩展ping命令对远程隧道内部网络上的一台主机执行ping操作.

在本示例中,对隧道另一端地址为10.

20.

20.

16的工作站执行ping操作.

这将启用HQ与BO2之间的隧道.

此时,有两条隧道连接到总部.

如果您无法访问隧道后方的系统,请参阅最常用的L2L和远程访问IPSecVPN故障排除解决方案以查找关于使用management-access的备用解决方案.

5.

配置示例HUB_HQ-添加了一个新的L2LVPN隧道配置HQ_HUB#showrunning-configBuildingconfiguration.

.

.

Currentconfiguration:2230bytes!

version12.

4servicetimestampsdebugdatetimemsecservicetimestampslogdatetimemsecnoservicepassword-encryption!

hostnameHQ_HUB!

boot-start-markerboot-end-marker!

!

noaaanew-model!

resourcepolicy!

ipcef!

cryptoisakmppolicy10authenticationpre-shareencryption3desgroup2cryptoisakmpkeycisco123address192.

168.

11.

2cryptoisakmpkeycisco123address192.

168.

12.

2!

!

cryptoipsectransform-setnewsetesp-3desesp-md5-hmac!

cryptomapmap15ipsec-isakmpsetpeer192.

168.

11.

2settransform-setnewsetmatchaddressVPN_BO1cryptomapmap110ipsec-isakmpsetpeer192.

168.

12.

2settransform-setnewsetmatchaddressVPN_BO2!

!

interfaceEthernet0/0ipaddress10.

10.

10.

1255.

255.

255.

0ipnatinsideipvirtual-reassembly!

interfaceSerial2/0ipaddress192.

168.

10.

10255.

255.

255.

0ipnatoutsideipvirtual-reassemblyclockrate64000cryptomapmap1!

!

iphttpservernoiphttpsecure-server!

iproute0.

0.

0.

00.

0.

0.

0192.

168.

10.

1!

ipnatinsidesourceroute-mapnonatinterfaceSerial2/0overload!

ipaccess-listextendedNAT_Exemptdenyip10.

10.

10.

00.

0.

0.

255172.

16.

1.

00.

0.

0.

255denyip10.

10.

10.

00.

0.

0.

25510.

20.

20.

00.

0.

0.

255permitip10.

10.

10.

00.

0.

0.

255anyipaccess-listextendedVPN_BO1permitip10.

10.

10.

00.

0.

0.

255172.

16.

1.

00.

0.

0.

255ipaccess-listextendedVPN_BO2permitip10.

10.

10.

00.

0.

0.

25510.

20.

20.

00.

0.

0.

255!

route-mapnonatpermit10matchipaddressNAT_Exempt!

!

control-plane!

!

!

linecon0lineaux0linevty04!

!

endHQ_HUB#BO2L2LVPN隧道配置BO2#showrunning-configBuildingconfiguration.

.

.

3w3d:%SYS-5-CONFIG_I:ConfiguredfromconsolebyconsoleCurrentconfiguration:1212bytes!

version12.

1noservicesingle-slot-reload-enableservicetimestampsdebuguptimeservicetimestampsloguptimenoservicepassword-encryption!

hostnameBO2!

!

!

!

!

!

ipsubnet-zero!

!

!

cryptoisakmppolicy10authenticationpre-shareencryption3desgroup2cryptoisakmpkeycisco123address192.

168.

10.

10!

!

cryptoipsectransform-setnewsetesp-3desesp-md5-hmac!

cryptomapmap15ipsec-isakmpsetpeer192.

168.

10.

10settransform-setnewsetmatchaddress100!

!

!

!

interfaceEthernet0ipaddress10.

20.

20.

10255.

255.

255.

0ipnatinside!

!

interfaceEthernet1ipaddress192.

168.

12.

2255.

255.

255.

0ipnatoutsidecryptomapmap1!

interfaceSerial0noipaddressnofair-queue!

interfaceSerial1noipaddressshutdown!

ipnatinsidesourceroute-mapnonatinterfaceEthernet1overloadipclasslessiproute0.

0.

0.

00.

0.

0.

0192.

168.

12.

1iphttpserver!

access-list100permitip10.

20.

20.

00.

0.

0.

25510.

10.

10.

00.

0.

0.

255access-list150denyip10.

20.

20.

00.

0.

0.

25510.

10.

10.

00.

0.

0.

255access-list150permitip10.

20.

20.

00.

0.

0.

255anyroute-mapnonatpermit10matchipaddress150!

!

!

linecon0lineaux0linevty04login!

endBO2#向配置中添加一个远程访问VPN以下是此配置的网络图:在本示例中,使用了名为分割隧道的功能.

此功能允许远程访问IPSec客户端有条件地以加密形式通过IPsec隧道定向数据包,或者以明文形式将数据包定向到网络接口.

启用分割隧道时,在IPSec隧道另一端通往目标的数据包不必加密、通过隧道发送、解密,然后路由到最终目标.

这一概念将分割隧道策略应用到指定的网络.

默认值是以隧道传输所有数据流.

要设置分割隧道策略,请指定可在其中说明要访问Internet的数据流的ACL.

逐步指导本部分提供添加远程访问功能并允许远程用户访问所有站点所需的过程.

完成这些步骤:创建一个IP地址池以用于通过VPN隧道连接的客户端.

此外,创建一个基本用户,以便在配置完成后访问VPN.

HQ_HUB(config)#iplocalpoolippool10.

10.

120.

1010.

10.

120.

50HQ_HUB(config)#usernamevpnuserpassword0vpnuser1231.

使特定的数据流免于进行NAT处理.

HQ_HUB(config)#ipaccess-listextendedNAT_ExemptHQ_HUB(config-ext-nacl)#denyip10.

10.

10.

00.

0.

0.

25510.

10.

120.

00.

0.

0.

255HQ_HUB(config-ext-nacl)#denyip10.

10.

120.

00.

0.

0.

25510.

20.

20.

00.

0.

0.

255HQ_HUB(config-ext-nacl)#denyip10.

10.

120.

00.

0.

0.

255172.

16.

1.

00.

0.

0.

255HQ_HUB(config-ext-nacl)#permitiphost10.

10.

10.

0anyHQ_HUB(config-ext-nacl)#exit将以下ACL添加到现有路由映射nonat中:HQ_HUB(config)#route-mapnonatpermit10HQ_HUB(config-route-map)#matchipaddressNAT_ExemptHQ_HUB(config)#ipnatinsidesourceroute-mapnonatinterfaceSerial2/0overload请注意,在本示例中免除了VPN隧道之间的NAT通信.

2.

允许现有L2L隧道与远程访问VPN用户之间的通信.

HQ_HUB(config)#ipaccess-listextendedVPN_BO1HQ_HUB(config-ext-nacl)#permitip10.

10.

120.

00.

0.

0.

255172.

16.

1.

00.

0.

0.

255HQ_HUB(config-ext-nacl)#exitHQ_HUB(config)#ipaccess-listextendedVPN_BO2HQ_HUB(config-ext-nacl)#permitip10.

10.

120.

00.

0.

0.

25510.

20.

20.

00.

0.

0.

255HQ_HUB(config-ext-nacl)#exit此操作使远程访问用户能够与指定的隧道之后的网络进行通信.

警告:要实现通信,隧道的另一端必须有与此特定网络的ACL条目相反的条目.

3.

配置分割隧道要对VPN连接启用分割隧道,请确保在路由器上配置ACL.

在本示例中,access-listsplit_tunnel命令与用于分割隧道的组关联,并且该隧道通向10.

10.

10.

0/24、10.

20.

20.

0/24和172.

16.

1.

0/24网络.

数据流在未加密的情况下流向ACL分割隧道以外的设备(例如Internet).

HQ_HUB(config)#ipaccess-listextendedsplit_tunnelHQ_HUB(config-ext-nacl)#permitip10.

10.

10.

00.

0.

0.

25510.

10.

120.

00.

0.

0.

255HQ_HUB(config-ext-nacl)#permitip10.

20.

20.

00.

0.

0.

25510.

10.

120.

00.

0.

0.

255HQ_HUB(config-ext-nacl)#permitip172.

16.

1.

00.

0.

0.

25510.

10.

120.

00.

0.

0.

255HQ_HUB(config-ext-nacl)#exit4.

为VPN客户端配置本地身份验证、授权和客户端配置信息,例如wins、dns、相关数据流acl和ip池.

HQ_HUB(config)#aaanew-modelHQ_HUB(config)#aaaauthenticationloginuserauthenlocalHQ_HUB(config)#aaaauthorizationnetworkgroupauthorlocalHQ_HUB(config)#cryptoisakmpclientconfigurationgroupvpngroupHQ_HUB(config-isakmp-group)#keycisco123HQ_HUB(config-isakmp-group)#dns10.

10.

10.

10HQ_HUB(config-isakmp-group)#wins10.

10.

10.

20HQ_HUB(config-isakmp-group)#domaincisco.

comHQ_HUB(config-isakmp-group)#poolippoolHQ_HUB(config-isakmp-group)#aclsplit_tunnelHQ_HUB(config-isakmp-group)#exit5.

配置创建VPN隧道所需的动态映射和加密映射信息.

HQ_HUB(config)#cryptoisakmpprofilevpnclientHQ_HUB(config-isakmp-group)#matchidentitygroupvpngroupHQ_HUB(config-isakmp-group)#clientauthenticationlistuserauthenHQ_HUB(config-isakmp-group)#isakmpauthorizationlistgroupauthorHQ_HUB(config-isakmp-group)#clientconfigurationaddressrespondHQ_HUB(config-isakmp-group)#exitHQ_HUB(config)#cryptodynamic-mapdynmap10HQ_HUB(config-crypto-map)#settransform-setnewsetHQ_HUB(config-crypto-map)#setisakmp-profilevpnclientHQ_HUB(config-crypto-map)#reverse-routeHQ_HUB(config-crypto-map)#exitHQ_HUB(config)#cryptomapmap165535ipsec-isakmpdynamicdynmapHQ_HUB(config)#interfaceserial2/0HQ_HUB(config-if)#cryptomapmap16.

配置示例配置示例2HQ_HUB#showrunning-configBuildingconfiguration.

.

.

Currentconfiguration:3524bytes!

version12.

4servicetimestampsdebugdatetimemsecservicetimestampslogdatetimemsecnoservicepassword-encryption!

hostnameHQ_HUB!

boot-start-markerboot-end-marker!

!

aaanew-model!

!

aaaauthenticationloginuserauthenlocalaaaauthorizationnetworkgroupauthorlocal!

aaasession-idcommon!

resourcepolicy!

!

!

ipcef!

!

!

---Outputissuppressed!

usernamevpnuserpassword0vpnuser123!

!

!

cryptoisakmppolicy10authenticationpre-shareencryption3desgroup2cryptoisakmpkeycisco123address192.

168.

11.

2cryptoisakmpkeycisco123address192.

168.

12.

2!

cryptoisakmpclientconfigurationgroupvpngroupkeycisco123dns10.

10.

10.

10wins10.

10.

10.

20domaincisco.

compoolippoolaclsplit_tunnelcryptoisakmpprofilevpnclientmatchidentitygroupvpngroupclientauthenticationlistuserauthenisakmpauthorizationlistgroupauthorclientconfigurationaddressrespond!

!

cryptoipsectransform-setnewsetesp-3desesp-md5-hmaccryptoipsectransform-setremote-setesp-3desesp-md5-hmac!

cryptodynamic-mapdynmap10settransform-setremote-setsetisakmp-profilevpnclientreverse-route!

!

cryptomapmap15ipsec-isakmpsetpeer192.

168.

11.

2settransform-setnewsetmatchaddressVPN_BO1cryptomapmap110ipsec-isakmpsetpeer192.

168.

12.

2settransform-setnewsetmatchaddressVPN_BO2cryptomapmap165535ipsec-isakmpdynamicdynmap!

!

interfaceEthernet0/0ipaddress10.

10.

10.

1255.

255.

255.

0ipnatinsideipvirtual-reassembly!

interfaceSerial2/0ipaddress192.

168.

10.

10255.

255.

255.

0ipnatoutsideipvirtual-reassemblyclockrate64000cryptomapmap1!

!

iplocalpoolippool10.

10.

120.

1010.

10.

120.

50iphttpservernoiphttpsecure-server!

iproute0.

0.

0.

00.

0.

0.

0192.

168.

10.

1!

ipnatinsidesourceroute-mapnonatinterfaceSerial2/0overload!

ipaccess-listextendedNAT_Exemptdenyip10.

10.

10.

00.

0.

0.

255172.

16.

1.

00.

0.

0.

255denyip10.

10.

10.

00.

0.

0.

25510.

20.

20.

00.

0.

0.

255denyip10.

10.

10.

00.

0.

0.

25510.

10.

120.

00.

0.

0.

255denyip10.

10.

120.

00.

0.

0.

25510.

20.

20.

00.

0.

0.

255denyip10.

10.

120.

00.

0.

0.

255172.

16.

1.

00.

0.

0.

255permitiphost10.

10.

10.

0anyipaccess-listextendedVPN_BO1permitip10.

10.

10.

00.

0.

0.

255172.

16.

1.

00.

0.

0.

255permitip10.

10.

120.

00.

0.

0.

255172.

16.

1.

00.

0.

0.

255ipaccess-listextendedVPN_BO2permitip10.

10.

10.

00.

0.

0.

25510.

20.

20.

00.

0.

0.

255permitip10.

10.

120.

00.

0.

0.

25510.

20.

20.

00.

0.

0.

255ipaccess-listextendedsplit_tunnelpermitip10.

10.

10.

00.

0.

0.

25510.

10.

120.

00.

0.

0.

255permitip10.

20.

20.

00.

0.

0.

25510.

10.

120.

00.

0.

0.

255permitip172.

16.

1.

00.

0.

0.

25510.

10.

120.

00.

0.

0.

255!

route-mapnonatpermit10matchipaddressNAT_Exempt!

!

control-plane!

linecon0lineaux0linevty04!

!

endHQ_HUB#验证使用本部分可确认配置能否正常运行.

命令输出解释程序(仅限注册用户)(OIT)支持某些show命令.

使用OIT可查看对show命令输出的分析.

ping—此命令可启动L2LVPN隧道,如下所示.

q故障排除有关排除配置故障时可用的信息,请参阅以下文档:最常用的L2L和远程访问IPSecVPN故障排除解决方案qIP安全故障排除-了解和使用debug命令q提示:当清除安全关联且这无法解决IPsecVPN问题时,请删除并重新应用相关加密映射,以解决各种问题.

警告:如果从接口删除加密映射,则会关闭与该加密映射关联的所有IPSec隧道.

请小心按照以下步骤操作,在继续之前,请考虑您组织的更改控制策略.

示例HQ_HUB(config)#interfaces2/0HQ_HUB(config-if)#nocryptomapmap1*Sep1313:36:19.

449:%CRYPTO-6-ISAKMP_ON_OFF:ISAKMPisOFFHQ_HUB(config-if)#cryptomapmap1*Sep1313:36:25.

557:%CRYPTO-6-ISAKMP_ON_OFF:ISAKMPisON相关信息IP安全(IPsec)加密简介qIPsec协商/IKE协议支持页q配置IPsec路由器动态局域网到局域网对等体和VPN客户端q技术支持和文档-CiscoSystemsq

- 隧道ios6.1.3完美越狱相关文档

- B7ios6.1.3完美越狱

- stressios6.1.3完美越狱

- ujeios6.1.3完美越狱

- 编码ios6.1.3完美越狱

- 越狱iOS6.1.3完美越狱后Cydia图标消失怎么办?

- 飞行器ios6

哪个好Vultr搬瓦工和Vultr97%,搬瓦工和Vultr全方位比较!

搬瓦工和Vultr哪个好?搬瓦工和Vultr都是非常火爆的国外VPS,可以说是国内网友买的最多的两家,那么搬瓦工和Vultr哪个好?如果要选择VPS,首先我们要考虑成本、服务器质量以及产品的售后服务。老玩家都知道目前在国内最受欢迎的国外VPS服务商vultr和搬瓦工口碑都很不错。搬瓦工和Vultr哪个稳定?搬瓦工和Vultr哪个速度快?为了回答这些问题,本文从线路、速度、功能、售后等多方面对比这两...

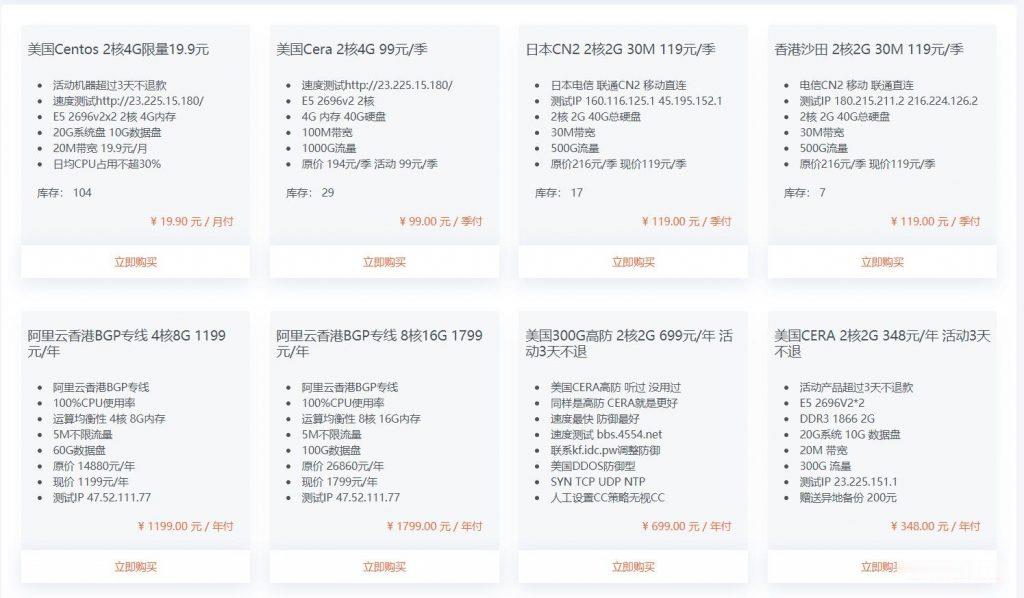

美国cera机房 2核4G 19.9元/月 宿主机 E5 2696v2x2 512G

美国特价云服务器 2核4G 19.9元杭州王小玉网络科技有限公司成立于2020是拥有IDC ISP资质的正规公司,这次推荐的美国云服务器也是商家主打产品,有点在于稳定 速度 数据安全。企业级数据安全保障,支持异地灾备,数据安全系数达到了100%安全级别,是国内唯一一家美国云服务器拥有这个安全级别的商家。E5 2696v2x2 2核 4G内存 20G系统盘 10G数据盘 20M带宽 100G流量 1...

2021年国内/国外便宜VPS主机/云服务器商家推荐整理

2021年各大云服务商竞争尤为激烈,因为云服务商家的竞争我们可以选择更加便宜的VPS或云服务器,这样成本更低,选择空间更大。但是,如果我们是建站用途或者是稳定项目的,不要太过于追求便宜VPS或便宜云服务器,更需要追求稳定和服务。不同的商家有不同的特点,而且任何商家和线路不可能一直稳定,我们需要做的就是定期观察和数据定期备份。下面,请跟云服务器网(yuntue.com)小编来看一下2021年国内/国...

ios6.1.3完美越狱为你推荐

-

ttfflash可現場列印的全自動單面和雙面印相機followcssformgraph思科ipadAnthemmyphotoshop技术ps是一种什么技术??????canvas2七尾奈留除了DC canvas2 sola EF 快乐小兔幸运草 以外改编成动画的作品有哪些?联通版iphone4s苹果4s怎么分移动版联通版电信版?csshack什么是Css Hack?ie6,7,8的hack分别是什么