乌克兰微软勒索病毒补丁

微软勒索病毒补丁 时间:2021-05-17 阅读:()

初稿完成时间:2017年06月28日05时00分首次发布时间:2017年06月28日05时00分本版更新时间:2017年06月29日17时00分安天针对攻击乌克兰等国的"必加"(PETYA)病毒分析与应对安天安全研究与应急处理中心(AntiyCERT)扫二维码获取最新版报告目录1概述.

32传播机理.

33勒索模块分析43.

1样本标签53.

2样本详细分析54风险防范与处置建议.

144.

1影响操作系统144.

2如未被感染144.

3如已被感染155总结.

15附录一:参考资料.

17附录二:关于安天.

18附录三:综合(疑似)样本集合列表19安天针对攻击乌克兰等国的"必加"(PETYA)病毒分析与应对安天版权所有,欢迎无损转载第3页1概述安天安全研究与应急处理中心(AntiyCERT)于北京时间2017年6月27日21时许关注到乌克兰银行等相关机构、政府首脑计算机遭到计算机病毒攻击的相关信息.

综合各方威胁情报后,初步判断受影响最严重的国家是乌克兰(副总理PavloRozenko、国家储蓄银行(Oschadbank)、Privatbank等银行、国家邮政(UkrPoshta)、国家电信、市政地铁、乌克兰首都基辅的鲍里斯波尔机场、电力公司KyivEnergo),其他部分国家均受到不同程度的影响,包括俄罗斯(俄罗斯石油公司(Rosneft))、西班牙、法国、英国、丹麦、印度、美国(律师事务所DLAPiper)等国家.

鉴于受到攻击目标的特殊性,为避免国内关键信息基础设施受到关联影响,安天决定启动A级安全风险预警进行应对,经数小时分析研判后,该病毒的传播方式有较大风险,但鉴于该病毒初始投放具有较强地域性特点,同时我国在"魔窟"(WannaCry)应急工作中打下了良好基础,现阶段该病毒尚未在我国大面积传播,建议将事件降为B级.

不同于传统勒索软件加密文件的行为,"必加"(Petya)是一个采用磁盘加密方式,进行敲诈.

其早期版本只对MBR和磁盘分配表进行加密,并谎称全盘加密.

其目前版本是否能完成全盘加密,安天分析小组尚在验证之中.

鉴于初始爆发地区的地缘敏感性、具备一定强度的扩散能力和所处的特殊攻击时点,安天目前认为这次事件不能完全排除是单纯经济目的的恶意代码攻击事件,亦不能直接判断是针对特定地区的定向攻击.

虽然现阶段该病毒尚未在我国大面积传播,但其复合的传播手段具有较大安全风险.

安天同时提醒客户:鉴于样本会利用本机口令尝试登录其他计算机进行传播,因此进行包括口令强度在内的系统安全配置加固和及时的系统补丁策略,才可以较好的防御本病毒.

安天此前就魔窟蠕虫所发布的免疫工具,对本病毒依然有效.

2传播机理在汇集了多方威胁情报后,样本间直接的关系仍不明确的情况下,经过对部分关键样本文件的跟进分析发现,这次攻击是勒索病毒"必加"(Petya)的新变种.

该变种疑似采用了邮件、下载器和蠕虫的组合传播方式.

从推理分析来看,该病毒采用CVE-2017-0199漏洞的RTF格式进行邮件投放,之后释放Downloader来获取病毒母体,形成初始扩散节点,之后通过MS17-010(永恒之蓝)漏洞和系统弱口令进行传播.

同时初步分析其可能具有感染域控制器后提取域内机器口令的能力.

因此其对内网具有一定的穿安天针对攻击乌克兰等国的"必加"(PETYA)病毒分析与应对安天版权所有,欢迎无损转载第4页透能力,对内网安全总体上比此前受到广泛关注的魔窟(WannaCry)有更大的威胁,而多种传播手段组合的模式必将成为勒索软件传播的常态模式.

3勒索模块分析勒索模块是一个DLL文件,该文件被加载后遍历用户磁盘文件(除C:\Windows目录下),并对指定后缀名的文件进行加密,加密后不修改原文件名和扩展名.

该文件修改MBR,同时,添加计划任务,在等待一段时间后,关闭计算机.

当用户开启计算机时,会显示勒索界面和信息并无法进入系统.

样本的启动过程,根据微软的报告《Newransomware,oldtechniques:Petyaaddswormcapabilities》[1]指出,样本是由MEDoc的升级进程EzVit.

exe所加载调用起来的,样本执行的命令行参数是:C:\Windows\system32\rundll32.

exeC:\ProgramData\perfc.

dat#130图3-1样本执行流程图安天针对攻击乌克兰等国的"必加"(PETYA)病毒分析与应对安天版权所有,欢迎无损转载第5页3.

1样本标签表3-1二进制可执行文件病毒名称Trojan[Ransom]/Win32.

PetyaMD571b6a493388e7d0b40c83ce903bc6b04处理器架构X86-32文件大小353KB(362,360字节)文件格式BinExecute/Microsoft.

DLL[:X86]时间戳2017年06月26日16:49:11+01:00数字签名有加壳类型无编译语言MicrosoftVisualC++VT首次上传时间2017年06月27日VT检测结果38/613.

2样本详细分析3.

2.

1权限提升与内容加载样本加载后,尝试提升自己所拥有的权限.

所要求的权限为以下几种.

表3-2样本所提升的权限权限名称权限内容SeShutdownPrivilege关闭计算机的权限SeDebugPrivilege修改和调试其他用户进程内存的权限SeTcbPrivilege与操作系统内核等同的权限接下来,样本会遍历进程列表,查询特定的进程是否存在.

并将自身文件内容读入内存后删除该文件.

该样本还具有多种加载方式.

例如使用WMI加载.

安天针对攻击乌克兰等国的"必加"(PETYA)病毒分析与应对安天版权所有,欢迎无损转载第6页图3-2使用WMI加载样本的命令同时,会获取系统进程信息,判断是否存在avp.

exe、NS.

exe、ccSvcHst.

exe三个进程,这分别是反病毒软件卡巴斯基和诺顿的进程,并设置标志位.

在后面进行感染操作时,进行相应的判断:若存在NS.

exe或ccSvcHst.

exe进程,则不执行漏洞感染的操作;若存在avp.

exe进程时,则不感染MBR.

3.

2.

2修改MBR样本在加载后具有修改磁盘分区表的行为.

通过DeviceIOControl来获取磁盘信息后,向第一块物理磁盘中写入显示勒索信息的代码.

图3-3修改MBR的代码安天针对攻击乌克兰等国的"必加"(PETYA)病毒分析与应对安天版权所有,欢迎无损转载第7页而原始的MBR内容会被使用异或0x7加密,保存到0x4400位置处.

图3-4加密原始的MBR修改后的MBR内容分析:首先读取第一块磁盘的前0x20个字节,判断是否已经加密.

图3-5读取磁盘的前20个字节然后读取前16个磁盘的扇区结构信息,判断是否是NTFS文件系统.

图3-6读取磁盘信息图3-7判断磁盘序号显示伪造的CHKDSK画面.

安天针对攻击乌克兰等国的"必加"(PETYA)病毒分析与应对安天版权所有,欢迎无损转载第8页图3-8显示伪造的CHKDSK画面读取并修改磁盘上的MFT记录.

图3-9读取扇区数据(NTFS头)安天针对攻击乌克兰等国的"必加"(PETYA)病毒分析与应对安天版权所有,欢迎无损转载第9页图3-10寻找MFT记录图3-11对记录进行读取和修改计算并显示百分比.

图3-12计算加密的进度安天针对攻击乌克兰等国的"必加"(PETYA)病毒分析与应对安天版权所有,欢迎无损转载第10页图3-13伪造的CHKDSK界面图3-14伪造的CHKDSK界面的代码安天针对攻击乌克兰等国的"必加"(PETYA)病毒分析与应对安天版权所有,欢迎无损转载第11页在记录加密完成后,即跳转到勒索信息页面,并等待用户输入Key.

在用户输入Key后尝试解密磁盘中的文件.

图3-15被加密后的勒索信界面3.

2.

3计划任务创建样本会将"关机"这一操作,以命令行的方式添加到计划任务中.

使系统在一段时间后强制关机.

安天针对攻击乌克兰等国的"必加"(PETYA)病毒分析与应对安天版权所有,欢迎无损转载第12页图3-16添加计划任务的代码3.

2.

4加密该样本使用了微软的加密库进行加密.

所使用的加密算法为RSA+AES(MicrosoftEnhancedRSAandAESCryptographicProvider).

所使用的公钥被硬编码在程序中.

图3-17加密所使用的公钥安天针对攻击乌克兰等国的"必加"(PETYA)病毒分析与应对安天版权所有,欢迎无损转载第13页除C:\Windows目录下外,所有盘符下的所有文件夹均会被加密.

被加密的文件格式如下所示.

图3-18被加密的文件格式3.

2.

5传播样本会先判断目标是否为装有NT系统的服务器或域控服务器.

图3-19判断是否是域控服务器如果是,则会枚举DHCP子网内设备的地址并存储供后续进攻使用.

图3-20枚举DHCP子网内设备的地址接下来该样本遍历系统中类型为TERMSRV的凭据,并根据凭据尝试连接网络资源.

安天针对攻击乌克兰等国的"必加"(PETYA)病毒分析与应对安天版权所有,欢迎无损转载第14页图3-21遍历系统中类型为TERMSRV的凭据若连接成功,则会上传样本,并利用资源中的PsExec来远程执行rundll32调用样本加密,对局域网机器进行感染.

3.

2.

6日志清除该样本使用了Windows自带的wevtutil工具进行日志清除工作.

命令行如下所示.

图3-22日志清除命令4风险防范与处置建议4.

1影响操作系统"必加"(Petya)勒索软件影响操作系统:WindowsXP及以上版本;4.

2如未被感染1、邮件防范安天针对攻击乌克兰等国的"必加"(PETYA)病毒分析与应对安天版权所有,欢迎无损转载第15页由于此次"必加"(Petya)勒索软件变种首次传播通过邮件传播,所以应警惕钓鱼邮件.

建议收到带不明的邮件,请勿打开;收到带不明链接的邮件,请勿点击链接.

2、更新操作系统补丁(MS)https://technet.

microsoft.

com/en-us/library/security/ms17-010.

aspx3、更新MicrosoftOffice/WordPad远程执行代码漏洞(CVE-2017-0199)补丁https://technet.

microsoft.

com/zh-cn/office/mt465751.

aspx4、禁用WMI服务禁用操作方法:https://zhidao.

baidu.

com/question/91063891.

html5、更改空口令和弱口令如操作系统存在空口令或弱口令的情况,请及时将口令更改为高强度的口令.

6、免疫工具安天开发的魔窟(WannCry)免疫工具,针对此次事件免疫仍然有效.

下载地址:http://www.

antiy.

com/tools.

html4.

3如已被感染1、如无重要文件,建议重新安装系统,更新补丁、禁用WMI服务、使用免疫工具进行免疫.

2、有重要文件被加密,如已开启Windows自动镜像功能,可尝试恢复镜像;或等待后续可能出现解密工具.

5总结"必加"(Petya)一词一说为东欧女性的名字,来自斯拉夫语系;同时其更被作为一款前苏联的轻型护卫舰的名字.

可以说,这个恶意代码从开始就展示出一定的地缘特点.

"必加"(Petya)病毒所达成的后果,在勒索软件中是较为特殊的.

其将导致计算机系统不能进入正常的系统启动流程,其即可达成勒索目的,其同样可以作为一种破坏载荷.

由于其加密扇区,伪装成了系统卷出问题的磁盘检查过程,因此这种社工技巧,可以保证其完成加密作业的全程.

而一旦其作为破坏载荷来使用,就同样可以达成和此前在乌克兰停电[1]、索尼攻击事件等破坏引导记录导致系统不能自举的同样效果.

鉴于本次事件所发生的特殊的时点,因此安天分析小组认为,目前并不能得出本事件是完全以经济勒索为目的恶意代码攻击事件的结论,而还需要更多进一步的分析.

安天针对攻击乌克兰等国的"必加"(PETYA)病毒分析与应对安天版权所有,欢迎无损转载第16页安天在2016年基础威胁年报[3]中,对比了"蠕虫时代的传播入口到勒索软件的传播入口",对其复合型的传播趋势做了预判,而"必加"(Petya)新版本复合手段传播感染进一步看到,通过邮件进入到内部网络,在网内传播的方式,可能会带来比类似Wannacry蠕虫这种单纯的扫描植入方式更严重的后果.

但同时更值得警醒的是,"必加"(Petya)所使用的并非是0DAY漏洞,甚至也非1DAY漏洞,而是陈旧的漏洞,其他传播方式也是利用类似弱口令/空口令这种基本的配置问题.

这些问题再次说明,系统策略加固和及时的补丁升级,是安全的必修手段.

通过类似邮件或浏览器等入口的单点注入、之后横向移动扫荡内部网络,这本身是传统定向攻击到APT攻击的基本手段,但由于APT攻击的隐蔽性,使多年类似的攻击存在,并没有有效驱动内网安全治理的改善.

而勒索病毒攻击,是同样具有严重后果,同时却一种后果高度可见的安全风险.

从Wanncry到"必加"(Petya),其将许多信息系统的防护无效的情况全面暴露出来.

面对这种局面,与其夸大病毒本身的能力和威胁,不如认真思考安全基础工作的是否扎实.

其应对不能更多立足于灾难响应、数据恢复甚至是破解解密,而必须立足于尽可能的防患于未然,最大程度将易被攻陷的节点减到最小.

2017年2月17日,习近平总书记在国家安全工作座谈会上指出"加强网络安全预警监测,确保大数据安全,实现全天候全方位感知和有效防护",可以说,"有效"对关键信息技术设施保障的基本要求.

如果说态势感知能力是信息安全的顶层价值,那么有效防护就是其能力的基本盘.

没有有效防护这个基本盘,威胁情报等各种能力手段,都将无法对接落地、形成价值.

2015年起,安天根据勒索软件已经成为一种地下经济的商业模式,必然会推动其大规模蔓延爆发的判断,在终端防御智甲产品中增加了"加密行为识别"、"诱饵文件"等策略,使用2016年10月的智甲版本,在不升级病毒库和模块的情况下,就有效拦截Wanncry等新兴勒索软件的加密行为.

从安天的产品体系来看,达成有效防护、实现价值输出,则是我们一贯的追求.

安天针对攻击乌克兰等国的"必加"(PETYA)病毒分析与应对安天版权所有,欢迎无损转载第17页附录一:参考资料[1]《Newransomware,oldtechniques:Petyaaddswormcapabilities》https://blogs.

technet.

microsoft.

com/mmpc/2017/06/27/new-ransomware-old-techniques-petya-adds-worm-capabilities/[2]乌克兰电力系统遭受攻击事件综合分析报告http://www.

antiy.

com/response/A_Comprehensive_Analysis_Report_on_Ukraine_Power_Grid_Outage/A_Comprehensive_Analysis_Report_on_Ukraine_Power_Grid_Outage.

html[3]安天:2016年网络安全威胁的回顾与展望http://www.

antiy.

com/response/2016_Antiy_Annual_Security_Report.

html安天针对攻击乌克兰等国的"必加"(PETYA)病毒分析与应对安天版权所有,欢迎无损转载第18页附录二:关于安天安天是专注于威胁检测防御技术的领导厂商.

安天以提升用户应对网络威胁的核心能力、改善用户对威胁的认知为企业使命,依托自主先进的威胁检测引擎等系列核心技术和专家团队,为用户提供端点防护、流量监测、深度分析、威胁情报和态势感知等相关产品、解决方案与服务.

全球超过一百家以上的著名安全厂商、IT厂商选择安天作为检测能力合作伙伴,安天的反病毒引擎得以为全球近十万台网络设备和网络安全设备、近六亿部手机提供安全防护.

安天移动检测引擎是全球首个获得AV-TEST年度奖项的中国产品.

安天技术实力得到行业管理机构、客户和伙伴的认可,安天已连续四届蝉联国家级安全应急支撑单位资质,亦是中国国家信息安全漏洞库六家首批一级支撑单位之一.

安天是中国应急响应体系中重要的企业节点,在红色代码、口令蠕虫、震网、破壳、沙虫、方程式等重大安全事件中,安天提供了先发预警、深度分析或系统的解决方案.

安天实验室更多信息请访问:http://www.

antiy.

com(中文)http://www.

antiy.

net(英文)安天企业安全公司更多信息请访问:http://www.

antiy.

cn安天移动安全公司(AVLTEAM)更多信息请访问:http://www.

avlsec.

com安天针对攻击乌克兰等国的"必加"(PETYA)病毒分析与应对安天版权所有,欢迎无损转载第19页附录三:综合(疑似)样本集合列表在综合现有多方威胁情报的情况下仍然无法将相关样本建立起完整的联系,部分样本存在传播僵尸网络等其他行为对分析造成了一定干扰.

在缺乏现场取证支持的情况下无法有效过滤干扰项,因此将现阶段汇总的全部疑似相关信息陈列如下:文件格式MD5/SHA2564F3B.

tm_EXE7e37ab34ecdcc3e77e24522ddfd4852dDLL71b6a493388e7d0b40c83ce903bc6b04dllhost.

datDLLaeee996fd3484f28e5cd85fe26b6bdcdsvchost.

exeEXEd2ec63b63e88ece47fbaab1ca22da1efOrder-20062017.

docRTF415fe69bf32634ca98fa07633f4118e1myguy.

xlsXLSX0487382a4daf8eb9660f1c67e30f8b25疑似相关命令控制(C2)服务器IP185.

165.

29.

7884.

200.

16.

242111.

90.

139.

24795.

141.

115.

108相同C2服务器上传播的其他一些木马185.

165.

29.

78a809a63bc5e31670ff117d838522dec433f74beebec678164cedea578a7aff4589018fa41551c27fd5bf3f100e7dbcc434d7c58ebf64052329a60fc2aba7aa41057c8a6b184ba5776c20f7e8fc97c6570ff07caedad54c9b65e5873ac2d81b3126754aac51eafbb626103765d3aedfd098b94d0e77de1196078de2dc59ce59f503c63bd61f1ef8353dc7cf5f84.

200.

16.

242安天针对攻击乌克兰等国的"必加"(PETYA)病毒分析与应对安天版权所有,欢迎无损转载第20页7ca37b86f4acc702f108449c391dd2485b5ca18c2bc182f04b935c7e358ed9c9e6df09ae6af471681b83c00143a1bb2bf16b46c01f36d53fb66f82b582920a2ad0138a2a8efc744ae5849c6dde6b435d

32传播机理.

33勒索模块分析43.

1样本标签53.

2样本详细分析54风险防范与处置建议.

144.

1影响操作系统144.

2如未被感染144.

3如已被感染155总结.

15附录一:参考资料.

17附录二:关于安天.

18附录三:综合(疑似)样本集合列表19安天针对攻击乌克兰等国的"必加"(PETYA)病毒分析与应对安天版权所有,欢迎无损转载第3页1概述安天安全研究与应急处理中心(AntiyCERT)于北京时间2017年6月27日21时许关注到乌克兰银行等相关机构、政府首脑计算机遭到计算机病毒攻击的相关信息.

综合各方威胁情报后,初步判断受影响最严重的国家是乌克兰(副总理PavloRozenko、国家储蓄银行(Oschadbank)、Privatbank等银行、国家邮政(UkrPoshta)、国家电信、市政地铁、乌克兰首都基辅的鲍里斯波尔机场、电力公司KyivEnergo),其他部分国家均受到不同程度的影响,包括俄罗斯(俄罗斯石油公司(Rosneft))、西班牙、法国、英国、丹麦、印度、美国(律师事务所DLAPiper)等国家.

鉴于受到攻击目标的特殊性,为避免国内关键信息基础设施受到关联影响,安天决定启动A级安全风险预警进行应对,经数小时分析研判后,该病毒的传播方式有较大风险,但鉴于该病毒初始投放具有较强地域性特点,同时我国在"魔窟"(WannaCry)应急工作中打下了良好基础,现阶段该病毒尚未在我国大面积传播,建议将事件降为B级.

不同于传统勒索软件加密文件的行为,"必加"(Petya)是一个采用磁盘加密方式,进行敲诈.

其早期版本只对MBR和磁盘分配表进行加密,并谎称全盘加密.

其目前版本是否能完成全盘加密,安天分析小组尚在验证之中.

鉴于初始爆发地区的地缘敏感性、具备一定强度的扩散能力和所处的特殊攻击时点,安天目前认为这次事件不能完全排除是单纯经济目的的恶意代码攻击事件,亦不能直接判断是针对特定地区的定向攻击.

虽然现阶段该病毒尚未在我国大面积传播,但其复合的传播手段具有较大安全风险.

安天同时提醒客户:鉴于样本会利用本机口令尝试登录其他计算机进行传播,因此进行包括口令强度在内的系统安全配置加固和及时的系统补丁策略,才可以较好的防御本病毒.

安天此前就魔窟蠕虫所发布的免疫工具,对本病毒依然有效.

2传播机理在汇集了多方威胁情报后,样本间直接的关系仍不明确的情况下,经过对部分关键样本文件的跟进分析发现,这次攻击是勒索病毒"必加"(Petya)的新变种.

该变种疑似采用了邮件、下载器和蠕虫的组合传播方式.

从推理分析来看,该病毒采用CVE-2017-0199漏洞的RTF格式进行邮件投放,之后释放Downloader来获取病毒母体,形成初始扩散节点,之后通过MS17-010(永恒之蓝)漏洞和系统弱口令进行传播.

同时初步分析其可能具有感染域控制器后提取域内机器口令的能力.

因此其对内网具有一定的穿安天针对攻击乌克兰等国的"必加"(PETYA)病毒分析与应对安天版权所有,欢迎无损转载第4页透能力,对内网安全总体上比此前受到广泛关注的魔窟(WannaCry)有更大的威胁,而多种传播手段组合的模式必将成为勒索软件传播的常态模式.

3勒索模块分析勒索模块是一个DLL文件,该文件被加载后遍历用户磁盘文件(除C:\Windows目录下),并对指定后缀名的文件进行加密,加密后不修改原文件名和扩展名.

该文件修改MBR,同时,添加计划任务,在等待一段时间后,关闭计算机.

当用户开启计算机时,会显示勒索界面和信息并无法进入系统.

样本的启动过程,根据微软的报告《Newransomware,oldtechniques:Petyaaddswormcapabilities》[1]指出,样本是由MEDoc的升级进程EzVit.

exe所加载调用起来的,样本执行的命令行参数是:C:\Windows\system32\rundll32.

exeC:\ProgramData\perfc.

dat#130图3-1样本执行流程图安天针对攻击乌克兰等国的"必加"(PETYA)病毒分析与应对安天版权所有,欢迎无损转载第5页3.

1样本标签表3-1二进制可执行文件病毒名称Trojan[Ransom]/Win32.

PetyaMD571b6a493388e7d0b40c83ce903bc6b04处理器架构X86-32文件大小353KB(362,360字节)文件格式BinExecute/Microsoft.

DLL[:X86]时间戳2017年06月26日16:49:11+01:00数字签名有加壳类型无编译语言MicrosoftVisualC++VT首次上传时间2017年06月27日VT检测结果38/613.

2样本详细分析3.

2.

1权限提升与内容加载样本加载后,尝试提升自己所拥有的权限.

所要求的权限为以下几种.

表3-2样本所提升的权限权限名称权限内容SeShutdownPrivilege关闭计算机的权限SeDebugPrivilege修改和调试其他用户进程内存的权限SeTcbPrivilege与操作系统内核等同的权限接下来,样本会遍历进程列表,查询特定的进程是否存在.

并将自身文件内容读入内存后删除该文件.

该样本还具有多种加载方式.

例如使用WMI加载.

安天针对攻击乌克兰等国的"必加"(PETYA)病毒分析与应对安天版权所有,欢迎无损转载第6页图3-2使用WMI加载样本的命令同时,会获取系统进程信息,判断是否存在avp.

exe、NS.

exe、ccSvcHst.

exe三个进程,这分别是反病毒软件卡巴斯基和诺顿的进程,并设置标志位.

在后面进行感染操作时,进行相应的判断:若存在NS.

exe或ccSvcHst.

exe进程,则不执行漏洞感染的操作;若存在avp.

exe进程时,则不感染MBR.

3.

2.

2修改MBR样本在加载后具有修改磁盘分区表的行为.

通过DeviceIOControl来获取磁盘信息后,向第一块物理磁盘中写入显示勒索信息的代码.

图3-3修改MBR的代码安天针对攻击乌克兰等国的"必加"(PETYA)病毒分析与应对安天版权所有,欢迎无损转载第7页而原始的MBR内容会被使用异或0x7加密,保存到0x4400位置处.

图3-4加密原始的MBR修改后的MBR内容分析:首先读取第一块磁盘的前0x20个字节,判断是否已经加密.

图3-5读取磁盘的前20个字节然后读取前16个磁盘的扇区结构信息,判断是否是NTFS文件系统.

图3-6读取磁盘信息图3-7判断磁盘序号显示伪造的CHKDSK画面.

安天针对攻击乌克兰等国的"必加"(PETYA)病毒分析与应对安天版权所有,欢迎无损转载第8页图3-8显示伪造的CHKDSK画面读取并修改磁盘上的MFT记录.

图3-9读取扇区数据(NTFS头)安天针对攻击乌克兰等国的"必加"(PETYA)病毒分析与应对安天版权所有,欢迎无损转载第9页图3-10寻找MFT记录图3-11对记录进行读取和修改计算并显示百分比.

图3-12计算加密的进度安天针对攻击乌克兰等国的"必加"(PETYA)病毒分析与应对安天版权所有,欢迎无损转载第10页图3-13伪造的CHKDSK界面图3-14伪造的CHKDSK界面的代码安天针对攻击乌克兰等国的"必加"(PETYA)病毒分析与应对安天版权所有,欢迎无损转载第11页在记录加密完成后,即跳转到勒索信息页面,并等待用户输入Key.

在用户输入Key后尝试解密磁盘中的文件.

图3-15被加密后的勒索信界面3.

2.

3计划任务创建样本会将"关机"这一操作,以命令行的方式添加到计划任务中.

使系统在一段时间后强制关机.

安天针对攻击乌克兰等国的"必加"(PETYA)病毒分析与应对安天版权所有,欢迎无损转载第12页图3-16添加计划任务的代码3.

2.

4加密该样本使用了微软的加密库进行加密.

所使用的加密算法为RSA+AES(MicrosoftEnhancedRSAandAESCryptographicProvider).

所使用的公钥被硬编码在程序中.

图3-17加密所使用的公钥安天针对攻击乌克兰等国的"必加"(PETYA)病毒分析与应对安天版权所有,欢迎无损转载第13页除C:\Windows目录下外,所有盘符下的所有文件夹均会被加密.

被加密的文件格式如下所示.

图3-18被加密的文件格式3.

2.

5传播样本会先判断目标是否为装有NT系统的服务器或域控服务器.

图3-19判断是否是域控服务器如果是,则会枚举DHCP子网内设备的地址并存储供后续进攻使用.

图3-20枚举DHCP子网内设备的地址接下来该样本遍历系统中类型为TERMSRV的凭据,并根据凭据尝试连接网络资源.

安天针对攻击乌克兰等国的"必加"(PETYA)病毒分析与应对安天版权所有,欢迎无损转载第14页图3-21遍历系统中类型为TERMSRV的凭据若连接成功,则会上传样本,并利用资源中的PsExec来远程执行rundll32调用样本加密,对局域网机器进行感染.

3.

2.

6日志清除该样本使用了Windows自带的wevtutil工具进行日志清除工作.

命令行如下所示.

图3-22日志清除命令4风险防范与处置建议4.

1影响操作系统"必加"(Petya)勒索软件影响操作系统:WindowsXP及以上版本;4.

2如未被感染1、邮件防范安天针对攻击乌克兰等国的"必加"(PETYA)病毒分析与应对安天版权所有,欢迎无损转载第15页由于此次"必加"(Petya)勒索软件变种首次传播通过邮件传播,所以应警惕钓鱼邮件.

建议收到带不明的邮件,请勿打开;收到带不明链接的邮件,请勿点击链接.

2、更新操作系统补丁(MS)https://technet.

microsoft.

com/en-us/library/security/ms17-010.

aspx3、更新MicrosoftOffice/WordPad远程执行代码漏洞(CVE-2017-0199)补丁https://technet.

microsoft.

com/zh-cn/office/mt465751.

aspx4、禁用WMI服务禁用操作方法:https://zhidao.

baidu.

com/question/91063891.

html5、更改空口令和弱口令如操作系统存在空口令或弱口令的情况,请及时将口令更改为高强度的口令.

6、免疫工具安天开发的魔窟(WannCry)免疫工具,针对此次事件免疫仍然有效.

下载地址:http://www.

antiy.

com/tools.

html4.

3如已被感染1、如无重要文件,建议重新安装系统,更新补丁、禁用WMI服务、使用免疫工具进行免疫.

2、有重要文件被加密,如已开启Windows自动镜像功能,可尝试恢复镜像;或等待后续可能出现解密工具.

5总结"必加"(Petya)一词一说为东欧女性的名字,来自斯拉夫语系;同时其更被作为一款前苏联的轻型护卫舰的名字.

可以说,这个恶意代码从开始就展示出一定的地缘特点.

"必加"(Petya)病毒所达成的后果,在勒索软件中是较为特殊的.

其将导致计算机系统不能进入正常的系统启动流程,其即可达成勒索目的,其同样可以作为一种破坏载荷.

由于其加密扇区,伪装成了系统卷出问题的磁盘检查过程,因此这种社工技巧,可以保证其完成加密作业的全程.

而一旦其作为破坏载荷来使用,就同样可以达成和此前在乌克兰停电[1]、索尼攻击事件等破坏引导记录导致系统不能自举的同样效果.

鉴于本次事件所发生的特殊的时点,因此安天分析小组认为,目前并不能得出本事件是完全以经济勒索为目的恶意代码攻击事件的结论,而还需要更多进一步的分析.

安天针对攻击乌克兰等国的"必加"(PETYA)病毒分析与应对安天版权所有,欢迎无损转载第16页安天在2016年基础威胁年报[3]中,对比了"蠕虫时代的传播入口到勒索软件的传播入口",对其复合型的传播趋势做了预判,而"必加"(Petya)新版本复合手段传播感染进一步看到,通过邮件进入到内部网络,在网内传播的方式,可能会带来比类似Wannacry蠕虫这种单纯的扫描植入方式更严重的后果.

但同时更值得警醒的是,"必加"(Petya)所使用的并非是0DAY漏洞,甚至也非1DAY漏洞,而是陈旧的漏洞,其他传播方式也是利用类似弱口令/空口令这种基本的配置问题.

这些问题再次说明,系统策略加固和及时的补丁升级,是安全的必修手段.

通过类似邮件或浏览器等入口的单点注入、之后横向移动扫荡内部网络,这本身是传统定向攻击到APT攻击的基本手段,但由于APT攻击的隐蔽性,使多年类似的攻击存在,并没有有效驱动内网安全治理的改善.

而勒索病毒攻击,是同样具有严重后果,同时却一种后果高度可见的安全风险.

从Wanncry到"必加"(Petya),其将许多信息系统的防护无效的情况全面暴露出来.

面对这种局面,与其夸大病毒本身的能力和威胁,不如认真思考安全基础工作的是否扎实.

其应对不能更多立足于灾难响应、数据恢复甚至是破解解密,而必须立足于尽可能的防患于未然,最大程度将易被攻陷的节点减到最小.

2017年2月17日,习近平总书记在国家安全工作座谈会上指出"加强网络安全预警监测,确保大数据安全,实现全天候全方位感知和有效防护",可以说,"有效"对关键信息技术设施保障的基本要求.

如果说态势感知能力是信息安全的顶层价值,那么有效防护就是其能力的基本盘.

没有有效防护这个基本盘,威胁情报等各种能力手段,都将无法对接落地、形成价值.

2015年起,安天根据勒索软件已经成为一种地下经济的商业模式,必然会推动其大规模蔓延爆发的判断,在终端防御智甲产品中增加了"加密行为识别"、"诱饵文件"等策略,使用2016年10月的智甲版本,在不升级病毒库和模块的情况下,就有效拦截Wanncry等新兴勒索软件的加密行为.

从安天的产品体系来看,达成有效防护、实现价值输出,则是我们一贯的追求.

安天针对攻击乌克兰等国的"必加"(PETYA)病毒分析与应对安天版权所有,欢迎无损转载第17页附录一:参考资料[1]《Newransomware,oldtechniques:Petyaaddswormcapabilities》https://blogs.

technet.

microsoft.

com/mmpc/2017/06/27/new-ransomware-old-techniques-petya-adds-worm-capabilities/[2]乌克兰电力系统遭受攻击事件综合分析报告http://www.

antiy.

com/response/A_Comprehensive_Analysis_Report_on_Ukraine_Power_Grid_Outage/A_Comprehensive_Analysis_Report_on_Ukraine_Power_Grid_Outage.

html[3]安天:2016年网络安全威胁的回顾与展望http://www.

antiy.

com/response/2016_Antiy_Annual_Security_Report.

html安天针对攻击乌克兰等国的"必加"(PETYA)病毒分析与应对安天版权所有,欢迎无损转载第18页附录二:关于安天安天是专注于威胁检测防御技术的领导厂商.

安天以提升用户应对网络威胁的核心能力、改善用户对威胁的认知为企业使命,依托自主先进的威胁检测引擎等系列核心技术和专家团队,为用户提供端点防护、流量监测、深度分析、威胁情报和态势感知等相关产品、解决方案与服务.

全球超过一百家以上的著名安全厂商、IT厂商选择安天作为检测能力合作伙伴,安天的反病毒引擎得以为全球近十万台网络设备和网络安全设备、近六亿部手机提供安全防护.

安天移动检测引擎是全球首个获得AV-TEST年度奖项的中国产品.

安天技术实力得到行业管理机构、客户和伙伴的认可,安天已连续四届蝉联国家级安全应急支撑单位资质,亦是中国国家信息安全漏洞库六家首批一级支撑单位之一.

安天是中国应急响应体系中重要的企业节点,在红色代码、口令蠕虫、震网、破壳、沙虫、方程式等重大安全事件中,安天提供了先发预警、深度分析或系统的解决方案.

安天实验室更多信息请访问:http://www.

antiy.

com(中文)http://www.

antiy.

net(英文)安天企业安全公司更多信息请访问:http://www.

antiy.

cn安天移动安全公司(AVLTEAM)更多信息请访问:http://www.

avlsec.

com安天针对攻击乌克兰等国的"必加"(PETYA)病毒分析与应对安天版权所有,欢迎无损转载第19页附录三:综合(疑似)样本集合列表在综合现有多方威胁情报的情况下仍然无法将相关样本建立起完整的联系,部分样本存在传播僵尸网络等其他行为对分析造成了一定干扰.

在缺乏现场取证支持的情况下无法有效过滤干扰项,因此将现阶段汇总的全部疑似相关信息陈列如下:文件格式MD5/SHA2564F3B.

tm_EXE7e37ab34ecdcc3e77e24522ddfd4852dDLL71b6a493388e7d0b40c83ce903bc6b04dllhost.

datDLLaeee996fd3484f28e5cd85fe26b6bdcdsvchost.

exeEXEd2ec63b63e88ece47fbaab1ca22da1efOrder-20062017.

docRTF415fe69bf32634ca98fa07633f4118e1myguy.

xlsXLSX0487382a4daf8eb9660f1c67e30f8b25疑似相关命令控制(C2)服务器IP185.

165.

29.

7884.

200.

16.

242111.

90.

139.

24795.

141.

115.

108相同C2服务器上传播的其他一些木马185.

165.

29.

78a809a63bc5e31670ff117d838522dec433f74beebec678164cedea578a7aff4589018fa41551c27fd5bf3f100e7dbcc434d7c58ebf64052329a60fc2aba7aa41057c8a6b184ba5776c20f7e8fc97c6570ff07caedad54c9b65e5873ac2d81b3126754aac51eafbb626103765d3aedfd098b94d0e77de1196078de2dc59ce59f503c63bd61f1ef8353dc7cf5f84.

200.

16.

242安天针对攻击乌克兰等国的"必加"(PETYA)病毒分析与应对安天版权所有,欢迎无损转载第20页7ca37b86f4acc702f108449c391dd2485b5ca18c2bc182f04b935c7e358ed9c9e6df09ae6af471681b83c00143a1bb2bf16b46c01f36d53fb66f82b582920a2ad0138a2a8efc744ae5849c6dde6b435d

CloudCone,美国洛杉矶独立服务器特价优惠,美国洛杉矶MC机房,100Mbps带宽不限流量,可选G口,E3-1270 v2处理器32G内存1Gbps带宽,69美元/月

今天CloudCone发布了最新的消息,推送了几款特价独立服务器/杜甫产品,美国洛杉矶MC机房,分配100Mbps带宽不限流量,可以选择G口限制流量计划方案,存储分配的比较大,选择HDD硬盘的话2TB起,MC机房到大陆地区线路还不错,有需要美国特价独立服务器的朋友可以关注一下。CloudCone怎么样?CloudCone服务器好不好?CloudCone值不值得购买?CloudCone是一家成立于2...

bgpto:BGP促销,日本日本服务器6.5折$93/月低至6.5折、$93/月

bgpto怎么样?bgp.to日本机房、新加坡机房的独立服务器在搞特价促销,日本独立服务器低至6.5折优惠,新加坡独立服务器低至7.5折优惠,所有优惠都是循环的,终身不涨价。服务器不限制流量,支持升级带宽,免费支持Linux和Windows server中文版(还包括Windows 10). 特色:自动部署,无需人工干预,用户可以在后台自己重装系统、重启、关机等操作!bgpto主打日本(东京、大阪...

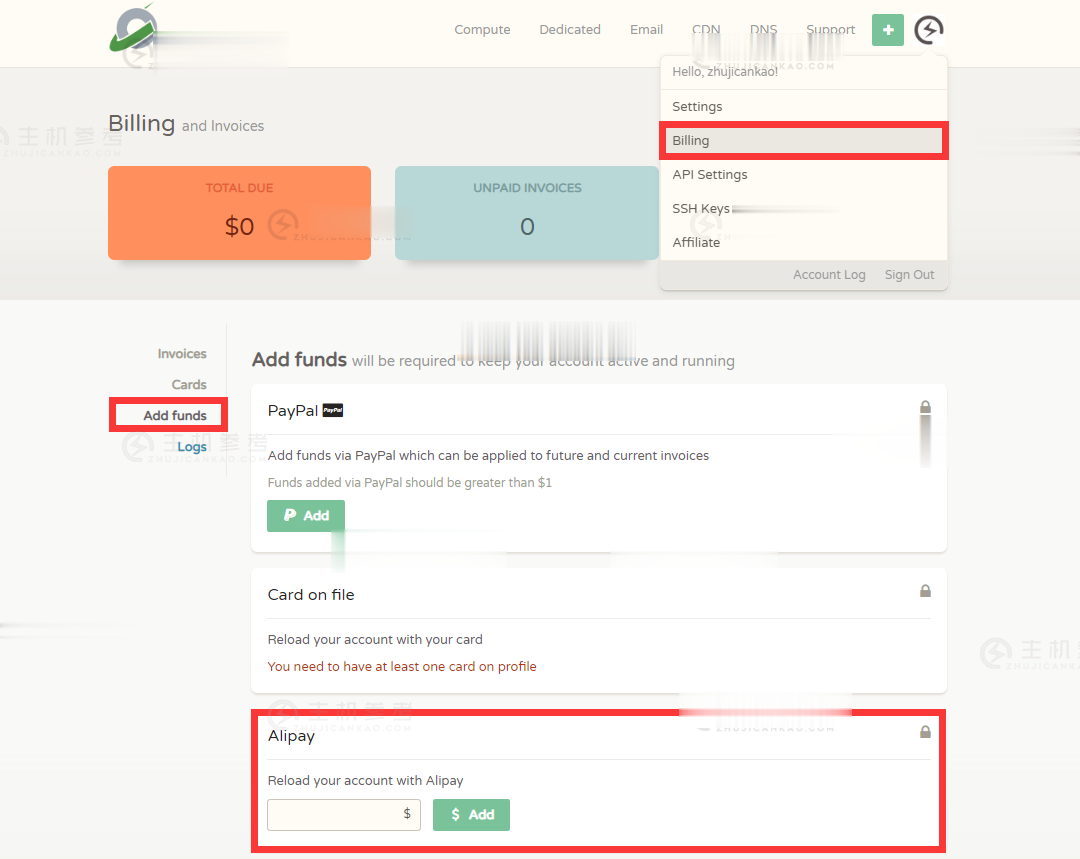

RAKsmart美国VPS上市,活动期间5折抢购仅$30,$1.99/月

RAKsmart机房将于7月1日~7月31日推出“年中大促”活动,多重惊喜供您选择;爆款I3-2120仅30美金秒杀、V4新品上市,活动期间5折抢购、爆款产品持续热卖、洛杉矶+硅谷+香港+日本站群恢复销售、G口不限流量产品超低价热卖。美国VPS、日本VPS及香港VPS享全场7折优惠;爆款VPS $ 1.99/月限量秒杀,10台/天,售完即止, VPS 7折优惠码:VPS-TP-disRAKsmar...

微软勒索病毒补丁为你推荐

-

Applicationto更新win7支持ipad您的iphone敬请参阅报告结尾处免责声明netbios端口26917 8000 4001 netbios-ns 端口 是干什么的win10关闭445端口win10家庭版怎么禁用445端口x-routerX-Router这个软件有什么用谷歌sb为什么百度一搜SB是谷歌,谷歌一搜SB是百度?google搜图google的直接搜索图片的功能为什么没了