木马木马病毒查杀及其防范措施

木马病毒查杀及其防范措施

文档信息

主题 关于IT计算机中的网络信息安全”的参考范文。

属性 Doc-0282FT doc格式正文2694字。质优实惠欢迎下载

作为计算机论文、信息安全论文科目编写学士学位论文、本科毕业论文或发表

适用 期刊、评初级职称的参考文献提供作写作参考解决学术论文怎么写及格式等

相关问题。

目录

目录. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .1

正文. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .1

关键字木马特征防范措施. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .1

1 木马病毒的定义. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .2

2 木马病毒的危害. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .2

3 木马病毒的基本特征. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .2

4 木马的防范措施. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .3

1 查系统自启动. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .3

二是注册表。. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .3

2查系统开放端口. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .4

3 查网络通讯. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .4

4杀. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .4

参考文献. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .5

正文

木马病毒查杀及其防范措施

摘 要摘要随着计算机技术的飞速发展和网络应用的日益普及木马病毒给信息安全技术带来严峻的考验。本文就木马病毒的定义、特征等入手提出应对的查杀及防范措施。

关键字木马特征防范措施

中图分类号 文献标识码 A文章编号

1 木马病毒的定义

木马通常网络上称为“木马病毒”全称为特洛伊木马程序英文叫Trojanhorse。木马病毒是一种基于远程控制的恶意程序 它未经授权在后台与黑客们的计算机之间建立起隐性连接使黑客们能够在远程端访问和控制用户的计算机。

在RFC1244 RFC Request For Comments又可称为“请求评议” 它包含了Internet重要的文字资料 中是这样描述木马的 “木马程序是一种程序 它能提供一些有用或是仅仅令人感兴趣的功能。但是它还有用户所不知道的其他功能例如在你不了解的情况下拷贝文件或窃取你的密码。

2 木马病毒的危害

木马具有以下危害一是窃取用户密码二是自动变种繁衍病毒三是恶意控制用户电脑 四是破坏系统严重影响电脑使用操作五是威胁用户数据文件安全。

电脑一旦中上木马 它就成为黑客的傀儡对方可以在你的电脑上上传下载文件偷窥私密文件偷取密码口令信息你的所有秘密将暴露在别人面前 隐私将不复存在。

3 木马病毒的基本特征

随着编写技术的不断提高木马病毒的种类和数量也日见其增但它们之间往往都具有以下一些共同的基本特征

隐匿性

隐匿性是所有病毒的首要特征作为病毒的一种木马也必须要隐藏在系统里费尽心机让用户无法察觉。它的隐蔽性主要体现在两个方面一是不在系统任务栏中产生提示性的图标二是将自身隐藏在系统中无声无息地启动运行。

自启动

木马病毒会植入到系统的注册表、启动组和ini等系统初始化配置文件之中这样在电脑系统启动时木马病毒就能随之一并启动运行。

伪装术

木马常常需要进行伪装 以达到其隐匿的目的。比如伪装成正常的程序或文件夹或者伪装成“d l l”、 “sys”等系统文件或者借助一些相似度很高的字符如将字母“l”替换成数字“1”、字母“O”替换成数字“0”等方法。还有些木马将自己绑定在正常的程序上面伪装成一个新的程序。 当用户下载并运行这些被绑定过的程序时 电脑系统就会被木马神不知鬼不觉地侵入了。而且木马的伪装手段还在不断地研究、发掘越来越隐蔽越来越专业。

自我恢复

现在的木马病毒一般都采用了多重备份机制能够自我保护相互恢复。一旦没有完全清除干净就很有可能死灰复燃卷土重来。

监听

当连接网络时木马病毒就会通过监听特别的端口接收执行远程端发来的命令从而控制你的计算机或者通过监听键盘在不经意间窃取你的密码口令信息。

4木马的防范措施

综上所述木马病毒越来越狡猾也越来越有危害性但是再狡猾的狐狸也斗不过好猎手我们可以通过木马运行留下的蛛丝马迹将它防于千里之外。

1查系统自启动

一般来说系统自启动的有三种方式

一是系统启动配置文件如ini系统配置文件和程序启动组等。系统常用的ini文件有、 、等木马一般会将自己添加到这些配置文件的启动选项中或者直接将木马添加到启动组中。

二是注册表。

在系统注册表中一般有五个启动项分别是

木马常常在这些项中增加键值 以实现其自动加载的目的。

三是系统服务木马还会将自己伪装成windows服务添加到系统中有的还直接伪装成系统正常的进程服务。

如果在以上系统自启动方式中发现添加了一些可疑程序就极有可能已经被加载了木马。此外木马也有可能伪装成系统程序最惯用的伎俩就是用一些相似度很高的字符如用数字“1”来替换字母“l” 用数字“0”来替换字母“o”将“Explorer”变成自己的程序这些细微的改变如果不仔细观察是很难被发现。

2查系统开放端口

根据因特网通讯协议TCP/IP 每台计算机都有65536个系统端口。一些远程控制木马通过监听某些特别的端口接收并执行黑客们从远程控制端发来的命令。例如鼎鼎大名的冰河使用的监听端口是7626。

我们可以通过一些命令行程序查看电脑开放端口如系统自带的Netstat命令FPORT程序等。我们还可以通过现在的安全防护软件这些软件一般都集成了端口查看功能如QQ电脑管家 360安全卫士等通过这些软件查看开放端口操作更简洁内容更直观也更全面。

以电脑管家为例通过工具箱中的网络连接模块我们可以很直观的看到所有系统进程的名称、其所使用的本地和远程端口 以及监听状态等。如果检查发现系统开放了一些特别的端口就很可能是木马病毒在后台进行监听。

3查网络通讯

此外还有一些木马不通过端口监听而是利用ICMP协议来与远程控制端进行通讯的如果仅仅检查系统开放端口是无法发现其踪迹的。我们可以通过监听网络通讯来发现它 以电脑管家为例我们可以通过工具箱中的流量监控进行监听从中我们可以很清楚的看到当前所有访问网络的程序名称、进程连接以及访问的网络数据流量大小。如果发现一些可疑程序一直在访问网络 并有异常的网络通讯数据就有可能是木马在后台运行。

4杀

由于木马编写技术的不断发展进步木马都带有自我保护机制很难通过以往的手工删除进行清除。用户最好通过专业的杀毒软件或者下载一些专门的木马查杀工具定期查杀。用户一定要及时更新杀毒软件的查杀引擎和病毒库及时获知新流行木马的信息掌握其预防和查杀方法。

随着网络的普及木马的传播越来越快而且新的变种层出不穷我们在检测清除它的同时更要注意采取措施来预防它。

1建立良好的安全习惯。不运行任何来历不明的软件不随意打开邮件附件。现在很多木马病毒都是通过绑定在其他的软件中来实现传播的 因此在打开前一定要用使用防病毒软件进行扫描这样可以有效识别和清除木马文件。

2安装专业的安全软件。安装专业的防病毒软件、网络防火墙等安全软件并打开实时防护功能对计算机进行全面监控定期查杀 防止安全性未知的程序的运行。

3更新必要的安全补丁。据统计有80以上的病毒是通过系统安全漏洞进行传播的很多木马也都是通过系统漏洞来进行攻击的所以应及时下载更新系统的安全补丁修复系统漏洞 防患于未然。

参考文献

[1]颜会娟秦杰.基于行为分析的木马检测系统[J].网络安全技术与应用.2010(08)

[2]辛淑霞.解析木马病毒及其防范措施[J].电脑编程技巧与维护.2010(14)

[3]李焕洲唐彰国钟明全张健.基于行为监控的木马检测系统研究及实现[J].四川师范大学学报(自然科学版).2009(03)

“木马病毒查杀及其防范措施”文档源于网络本人编辑整理。本着保护作者知识产权的原则仅供学习交流请勿商用。如有侵犯作者权益请作者留言或者发站内信息联系本人我将尽快删除。谢谢您的阅读与下载

RFCHOST - 洛杉矶CN2 GIA VPS季付23.9美元起 100Mbps带宽

RFCHOST,这个服务商我们可能有一些朋友知道的。不要看官网是英文就以为是老外服务商,实际上这个服务商公司在上海。我们实际上看到的很多商家,有的是繁体,有的是英文,实际上很多都是我们国人朋友做的,有的甚至还做好几个品牌域名,实际上都是一个公司。对于RFCHOST商家还是第一次分享他们家的信息,公司成立大约2015年左右。目前RFCHOST洛杉矶机房VPS正进行优惠促销,采用CN2优化线路,电信双...

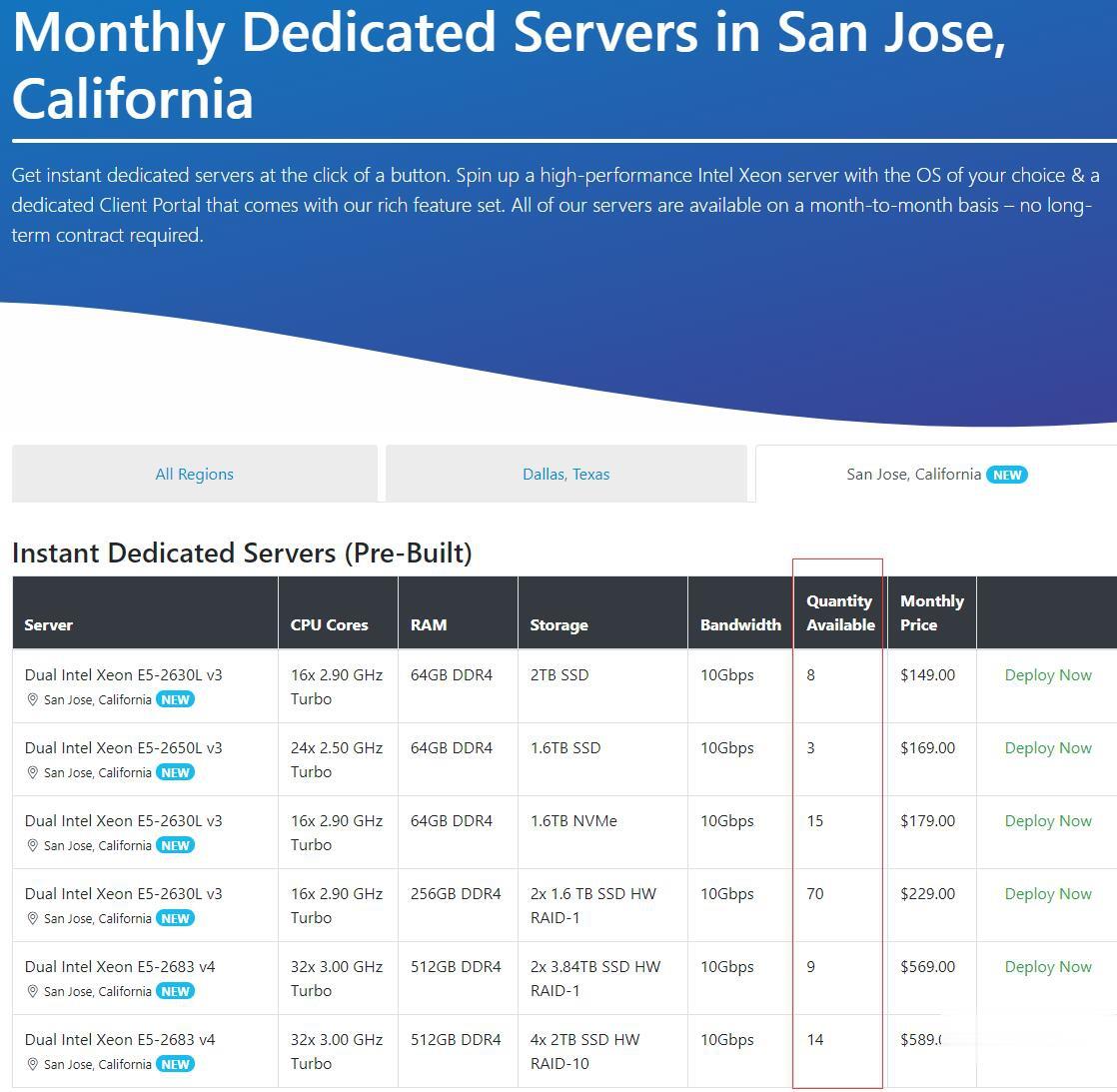

Spinservers:美国圣何塞机房少量补货/双E5/64GB DDR4/2TB SSD/10Gbps端口月流量10TB/$111/月

Chia矿机,Spinservers怎么样?Spinservers好不好,Spinservers大硬盘服务器。Spinservers刚刚在美国圣何塞机房补货120台独立服务器,CPU都是双E5系列,64-512GB DDR4内存,超大SSD或NVMe存储,数量有限,机器都是预部署好的,下单即可上架,无需人工干预,有需要的朋友抓紧下单哦。Spinservers是Majestic Hosting So...

spinservers($89/月),圣何塞10Gbps带宽服务器,达拉斯10Gbps服务器

spinservers是Majestic Hosting Solutions LLC旗下站点,主要提供国外服务器租用和Hybrid Dedicated等产品的商家,数据中心包括美国达拉斯和圣何塞机房,机器一般10Gbps端口带宽,高配置硬件,支持使用PayPal、信用卡、支付宝或者微信等付款方式。目前,商家针对部分服务器提供优惠码,优惠后达拉斯机房服务器最低每月89美元起,圣何塞机房服务器最低每月...

-

伪装微信地理位置如何用伪装微信地理位置?绵阳电信绵阳电信宽带套餐…具体点淘宝收费淘宝卖东西收多少手续费怎么在qq空间里添加背景音乐怎么在QQ空间里免费添加背景音乐????数码资源网手机练习打字的软件ps抠图技巧ps中怎么抠图?网店推广网站怎么免费推广淘宝店铺?童之磊网文大学很强吗?如何建立自己的网站怎么创建自己的网站直播加速手机上什么软件可以帮助直播加速,大神们推荐推荐