匿名bridge功能

第43卷计算机学报Vol.

432020论文在线号No.

18CHINESEJOURNALOFCOMPUTERS2020OnlineNo.

18本课题得到国家重点研发计划项目(2018YFB0204301)、国家自然科学基金(61972412、61601483)、湖南省教育厅科学研究一般项目(19C0140)、长沙市杰出创新青年培养计划(kq1905006)资助.

赵娜,女,1988年生,博士,助教,中国计算机学会(CCF)会员(92293G),主要研究领域为网络空间安全、匿名通信系统.

E-mail:mailfromzn@qq.

com.

苏金树(通信作者),男,1962年生,博士,教授,中国计算机学会(CCF)高级会员,主要研究领域为计算机网络、网络空间安全.

E-mail:sjs@nudt.

edu.

cn.

赵宝康,男,1981年生,博士,副教授,中国计算机学会(CCF)高级会员,主要研究领域为计算机网络、网络空间安全,bkzhao@nudt.

edu.

cn.

韩彪,男,1986年生,博士,副教授,中国计算机学会(CCF)会员,主要研究领域为网络空间安全,智能感知与网络通信,nudtbill@nudt.

edu.

cn.

邹鸿程,男,1985年生,博士,主要研究领域为网络空间安全、匿名通信系统.

E-mail:zouhongcheng19@nudt.

edu.

cn匿名通信系统隐藏服务定位技术研究综述赵娜1),2)苏金树1)赵宝康1)韩彪1)邹鸿程1)1)(国防科技大学计算机学院,长沙410000)2)(长沙师范学院信息科学与工程学院,长沙410100)摘要匿名通信系统诞生之初是为了保护通信实体身份的匿名性和网络中通信内容的隐私性、完整性,但随着匿名通信系统的广泛使用,其匿名性不断增强,在隐藏服务技术的支持下,匿名通信系统被不法分子滥用的情况愈演愈烈,在匿名通信系统隐藏服务技术支持下的暗网平台已然成为了"法外之地".

站在网络监管部门的立场上,对匿名通信系统,尤其是匿名通信系统隐藏服务及其定位技术的研究是必要且紧迫的.

在对匿名通信系统的基本属性、分类方法和工作原理介绍的基础上,对其隐藏服务的定位技术按照用户位置的不同分为客户端定位和服务端定位分别进行了研究和阐述,重点介绍网络流水印技术、网站指纹攻击方法等代表性的隐藏服务定位技术,同时对现有隐藏服务定位技术的发展现状和优缺点进行总结,最后展望匿名通信系统及其隐藏服务定位技术的未来研究方向.

关键词匿名通信系统;隐藏服务;客户端定位;服务端定位中图法分类号TP391ASurveyonHiddenServiceLocationTechnologiesinAnonymousCommunicationSystemZHAONa1),2)SUJinShu1)ZHAOBaoKang1)HANBiao1)ZOUHongCheng1)1)(DepartmentofComputerScience,NationalUniversityofDefenseTechnology,Changsha410000)2)(DepartmentofInformationScienceandTechnology,ChangshaNormalUniversity,Changsha410100)AbstractWiththerapiddevelopmentofInternet,peoplearemoreandmoreconcernedabouttheirprivacy.

Anonymouscommunicationsystemsaredesignedforprotectingtheanonymityofcommunicationentitiesandtheprivacyandintegrityofcommunicationcontentinnetworksatthebeginning.

Alongwiththeimprovementofanonymouscommunicationsystems,moreandmorepeoplepreferanonymouscommunicationsystemstoaccesstheInternetinordertoprotecttheiridentitiesandsecret.

Butontheotherhand,justbecauseofanonymity,anonymouscommunicationsystemshavebeenabusedbyalargenumberofcriminalsnowadays,especiallywiththesupportofhiddenservicestechnologies,whichcanstronglyprotectconfidentialityofsendersandreceiversduringcommunication.

Criminalsbuyandsellpiratedsoftware,pornographicvideos,drugs,guns,privateinformationandotherillegalitemsthroughthedarkwebplatforms.

Thedarkwebplatformshavealreadybecomeaplaceoutoflawswiththetechnicalassistanceofanonymouscommunicationsystems'hiddenservicestechnologies.

Therefore,theresearchonthehiddenservicelocationtechnologiesofanonymouscommunicationsystemsishelpfulfornetworksupervisionandlawenforcementdepartmentstoeffectivelycollectevidenceandaccuratelycrackdownondarkwebcrimes,itisanecessaryandurgenttasktolocatehiddenusersinanonymous2计算机学报2020年communicationsystemsfornetworksecuritymanagement,scholarsfromdomesticandforeignhavecarriedoutalotofresearchonit.

Thelocationtechnologiesofanonymouscommunicationsystemshavemadesomeeffectiveachievements,buttheanonymityisgettingstrongerandstrongeralongwiththedevelopmentoflocationtechnologiesatthesametime.

Besides,newanonymouscommunicationsystemsareemerging,hiddenservicenodesaremorehiddenandmigratefrequently,itisnodoubtthattheresearchonhiddenservicelocationtechnologiesofanonymouscommunicationsystemsisasevereandtoughchallengetoresearchers.

Thispapermakesanin-depthstudyoftheexistingliteraturesaboutanonymouscommunicationsystemsandhiddenservicelocationtechnologies.

Firstly,wesummarizethebasictreepropertiesofanonymouscommunicationsystems,classifyandcomparetheexistinganonymouscommunicationsystemsaccordingtotheproxymode,communicationperformanceandnetworkstructure,also,weintroducetrafficobfuscationandanonymousroutingtechniquesindetail,whichisusedinanonymouscommunicationsystemstoaccessandroutinganonymously.

Then,weidentifythescopeofhiddenservicesandtakeTor,themostfamousanonymouscommunicationsystematpresent,asanexampletoanalyzehowhiddenserviceswork.

Onthebasisoftheabovecontent,weclassifythelocationtechnologiesofhiddenservicesintoclient-sidelocationandserver-sidelocationdependingontheusers'locationandanalyzetypicallocationmethodssuchasnetworkflowwatermarktechnologies,websitefingerprintingattackmethodsandsoonindetail.

Furthermore,wesummarizeseveralrepresentativehiddenservicelocationtechnologiesandanalyzethecharacteristics,advantagesanddisadvantagesofdifferenttypesofthesetechnologies.

Finally,sincenumerousissuesarestillopenandchallenginginthedomainofanonymouscommunicationsystems'hiddenservicelocationtechnologies,thefutureresearchtrendsandchallengesofanonymouscommunicationsystemsandhiddenservicelocationtechnologiesareprospectedattheendofthispaper.

Keywordsanonymouscommunicationsystem;hiddenservice;client-sidelocation;server-sidelocation1引言随着互联网的广泛应用,人们越来越关心网络通信过程中的身份和内容隐私问题,由此诞生了提供匿名通信服务的匿名通信系统,自1981年ChaumError!

Referencesourcenotfound.

提出的匿名邮件系统开始,匿名通信技术在匿名邮件、匿名投票、信息共享等方面均得到了广泛的研究与应用,目前应用最广泛的匿名通信系统是最初由美国海军实验室开发的Tor(Theonionrouter)网络Error!

Referencesourcenotfound.

,图1显示了到2019年6月为止,Tor网络的直接连接用户量达到了300万左右,且有明显的上升趋势.

图1Tor的直接连接用户量趋势图①,其中横轴为时间,纵轴为Tor网络的直接连接用户量匿名通信系统设计的初衷是为情报人员、自由言论者等网络用户提供网络通信身份的匿名性和通信内容的隐私性、完整性服务,但随着匿名通信系统技术的不断发展和完善,系统用户量不断增大,用户群体也愈加多样化,不法分子利用匿名通信系统在提供网络服务的同时可以帮助用户规避网络监管的这一特性,将其作为暗网(DarkWeb)平台的技术支撑.

近年来暗网事件频发,这一隐藏在互联网之下的深层非法网络形式逐渐进入了大众的视野,受到了社会各界的广泛关注,各国政府对暗网的监管和打击力度不断加大,2017年7月20日,美国执法机构宣布关闭当时全球最大的暗网交易平台"阿尔法湾"(AlphaBay),同时,荷兰执法机构宣布关闭全球第三大暗网交易平台"汉萨"(Hansa).

2019年5月3日德国执法机构宣布成功摧毁全球第二大暗网交易平台"华尔街市场"(WallStreetMarket),该平台用户数超过115万,卖家超过5400个,在被关闭前,毒品、窃取数据、伪造证件和恶意软件等交易项目超过6.

3万个.

我国对赵娜等:匿名通信系统隐藏服务定位技术研究3暗网治理工作也尤为重视,公安部自2018年以来连续两年开展了"净网2018"和"净网2019"专项行动,主要整治对社会危害大、严重侵犯公民个人信息、网络攻击、网络诈骗、网络赌博和网络色情等违法犯罪行为,净网行动取得了一定的成效并在持续进行中.

腾讯安全云鼎实验室统计了到2018年12月为止的几大暗网市场商品分类,发现毒品/药物类超过50%,其次是数字商品类,暗网市场中还充斥着各种色情、黑客、枪支、护照、假钞等违法内容.

图2暗网主要市场商品类型分布②暗网用户需要通过特殊的接入软件和加密的信道对暗网资源进行访问,匿名通信系统的隐藏服务技术为暗网平台的实现提供了主要的技术支撑,暗网用户通过匿名通信系统进行非法交易,可以保护交易双方的隐私,躲避执法部门的监管.

在匿名通信系统隐藏服务技术的保护下,暗网平台已然成为规避网络监管的安全场所,军火、毒品、色情和恶意软件等非法商品充斥其中,成为名副其实的"法外之地",是网络监管的痛点和难点.

匿名通信系统隐藏服务定位技术的研究有助于帮助网络监管和执法部门对暗网犯罪进行有效取证和精准打击,国内外学者对此开展了大量的研究工作,通过网络流水印、交叉攻击、网站指纹攻击等方法可以在一定程度上破坏系统的匿名性,实现隐藏服务的定位,然而随着定位技术的发展,匿名通信系统自身的匿名性也在不断增强,新型的匿名通信系统也不断产生和发展,尤其是提供隐藏服务的节点较系统中其它节点更为隐蔽,且迁移频繁,因此,匿名通信系统隐藏服务的定位技术依然面临巨大的挑战.

①TorMetrix[EB/OL]:https://metrics.

torproject.

org②腾讯云鼎实验室[EB/OL].

https://cloud.

tencent.

com/developer/article/1372920国内外学者在匿名通信系统及其隐藏服务的研究过程中,形成了一系列的综述性文献,这些文章从不同的角度对匿名通信系统进行了描述:东南大学的罗军舟[3]等人从匿名通信和暗网关系的角度,首先对匿名通信和暗网的基本概念进行了明确的界定,并对二者关系进行了剖析,进而对现在主流的暗网形态、匿名通信的工作原理、关键技术进行了概括,最后分析了此领域的相关研究工作,为匿名通信与暗网治理的研究指明了方向;电子科技大学的卓中流[4]在其博士论文中对现有匿名通信系统进行了分类,分为基于代理的匿名通信系统、基于Mix的匿名通信系统、基于广播/组播的匿名通信系统和基于P2P的匿名通信系统;北京邮电大学陆天波等人[5]对匿名通信系统的匿名性测量问题开展了全面且深入的研究;Kelly等人[6]对现有匿名通信系统从有线、无线和混合式接入方式利用立体分类法进行了分类介绍,在分类方法上进行了创新;Erdin等人[7]讨论了匿名通信系统的攻击方式,分为基于应用的攻击和基于网络层的攻击两种,同时文章还讨论了如何应对这些攻击的方法;Nepal等人[8]针对Tor网络的攻击方式进行了研究并分类对比;Shirazi等人[9]介绍了现有的匿名通信系统路由协议,并按Mixnets、DC-nets、洋葱路由和基于DHT的路由协议进行了分类对比.

本文在上述文献的基础之上对匿名通信系统领域的文献进行了广泛、深入的调研,总结了现有匿名通信系统的3个基本属性,分别根据代理方式、通信性能、网络结构对现有匿名通信系统进行了全面的分类对比,详细介绍了匿名通信系统所使用的流量混淆技术和匿名路由技术;明确了匿名通信系统隐藏服务涵盖的内容,以Tor网络为例介绍了隐藏服务的工作原理;将现有隐藏服务定位技术研究从用户位置的不同分为客户端定位和服务端定位,并对其中典型的定位方法进行了详细分析;最后对匿名通信系统隐藏服务定位技术的未来研究方向进行了展望.

2匿名通信系统随着互联网的普及,人们对网络通信过程中通信实体身份和内容匿名性的需求促使了匿名通信系统的产生和发展,匿名通信系统在向用户提供网络服务的前提下,通过匿名接入、匿名路由等技术达到保护通信实体和通信内容隐私的目的.

本节对4计算机学报2020年匿名通信系统进行概述,首先在现有文献的基础上对匿名通信系统的基本属性进行抽象,然后从代理方式、通信性能和网络结构3种不同的角度对匿名通信系统进行详细的分类和对比,接下来对现有的匿名接入技术和匿名路由工作原理进行介绍,最后明确匿名通信系统隐藏服务的含义和范围,并以Tor的隐藏服务机制为例对隐藏服务工作原理进行介绍.

2.

1匿名通信系统基本属性现有的大量匿名通信系统针对不同的应用场景提供不同程度的匿名服务,目前针对匿名通信系统尚无统一的精确定义,为更好地对匿名通信系统进行研究,本节通过分析各类现有匿名通信系统的特点,结合文献[6]和文献[7]的内容,将现有匿名通信系统的基本属性抽象为以下3个:(1)不可关联性(Unlinkability).

不可关联性指匿名通信系统中的通信实体在访问系统资源时,其它通信实体或网络攻击者无法通过其观测到的匿名通信流量关联到具体的消息发送方或者接收方,即通信流量与通信实体身份是不可关联的.

图3不可关联性示意图(2)不可辨识性(Unidentifiability).

不可辨识性指匿名通信系统的观察者/攻击者无法在一组相似的代理或组的集合中识别出真正的代理或组的身份等内容,不可辨识性可分为发送方不可辨识性、接收方不可辨识性和通信关系不可辨识性.

图4不可辨识性示意图(3)不可观测性(Unobservability).

不可观测性指观察者/攻击者不能从匿名通信系统中的任何其它实体观测到感兴趣的内容,不可观测性同样可分为发送方不可观测性、接收方不可观测性和通信关系不可观测性.

图5不可观测性示意图(4)匿名(Anonymity).

匿名指消息的发送者或接收者身份不可被识别的状态,根据匿名身份的不同又可分为发送方匿名(senderanonymity)、接收方匿名(receiveranonymity)和通信关系匿名(unlinkabilityofsenderandreceiver)[10],不同的匿名通信系统根据不同的应用场景提供不同级别的匿名性.

图6显示了不可关联性、不可辨识性和不可观测性这3种属性与匿名的关系,匿名包含了不可关联性和不可辨识性两个属性,而匿名的目的是达到系统的不可观测性.

为了便于表述,全文中提及的"匿名性"不区分具体属于以上哪种基本属性,具有普适性意义.

图6匿名属性关系示意图2.

2匿名通信系统分类国内外不同的学者由于其具体研究场景的侧重点不同,对匿名通信系统的分类方式不尽相同,本节综合现有文献的分类方式,从代理方式、通信性能和网络结构这3个方面对现有匿名通信系统进行分类.

(1)根据代理方式分类匿名通信系统可以根据其代理方式的不同分为基于单代理的匿名通信系统和基于多代理的匿赵娜等:匿名通信系统隐藏服务定位技术研究5名通信系统.

基于单代理的匿名通信系统利用单一的代理服务器,结合加密技术实现匿名通信,主要提供发送方的匿名性.

单代理匿名通信系统特点是简单易用,用户只需要简单的网络知识即可在本地进行部署和使用,典型的单代理匿名通信系统有Anonymizer[11]等;基于多代理的匿名通信系统则利用多重代理服务器组建匿名通信系统,主要提供收发双方的匿名性,基于多代理的匿名通信系统部署难度要比单代理匿名通信系统相对延迟高、部署难度大(需要特殊的代理软件和系统参数配置),但其匿名性更强,不仅可以提供发送方匿名服务,还可提供接收方和收发双方通信关系的匿名性,因此暗网平台往往选择基于多代理的匿名通信系统作为其技术支撑.

典型的多代理匿名通信系统包括MixnetsError!

Referencesourcenotfound.

、Mixmaster①、Tor、Tarzan[12]和Freenet[13]、HORNET[14]等.

基于多代理的匿名通信系统不依赖于某一个中间节点,往往通过多跳路由的方式提供匿名网络访问服务,图7为基于多代理的匿名通信系统原理图.

- 匿名bridge功能相关文档

- 您的bridge功能

- 意义潜势与个体化

- 需求bridge功能

- 聚合bridge功能

- 英汉语法标记手段对比与

- 界面bridge功能

蓝竹云挂机宝25元/年,美国西雅图 1核1G 100M 20元

蓝竹云怎么样 蓝竹云好不好蓝竹云是新商家这次给我们带来的 挂机宝25元/年 美国西雅图云服务器 下面是套餐和评测,废话不说直接开干~~蓝竹云官网链接点击打开官网江西上饶挂机宝宿主机配置 2*E5 2696V2 384G 8*1500G SAS RAID10阵列支持Windows sever 2008,Windows sever 2012,Centos 7.6,Debian 10.3,Ubuntu1...

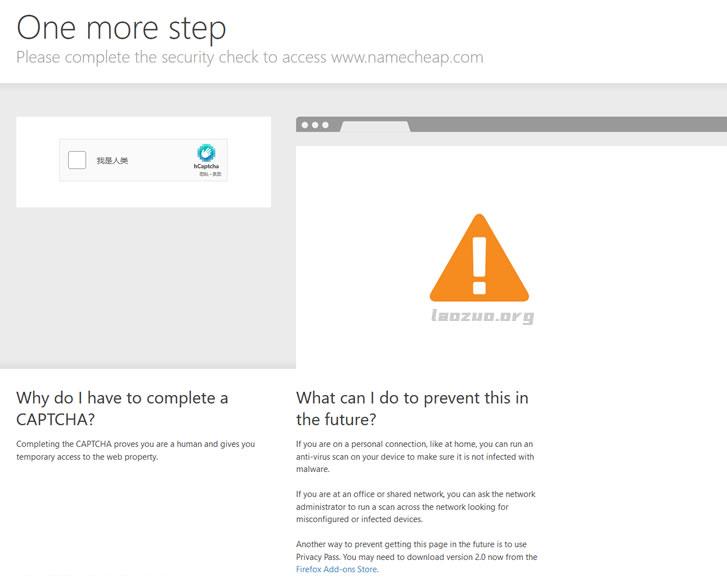

打开海外主机域名商出现"Attention Required"原因和解决

最近发现一个比较怪异的事情,在访问和登录大部分国外主机商和域名商的时候都需要二次验证。常见的就是需要我们勾选判断是不是真人。以及比如在刚才要访问Namecheap检查前几天送给网友域名的账户域名是否转出的,再次登录网站的时候又需要人机验证。这里有看到"Attention Required"的提示。我们只能手工选择按钮,然后根据验证码进行选择合适的标记。这次我要选择的是船的标识,每次需要选择三个,一...

ZJI-全场八折优惠,香港服务器 600元起,还有日本/美国/韩国服务器

月付/年付优惠码:zji 下物理服务器/VDS/虚拟主机空间订单八折终身优惠(长期有效)一、ZJI官网点击直达ZJI官方网站二、特惠香港日本服务器香港大埔:http://hkdb.speedtest.zji.net/香港葵湾:http://hkkw.speedtest.zji.net/日本大阪:http://jpsk.speedtest.zji.net/日本大阪一型 ...

-

解压程序下RAR那个解压软件明星论坛如何建好明星论坛暴风影音怎么截图请问如何在暴风影音上截图硬盘人什么叫“软盘人”和“硬盘人”?qq怎么发邮件怎么发送QQ邮件ios7固件下载ios7发布当天是否有固件下载bt封杀为什么现在网上许多BT下载都被封了?商标注册查询官网怎么查商标是否注册成功如何快速收录如何做到让百度快速收录srv记录SRV记录的简介