配置查看端口

1H3C端口安全配置举例Copyright2017新华三技术有限公司版权所有,保留一切权利.

非经本公司书面许可,任何单位和个人不得擅自摘抄、复制本文档内容的部分或全部,并不得以任何形式传播.

本文档中的信息可能变动,恕不另行通知.

i目录1简介·12配置前提13使用限制14端口安全autoLearn模式配置举例14.

1组网需求·14.

2配置思路·24.

3使用版本·24.

4配置注意事项·24.

5配置步骤·24.

6验证配置·34.

7配置文件·45端口安全userLoginWithOUI模式配置举例·45.

1组网需求·45.

2配置思路·55.

3使用版本·55.

4配置步骤·55.

4.

1配置RADIUSServer(iMCPLAT7.

0)55.

4.

2配置Device·95.

5验证配置·105.

6配置文件·126端口安全macAddressElseUserLoginSecure模式配置举例·136.

1组网需求·136.

2配置思路·136.

3使用版本·146.

4配置步骤·146.

4.

1配置RADIUSServer(iMCPLAT7.

0)146.

4.

2配置Device·166.

5验证配置·176.

6配置文件·207相关资料2111简介本文档介绍端口安全的配置举例.

2配置前提本文档中的配置均是在实验室环境下进行的配置和验证,配置前设备的所有参数均采用出厂时的缺省配置.

如果您已经对设备进行了配置,为了保证配置效果,请确认现有配置和以下举例中的配置不冲突.

本文假设您已了解端口安全特性.

3使用限制如果已全局开启了802.

1X或MAC地址认证功能,则无法使能端口安全功能.

当端口安全功能开启后,端口上的802.

1X功能以及MAC地址认证功能将不能被手动开启,且802.

1X端口接入控制方式和端口接入控制模式也不能被修改,只能随端口安全模式的改变由系统更改.

端口上有用户在线的情况下,端口安全功能无法关闭.

端口安全模式的配置与端口加入聚合组或业务环回组互斥.

当多个用户通过认证时,端口下所允许的最大用户数根据不同的端口安全模式,取端口安全所允许的最大MAC地址数与相应模式下允许认证用户数的最小值.

例如,userLoginSecureExt模式下,端口下所允许的最大用户为配置的端口安全所允许的最大MAC地址数与802.

1X认证所允许的最大用户数的最小值.

当端口安全已经使能且当前端口安全模式不是noRestrictions时,若要改变端口安全模式,必须首先执行undoport-securityport-mode命令恢复端口安全模式为noRestrictions模式.

4端口安全autoLearn模式配置举例4.

1组网需求如图4-1所示,用户通过Device连接到网络.

通过配置端口安全autolearn模式,实现对接入用户的控制,具体需求如下:最多同时允许64个用户直接通过交换机接入Internet,无需进行认证;当用户数量超过设定值后,新用户无法通过Device接入Internet.

2图4-1端口安全autoLearn模式组网图4.

2配置思路配置交换机与用户相连端口的安全模式为autolearn,允许用户自由接入.

为防止交换机与用户相连端口学习到的MAC地址的丢失,及安全MAC地址不老化会带来一些问题,需配置安全MAC地址并设定安全MAC地址老化时间(例如30分钟).

配置最大安全MAC地址数为64,当安全MAC地址数量达到64后,停止学习;配置入侵检测特性方式为disableport-temporarily,当再有新的MAC地址接入时,交换机与用户相连端口被暂时断开连接,30秒后自动恢复端口的开启状态.

4.

3使用版本本举例是在S10500-CMW710-R7536P05版本上进行配置和验证的.

4.

4配置注意事项当端口工作于autoLearn模式时,无法更改端口安全允许的最大MAC地址数.

4.

5配置步骤#使能端口安全.

system-view[Device]port-securityenable#设置安全MAC地址的老化时间为30分钟.

[Device]port-securitytimerautolearnaging30#设置端口安全允许的最大安全MAC地址数为64.

[Device]interfaceten-gigabitethernet1/0/1[Device-Ten-GigabitEthernet1/0/1]port-securitymax-mac-count64#设置端口安全模式为autoLearn.

[Device-Ten-GigabitEthernet1/0/1]port-securityport-modeautolearn#设置触发入侵检测特性后的保护动作为暂时关闭端口,关闭时间为30秒.

[Device-Ten-GigabitEthernet1/0/1]port-securityintrusion-modedisableport-temporarily[Device-Ten-GigabitEthernet1/0/1]quit[Device]port-securitytimerdisableport30InternetDeviceXGE1/0/1HostsXGE1/0/234.

6验证配置#上述配置完成后,可以使用displayport-securityinterface命令查看端口安全的配置情况.

[Device]displayport-securityinterfaceten-gigabitethernet1/0/1Globalportsecurityparameters:Portsecurity:EnabledAutoLearnagingtime:30minDisableporttimeout:30sMACmove:DeniedAuthorizationfail:OnlineNAS-IDprofile:NotconfiguredDot1x-failuretrap:DisabledDot1x-logontrap:DisabledDot1x-logofftrap:DisabledIntrusiontrap:DisabledAddress-learnedtrap:DisabledMac-auth-failuretrap:DisabledMac-auth-logontrap:DisabledMac-auth-logofftrap:DisabledOUIvaluelist:Ten-GigabitEthernet1/0/1islink-downPortmode:autoLearnNeedToKnowmode:DisabledIntrusionprotectionmode:DisablePortTemporarilySecurityMACaddressattributeLearningmode:StickyAgingtype:PeriodicalMaxsecureMACaddresses:64CurrentsecureMACaddresses:5Authorization:PermittedNAS-IDprofile:Notconfigured可以看到端口安全所允许的最大安全MAC地址数为64,端口模式为autoLearn,入侵检测保护动作为DisablePortTemporarily,入侵发生后端口被禁用时间为30秒.

配置生效后,端口允许地址学习,学习到的MAC地址数可在上述显示信息的"CurrentsecureMACaddresses"字段查看到.

#具体的MAC地址信息可以在二层以太网接口视图下用displaythis命令查看.

[Device]interfaceten-gigabitethernet1/0/1[Device-Ten-GigabitEthernet1/0/1]displaythis#interfaceTen-GigabitEthernet1/0/1portlink-modebridgeport-securityintrusion-modedisableport-temporarilyport-securitymax-mac-count64port-securityport-modeautolearnport-securitymac-addresssecuritysticky00e0-fc00-5920vlan14port-securitymac-addresssecuritysticky00e0-fc00-592avlan1port-securitymac-addresssecuritysticky00e0-fc00-592bvlan1port-securitymac-addresssecuritysticky00e0-fc00-592cvlan1port-securitymac-addresssecuritysticky00e0-fc00-592dvlan1#当学习到的MAC地址数达到64后,用命令displayport-securityinterface可以看到端口模式变为secure,再有新的MAC地址到达将触发入侵保护,可以通过命令displayinterface看到此端口关闭.

30秒后,端口状态恢复.

此时,如果手动删除几条安全MAC地址后,端口安全的状态重新恢复为autoLearn,可以继续学习MAC地址.

4.

7配置文件#port-securityenableport-securitytimerdisableport30port-securitytimerautolearnaging30#interfaceTen-GigabitEthernet1/0/1portlink-modebridgeport-securityintrusion-modedisableport-temporarilyport-securitymax-mac-count64port-securityport-modeautolearn#5端口安全userLoginWithOUI模式配置举例5.

1组网需求如图5-1所示,用户Host(已安装802.

1X客户端软件)和打印机Printer通过交换机Device连接到网络,交换机通过RADIUS服务器对用户进行身份认证,如果认证成功,用户被授权允许访问Internet资源.

IP地址为192.

168.

0.

38的RADIUS服务器作为认证服务器和计费服务器,认证/计费共享密钥为expert.

通过配置端口安全userLoginWithOUI模式,实现对接入用户的控制,具体需求如下:所有接入用户都使用ISP域sun的认证/授权/计费方法;最多允许一个802.

1X用户通过端口Ten-GigabitEthernet1/0/1接入Internet;允许打印机通过与交换机相连端口实现与Internet资源正常连接;当有非法用户接入时,触发入侵检测,将非法报文丢弃(不对端口进行关闭).

5图5-1端口安全userLoginWithOUI模式组网图5.

2配置思路配置交换机与用户端相连的端口安全模式为userLoginWithOUI,即:该端口最多只允许一个802.

1X认证用户接入,还允许一个指定OUI的源MAC地址的报文认证通过.

为userLoginWithOUI端口安全模式配置5个OUI值(对应不同厂商的打印机MAC地址的OUI).

配置端口安全的入侵检测功能:当交换机与用户端相连的端口接收到非法报文后,触发入侵检测,将非法报文丢弃,同时将其源MAC地址加入阻塞MAC地址列表中.

5.

3使用版本本举例是在S10500-CMW710-R7536P05版本上进行配置和验证的.

5.

4配置步骤5.

4.

1配置RADIUSServer(iMCPLAT7.

0)下面以iMC为例(使用iMC版本为:iMCPLAT7.

0(E0201)、iMCEIA7.

0(E0201)),说明RADIUSserver的基本配置.

#增加接入设备登录进入iMC管理平台,选择"用户"页签,单击导航树中的[接入策略管理/接入设备管理/接入设备配置]菜单项,进入接入设备配置页面,在该页面中单击"增加"按钮,进入增加接入设备页面.

设置与Device交互报文时的认证、计费共享密钥为"expert";设置认证及计费的端口号分别为"1812"和"1813";选择业务类型为"LAN接入业务";选择接入设备类型为"H3C(General)";InternetDeviceRADIUSserver(192.

168.

0.

38/24)Host(802.

1Xclient)PrinterXGE1/0/1Vlan-int1192.

168.

1.

1/24Vlan-int10192.

168.

0.

34/246选择或手工增加接入设备,添加IP地址为192.

168.

0.

34的接入设备;其它参数采用缺省值,并单击按钮完成操作.

添加的接入设备IP地址要与Device发送RADIUS报文的源地址保持一致.

缺省情况下,设备发送RADIUS报文的源地址是发送RADIUS报文的接口IP地址.

若设备上通过命令nas-ip或者radiusnas-ip指定了发送RADIUS报文的源地址,则此处的接入设备IP地址就需要修改并与指定源地址保持一致.

若设备使用缺省的发送RADIUS报文的源地址,例如,本例中为设备连接服务器端的接口的IP地址192.

168.

0.

34,则此处接入设备IP地址就选择192.

168.

0.

34.

图5-2增加接入设备#增加接入策略选择"用户"页签,单击导航树中的[接入策略管理/接入策略管理]菜单项,在该页面中单击按钮,进入增加接入策略配置页面.

接入策略名为"802.

1X-auth";其他配置采用页面默认配置即可;单击按钮完成操作.

7#增加服务配置.

选择"用户"页签,单击导航树中的[接入策略管理/接入服务管理]菜单项,在该页面中单击按钮,进入增加服务配置页面.

输入服务名为"802.

1X-auth/acct";缺省接入策略为"802.

1X-auth";选择计费策略为"不计费";本配置页面中还有其它服务配置选项,请根据实际情况选择配置;单击按钮完成操作.

8图5-3增加服务配置#增加接入用户.

选择"用户"页签,单击导航树中的[接入用户管理/接入用户]菜单项,进入接入用户列表页面,在该页面中单击按钮,进入增加接入用户页面.

选择或者手工增加用户姓名为"hello";输入帐号名"802.

1X"和密码802.

1X;选择该用户所关联的接入服务为"802.

1X-auth/acct";本配置页面中还有其它服务配置选项,请根据实际情况选择配置;单击按钮完成操作.

9图5-4增加接入用户5.

4.

2配置Device下述配置步骤包含了部分AAA/RADIUS协议配置命令,具体介绍请参见"安全配置指导"中的"AAA".

保证客户端和RADIUS服务器之间路由可达.

配置AAA#创建RADIUS方案.

并配置RADIUS方案主认证/计费服务器及其通信密钥.

system-view[Device]radiusschemeradsunNewRADIUSscheme.

[Device-radius-radsun]primaryauthentication192.

168.

0.

38[Device-radius-radsun]primaryaccounting192.

168.

0.

38[Device-radius-radsun]keyauthenticationsimpleexpert[Device-radius-radsun]keyaccountingsimpleexpert#配置系统向RADIUS服务器重发报文的时间间隔为5秒,重发次数为5次,发送实时计费报文的时间间隔为15分钟,发送的用户名不带域名.

[Device-radius-radsun]timerresponse-timeout510[Device-radius-radsun]retry5[Device-radius-radsun]timerrealtime-accounting15[Device-radius-radsun]user-name-formatwithout-domain[Device-radius-radsun]quit#配置ISP域,并设置为系统缺省的ISP域.

[Device]domainsun[Device-isp-sun]authenticationlan-accessradius-schemeradsun[Device-isp-sun]authorizationlan-accessradius-schemeradsun[Device-isp-sun]accountinglan-accessradius-schemeradsun[Device-isp-sun]quit[Device]domaindefaultenablesun配置802.

1X#配置802.

1X的认证方式为CHAP.

(该配置可选,缺省情况下802.

1X的认证方式为CHAP)[Device]dot1xauthentication-methodchap配置端口安全#添加5个OUI值.

(最多可添加16个,此处仅为示例.

最终,端口仅允许一个与某OUI值匹配的用户通过认证)[Device]port-securityouiindex1mac-address1234-0100-1111[Device]port-securityouiindex2mac-address1234-0200-1111[Device]port-securityouiindex3mac-address1234-0300-1111[Device]port-securityouiindex4mac-address1234-0400-1111[Device]port-securityouiindex5mac-address1234-0500-1111#设置端口安全模式为userLoginWithOUI.

[Device]interfaceten-gigabitethernet1/0/1[Device-Ten-GigabitEthernet1/0/1]port-securityport-modeuserlogin-withoui#设置触发入侵检测功能后,将非法报文丢弃,同时将其源MAC地址加入阻塞MAC地址列表中.

[Device-Ten-GigabitEthernet1/0/1]port-securityintrusion-modeblockmac[Device-Ten-GigabitEthernet1/0/1]quit#使能端口安全.

[Device]port-securityenable5.

5验证配置#查看名称为radsun的RADIUS方案的配置信息.

[Device]displayradiusschemeradsunRADIUSschemename:radsunIndex:0Primaryauthenticationserver:IP:192.

168.

0.

38Port:1812VPN:NotconfiguredState:ActiveTestprofile:NotconfiguredWeight:0Primaryaccountingserver:IP:192.

168.

0.

38Port:181311VPN:NotconfiguredState:ActiveWeight:0Accounting-Onfunction:Disabledextendedfunction:Disabledretransmissiontimes:50retransmissioninterval(seconds):3TimeoutInterval(seconds):5RetransmissionTimes:5RetransmissionTimesforAccountingUpdate:5ServerQuietPeriod(minutes):5RealtimeAccountingInterval(seconds):900Stop-accountingpacketsbuffering:EnabledRetransmissiontimes:500NASIPAddress:NotconfiguredVPN:NotconfiguredUserNameFormat:without-domainDataflowunit:BytePacketunit:OneAttribute15check-mode:StrictAttribute25:StandardAttributeRemanent-Volumeunit:Kiloserver-load-sharing:DisabledAttribute31MACformat.

#查看端口安全的配置信息.

[Device]displayport-securityinterfaceten-gigabitethernet1/0/1Globalportsecurityparameters:Portsecurity:EnabledAutoLearnagingtime:0minDisableporttimeout:20sMACmove:DeniedAuthorizationfail:OnlineNAS-IDprofile:NotconfiguredDot1x-failuretrap:DisabledDot1x-logontrap:DisabledDot1x-logofftrap:DisabledIntrusiontrap:DisabledAddress-learnedtrap:DisabledMac-auth-failuretrap:DisabledMac-auth-logontrap:DisabledMac-auth-logofftrap:DisabledOUIvaluelist:Index:1Value:123401Index:2Value:123402Index:3Value:123403Index:4Value:123404Index:5Value:12340512Ten-GigabitEthernet1/0/1islink-upPortmode:userLoginWithOUINeedToKnowmode:DisabledIntrusionprotectionmode:NoActionSecurityMACaddressattributeLearningmode:StickyAgingtype:PeriodicalMaxsecureMACaddresses:NotconfiguredCurrentsecureMACaddresses:0Authorization:PermittedNAS-IDprofile:Notconfigured配置完成后,如果有802.

1X用户上线,则可以通过上述显示信息看到当前端口保存的MAC地址数为1.

还可以通过displaydot1x命令查看该802.

1X用户的在线情况.

#可以通过displaymac-addressinterface命令查看端口允许MAC地址与OUI值匹配的用户通过的信息.

[Device]displaymac-addressinterfaceten-gigabitethernet1/0/1MACAddressVLANIDStatePort/NickNameAging1234-0300-00111LearnedXGE1/0/1Y5.

6配置文件#port-securityenableport-securityouiindex1mac-address1234-0100-0000port-securityouiindex2mac-address1234-0200-0000port-securityouiindex3mac-address1234-0300-0000port-securityouiindex4mac-address1234-0400-0000port-securityouiindex5mac-address1234-0500-0000#interfaceTen-GigabitEthernet1/0/1portlink-modebridgeport-securityport-modeuserlogin-withouiport-securityintrusion-modeblockmac#radiusschemeradsunprimaryauthentication192.

168.

0.

38primaryaccounting192.

168.

0.

38keyauthenticationcipher$c$3$s9TAYm34R8sS5k/Cylg2sDm69ZRupMvGJg==keyaccountingcipher$c$3$UaUPGk8AfZAQLHFlbKNcEoM2HXGiuWowBQ==retry5timerresponse-timeout5timerrealtime-accounting15user-name-formatwithout-domain#domainsunauthenticationlan-accessradius-schemeradsunauthorizationlan-accessradius-schemeradsun13accountinglan-accessradius-schemeradsun#domaindefaultenablesun#6端口安全macAddressElseUserLoginSecure模式配置举例6.

1组网需求如图6-1所示,客户端通过端口Ten-GigabitEthernet1/0/1连接到Device上,Device通过RADIUS服务器对客户端进行身份认证.

如果认证成功,客户端被授权允许访问Internet资源.

通过配置端口安全macAddressElseUserLoginSecure模式,实现对接入用户的控制,具体需求如下:可以有多个MAC认证用户接入;802.

1X用户请求认证时,先进行MAC地址认证,MAC地址认证失败,再进行802.

1X认证.

最多只允许一个802.

1X用户接入;上线的MAC地址认证用户和802.

1X认证用户总和不能超过64个;MAC地址认证设置用户名格式为固定用户名格式,用户名为aaa,密码为123456;为防止报文发往未知目的MAC地址,启动ntkonly方式的NeedToKnow特性.

图6-1端口安全macAddressElseUserLoginSecure模式组网图6.

2配置思路配置交换机与用户端相连的端口安全模式为macAddressElseUserLoginSecure,即:对于非802.

1X报文进行MAC地址认证,对于802.

1X报文先进行MAC地址认证,如果MAC地址认证失败再进行802.

1X认证.

为实现通过端口安全的入侵检测功能限制认证端口出方向的报文转发.

可配置NeedToKnow功能为ntkonly模式,即仅允许目的MAC地址为已通过认证的MAC地址的单播报文通过.

InternetDeviceHostsRADIUSserverIP:192.

168.

0.

38/24Vlan-int10192.

168.

0.

34/24XGE1/0/1Vlan-int1192.

168.

1.

1/24146.

3使用版本本举例是在S10500-CMW710-R7536P05版本上进行配置和验证的.

6.

4配置步骤6.

4.

1配置RADIUSServer(iMCPLAT7.

0)下面以iMC为例(使用iMC版本为:iMCPLAT7.

0(E0201)、iMCEIA7.

0(E0201)),说明RADIUSserver的基本配置.

(1)需要在RADIUSServer上增加"接入设备",并创建802.

1X认证相关的"接入策略","服务配置"及"用户"的信息.

参见5.

4.

1配置RADIUSServer(iMCPLAT7.

0).

(2)需要在RADIUSServer上创建MAC地址认证相关的"接入策略","服务配置"及"用户"的信息.

如下:#增加接入策略选择"用户"页签,单击导航树中的[接入策略管理/接入策略管理]菜单项,在该页面中单击按钮,进入增加接入策略配置页面.

接入策略名为"MAC-auth"其他配置采用页面默认配置即可;单击按钮完成操作.

#增加服务配置.

15选择"用户"页签,单击导航树中的[接入策略管理/接入服务管理]菜单项,在该页面中单击按钮,进入增加服务配置页面.

输入服务名为"MAC-auth/acct";缺省接入策略为"MAC-auth";选择计费策略为"不计费";本配置页面中还有其它服务配置选项,请根据实际情况选择配置;单击按钮完成操作.

图6-2增加服务配置#增加接入用户.

选择"用户"页签,单击导航树中的[接入用户管理/接入用户]菜单项,进入接入用户列表页面,在该页面中单击按钮,进入增加接入用户页面.

选择或者手工增加用户姓名为"hello2";输入帐号名"aaa"和密码123456;选择该用户所关联的接入服务为"MAC-auth/acct";本配置页面中还有其它服务配置选项,请根据实际情况选择配置;单击按钮完成操作.

16图6-3增加接入用户6.

4.

2配置Device保证接入用户和RADIUS服务器之间路由可达.

配置AAA#创建RADIUS方案.

并配置RADIUS方案主认证/计费服务器及其通信密钥.

system-view[Device]radiusschemeradsunNewRADIUSscheme.

[Device-radius-radsun]primaryauthentication192.

168.

0.

38[Device-radius-radsun]primaryaccounting192.

168.

0.

38[Device-radius-radsun]keyauthenticationsimpleexpert[Device-radius-radsun]keyaccountingsimpleexpert#配置系统向RADIUS服务器重发报文的时间间隔为5秒,重发次数为5次,发送实时计费报文的时间间隔为15分钟,发送的用户名不带域名.

[Device-radius-radsun]timerresponse-timeout5[Device-radius-radsun]retry5[Device-radius-radsun]timerrealtime-accounting1517[Device-radius-radsun]user-name-formatwithout-domain[Device-radius-radsun]quit#配置ISP域,并设置为系统缺省的ISP域.

[Device]domainsun[Device-isp-sun]authenticationlan-accessradius-schemeradsun[Device-isp-sun]authorizationlan-accessradius-schemeradsun[Device-isp-sun]accountinglan-accessradius-schemeradsun[Device-isp-sun]quit[Device]domaindefaultenablesun配置MAC地址认证#配置MAC地址认证的用户名为aaa,密码为123456.

[Device]mac-authenticationuser-name-formatfixedaccountaaapasswordsimple123456#配置MAC地址认证用户所使用的ISP域.

[Device]mac-authenticationdomainsun配置802.

1X认证#配置802.

1X的认证方式为CHAP.

(该配置可选,缺省情况下802.

1X的认证方式为CHAP)[Device]dot1xauthentication-methodchap配置端口安全#设置端口安全允许的最大MAC地址数为64.

[Device]interfaceten-gigabitethernet1/0/1[Device-Ten-GigabitEthernet1/0/1]port-securitymax-mac-count64#设置端口安全模式为macAddressElseUserLoginSecure.

[Device-Ten-GigabitEthernet1/0/1]port-securityport-modemac-else-userlogin-secure#设置端口NeedToKnow模式为ntkonly.

[Device-Ten-GigabitEthernet1/0/1]port-securityntk-modentkonly[Device-Ten-GigabitEthernet1/0/1]quit#使能端口安全.

[Device]port-securityenable6.

5验证配置#查看端口安全的配置信息.

[Device]displayport-securityinterfaceten-gigabitethernet1/0/1Globalportsecurityparameters:Portsecurity:EnabledAutoLearnagingtime:30minDisableporttimeout:30sMACmove:DeniedAuthorizationfail:OnlineNAS-IDprofile:NotconfiguredDot1x-failuretrap:DisabledDot1x-logontrap:DisabledDot1x-logofftrap:DisabledIntrusiontrap:DisabledAddress-learnedtrap:Disabled18Mac-auth-failuretrap:DisabledMac-auth-logontrap:DisabledMac-auth-logofftrap:DisabledOUIvaluelist:Ten-GigabitEthernet1/0/1islink-downPortmode:macAddressElseUserLoginSecureNeedToKnowmode:NeedToKnowOnlyIntrusionprotectionmode:DisablePortTemporarilySecurityMACaddressattributeLearningmode:StickyAgingtype:PeriodicalMaxsecureMACaddresses:64CurrentsecureMACaddresses:0Authorization:PermittedNAS-IDprofile:Notconfigured#查看MAC地址认证信息.

[Device]displaymac-authenticationinterfaceten-gigabitethernet1/0/1GlobalMACauthenticationparameters:MACauthentication:EnabledUsernameformat:FixedaccountUsername:aaaPassword:******Offlinedetectperiod:300sQuietperiod:60sServertimeout:100sReauthperiod:3600sAuthenticationdomain:sunOnlineMAC-authwireduser:3SilentMACusers:MACaddressVLANIDFromportPortindexTen-GigabitEthernet1/0/1islink-downMACauthentication:EnabledCarryUser-IP:DisabledAuthenticationdomain:NotconfiguredAuth-delaytimer:DisabledPeriodicreauth:DisabledRe-authserver-unreachable:LogoffGuestVLAN:NotconfiguredGuestVLANauth-period:30CriticalVLAN:NotconfiguredCriticalvoiceVLAN:DisabledHostmode:SingleVLANOfflinedetection:EnabledAuthenticationorder:Default19Maxonlineusers:4294967295Authenticationattempts:successful0,failed0Currentonlineusers:3MACaddressAuthstate1234-0300-0011authenticated1234-0300-0012authenticated1234-0300-0013authenticated#查看802.

1X认证信息.

[Device]displaydot1xinterfaceten-gigabitethernet1/0/1Global802.

1Xparameters:802.

1Xauthentication:EnabledCHAPauthentication:EnabledMax-txperiod:30sHandshakeperiod:15sQuiettimer:DisabledQuietperiod:60sSupptimeout:30sServertimeout:100sReauthperiod:3600sMaxauthrequests:2SmartOnsupptimeout:30sSmartOnretrycounts:3EADassistantfunction:DisabledEADtimeout:30minDomaindelimiter:@Online802.

1Xwiredusers:1Ten-GigabitEthernet1/0/1islink-down802.

1Xauthentication:EnabledHandshake:EnabledHandshakereply:DisabledHandshakesecurity:DisabledUnicasttrigger:DisabledPeriodicreauth:DisabledPortrole:AuthenticatorAuthorizationmode:AutoPortaccesscontrol:MAC-basedMulticasttrigger:EnabledMandatoryauthdomain:NotconfiguredGuestVLAN:NotconfiguredAuth-FailVLAN:NotconfiguredCriticalVLAN:NotconfiguredCriticalvoiceVLAN:DisabledRe-authserver-unreachable:LogoffMaxonlineusers:4294967295SmartOn:DisabledAddGuestVLANdelay:DisabledUserIPfreezing:DisabledReauthperiod:0s20SendPacketsWithoutTag:DisabledMaxAttemptsFailNumber:0EAPOLpackets:Tx0,Rx0SentEAPRequest/Identitypackets:0EAPRequest/Challengepackets:0EAPSuccesspackets:0EAPFailurepackets:0ReceivedEAPOLStartpackets:0EAPOLLogOffpackets:0EAPResponse/Identitypackets:0EAPResponse/Challengepackets:0Errorpackets:0Online802.

1Xusers:1配置完成后,如果有用户认证上线,则可以通过上述显示信息看到当前端口上的用户认证信息.

GigsGigsCloud:$16/月KVM-1GB/30GB/1TB/1.6T高防/洛杉矶CN2 GIA+AS9929

GigsGigsCloud是一家成立于2015年老牌国外主机商,提供VPS主机和独立服务器租用,数据中心包括美国洛杉矶、中国香港、新加坡、马来西亚和日本等。商家VPS主机基于KVM架构,绝大部分系列产品中国访问速度不错,比如洛杉矶机房有CN2 GIA、AS9929及高防线路等。目前Los Angeles - SimpleCloud with Premium China DDOS Protectio...

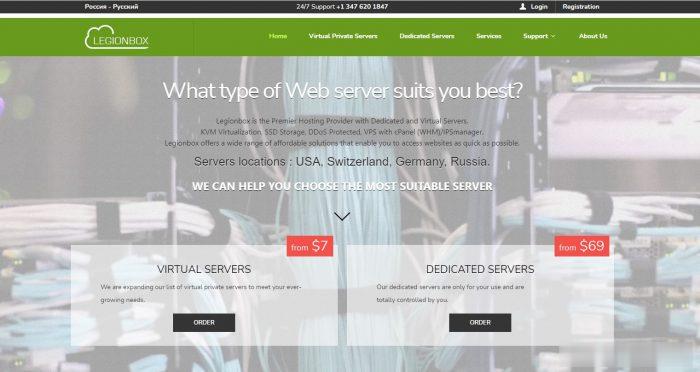

legionbox:美国、德国和瑞士独立服务器,E5/16GB/1Gbps月流量10TB起/$69/月起

legionbox怎么样?legionbox是一家来自于澳大利亚的主机销售商,成立时间在2014年,属于比较老牌商家。主要提供VPS和独立服务器产品,数据中心包括美国洛杉矶、瑞士、德国和俄罗斯。其中VPS采用KVM和Xen架构虚拟技术,硬盘分机械硬盘和固态硬盘,系统支持Windows。当前商家有几款大硬盘的独立服务器,可选美国、德国和瑞士机房,有兴趣的可以看一下,付款方式有PAYPAL、BTC等。...

RangCloud19.8元/月,香港cn2云主机,美国西雅图高防云主机28元/月起

rangcloud怎么样?rangcloud是去年年初开办的国人商家,RangCloud是一家以销售NAT起步,后续逐渐开始拓展到VPS及云主机业务,目前有中国香港、美国西雅图、韩国NAT、广州移动、江门移动、镇江BGP、山东联通、山东BGP等机房。目前,RangCloud提供香港CN2线路云服务器,电信走CN2、联通移动直连,云主机采用PCle固态硬盘,19.8元/月起,支持建站使用;美国高防云...

-

yy频道中心YY频道管理中心怎么登录?打开网页出现错误网页上有错误怎么解决?ps抠图技巧请教PS抠图技巧!!!今日热点怎么删除今日热点怎么卸载删除 今日热点新闻彻底卸载删如何建立自己的网站怎么创建自己的网站idc前线钢铁雄心2修改器mate8价格华为mate8 128g售价多少钱什么是云平台什么是云平台管理软件,一个云平台软件应该具有哪些基本功能怎么上传音乐怎么上传音乐到网上blogcn远目是什么意思?