木马实验报告在word中插入木马

实验报告

课题在wo rd中插入木马系院计算机科学技术系

专业计算机网络技术

班级 10网1

学号 1023110518

姓名娄雪

指导老师王蒙蒙

目 录

1/21文档可自由编辑

引言· · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · ·3

第一章什么是木马· · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · ·3

1.1木马简介· · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · ·3

1.1.1木马攻击原理· · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · ·3

1.1.2木马的功能· · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · ·3

1.2木马植入方式· · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · ·4

1.2.1利用共享和Auto run文件· · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · ·4

1.2.2把木马转换为BMP格式· · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · ·5

1.2.3利用错误的MI ME头漏洞· · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · ·5

1.2.4在wo rd中加入木马文件· · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · ·6

1.2.5通过Sc rip t、Ac tive及AS P、 CGI交互脚本的方式植入· · · · · · · · ·6

1.3木马常见的四大伪装欺骗行为· · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · ·6

1.3.1以Z—file伪装加密程序· · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · ·6

1.3.2将木马包装为图片文件· · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · ·7

1.3.3合并程序欺骗· · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · ·7

1.3.4伪装成应用程序扩展组件· · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · ·8

第二章利用office系列挂马工具全套在word中插入木马·····················8

2.1office系列挂马工具全套的工作原理· · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · ·8

2.2在wo rd中插入木马的过程· · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · ·9

2.3带有木马的wo rd的危害· · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · ·15

第三章木马的防范措施··········································································16

2.1 如 何 防 御 木 马 病

2/21文档可自由编辑

毒· · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · ·16

3.2 如 何 删 除 木 马 病毒· · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · ·16

结论·········································································································17

参考文献··································································································18

谢辞·········································································································18

附录·············································································································

3/21文档可自由编辑

引言

伴随着Wind o ws操作系统核心技术的日益成熟 “木马植入技术”也得到发展使得潜入到系统的木马越来越隐蔽对网络安全的危害性将越来越大。所以全面了解木马植入的方法和技术有助于采取有力的应对措施同时也有助于促进信息对抗技术的发展。本实验来了解木马和木马植入技术学习几种在Winnd o ws下向o ffic e中植入木马的技术。

第一章什么是木马

1.1木马简介

木马Troj an这个名字来源于古希腊传说(荷马史诗中木马计的故事,Trojan一词的本意是特洛伊的,即代指特洛伊木马,也就是木马计的故事)。

1.1.1木马攻击原理

木马是一种基于远程控制的黑客工具具有隐蔽性和非授权性的特点。所谓隐蔽性是指木马的设计者为了防止木马被发现会采用多种手段隐藏木马这样服务端即使发现感染了木马 由于不能确定具体位置往往只能望“马”兴叹。所谓非授权性是指一旦控制端与服务端连接后控制端将享有服务端的大部分不能操作权限包括修改文件修改注册表控制鼠标、键盘等等而这些权利并不是服务端赋予的而是通过木马程序窃取的。

从木马的发展来看基本上可以分为两个阶段

最初网络还处于一UNIX平台为主的时期木马就产生了 当时的木马程序的功能相对简单往往是将一段程序嵌入到系统文件中用跳转指令来执行一些木马的功能在这个时期木马的设计者和使用者大都是些技术人员必须具备相当的网络和编程知识。

而后随着Wind o ws平台的日益普及一些基于操作的木马程序就出现了用户界面的改善使使用者不用动太多的专业知识就可以熟练地操作木马相对的木马入侵事件也频繁出现而且由于这个时期

4/21文档可自由编辑

木马的功能已日趋完善 因此对服务端的破坏也更大了。

1.1.2木马的功能

木马和病毒都是一种人为的程序都属于电脑病毒但他们也有区别木马的作用是赤裸裸的偷偷监视别人和盗窃别人密码、数据等如盗窃管理员密码、子网密码搞破坏或者偷窃上网密码用于他用游戏账号、股票账号甚至网上银行账户等。达到偷窥别人隐私和得到经济利益的目的。所以木马的作用比早期的电脑病毒更加有用能够直接到达使用者的目的。导致许多别有用心的程序开发者大量的编写这类带有偷窃和监视别人电脑的侵入性程序这就是目前网上大量木马泛滥成灾的原因。鉴于木马的这些巨大危害性和它与早期病毒的作用性质不一样所以木马虽然属于病毒中的一类但是要单独的从病毒类型中间剥离出来。独立的称之为“木马”程序。

“木马”程序是目前比较流行的病毒文件与一般的病毒不同它不会自我繁殖也并不“刻意”的去感染其他文件他通过将自身伪装吸引用户下载使施种者可以任意毁坏、窃取被施种者的文件甚至远程操控被施种者的电脑。

一个完整的“木马”程序包含了两部分 “服务器”和“控制器”。植入被施种者电脑的是“服务器”部分而所谓的“黑客”正是利用

“控制器”进入了“服务器”的电脑。运行了木马程序的“服务器”以后被种者的电脑就会有一个或几个的端口被打开是黑客可以利用这些打开的端口进入电脑系统安全和个人隐私也就全无保障了。

1.2木马植入方式

木马是大家网上安全的一大隐患说是大家心中永远的痛也不为过。对于木马采用敬而远之的态度并不是最好的方法我们必须更多地了解其“习性”和特点只有这样才能做到“知己知彼百战不殆”随着时间的推移木马的植入方式也悄悄地发生了一定的变化较之以往更加的隐蔽对大家的威胁也更大以下是笔者总结的五种最新的木马植入方式 以便大家及时防范。

1.1.1利用共享和Auto run文件

为了学习和工作方便有许多学校或公司的局域网中会将硬盘共

5/21文档可自由编辑

享出来。更有甚者竟将某些硬盘共享设为可写这样非常危险别人可以借此给您下木马利用木马程序结合Auto run.inf文件就可以了。方法是把Auto run.inf和配置好的木马服务端一起复制到对方D 盘的根目录下这样不需对方运行木马服务端程序只需他双击共享的磁盘图标就会使木马运行这样作对下木马的人来说的好处显而易见那就是大大增加了木马运行的主动性许多人在别人给他发来可执行文件时会非常警惕不熟悉的文件他们轻易不会运行而这种方法就很难防范了。

下面就简单说一下原理。大家知道将光盘插入光驱会自动运行这是因为在光盘根目录下有个Auto run.inf文件该文件可以决定是否自动运行其中的程序。同样如果硬盘的根目录下存在该文件硬盘也就具有了Auto Run功能 即自动运行Auto run.inf文件中的内容。

把木马文件.exe文件以及Autorun.inf放在磁盘根目录这里假设对方的D盘共享出来且可写对于给您下木马的人来说他还会修改Auto run.inf文件的属性将该文件隐藏起来。这样当有人双击这个盘符程序就运行了。这一招对于经常双击盘符进入“我的电脑”的人威胁最大。更进一步利用一个.REG文件和Autorun.inf结合还可以让你所有的硬盘都共享出去

1.2.2把木马文件转换为BMP格式

这是一种相对比较新颖的方式把EXE转化成为BMP来欺骗大家。其原理是 BMP文件的文件头有54个字节包括长度、位数、文件大小、数据区长度。只要在EXE的文件头上加上这54个字节IE就会把该EXE文件当成BMP图片下载下来。由于这样做出的图片是花的为防止我们看出来下木马者会在其网页中加入如下代码 把这样的标签加到网页里就看不见图片了因此我们就无法发现这个“图片”不对劲。

在用IE浏览后 IE会把图片自动下载到IE临时目录中而下木马者只需用一个JavaS cript文件在我们的硬盘中写一个VB S文件并在注册表添加启动项利用那个VB S找到BMP调用d eb ug来还原EXE最后运行程序完成木马植入无声无息非常隐蔽。

6/21文档可自由编辑

1.2.3利用错误的MIME头漏洞

其实这一招并不神秘危害却很大。错误的MIME头漏洞是个老漏洞了但对于没有打补丁的用户威胁非常大去年流行的许多病毒都是利用了该漏洞如尼姆达病毒和笑哈哈病毒都是如此。这类病毒一旦和错误MIME头漏洞结合起来根本不需要您执行只要您收了含有病毒的邮件并预览了它就会中招。同样的道理攻击者通过创建一封HT ML格式的E-ma i l也可以使未打补丁的用户中木马Internet Exp lorer 5.0、 5.01、 5.5均存在该漏洞我们常用的微软邮件客户端软件Outlook Express 5.5 SP1以下版本也存在此漏洞。

给您下木马的人会制作一封特定格式的E-ma i l其附件为可执行文件就是木马服务端程序通过修改MIME头使IE不能正确处理这个MIME所指定的可执行文件附件。 由于IE和O E存在的这个漏洞当攻击者更改MI ME类型后 I E会不提示用户而直接运行该附件从而导致木马程序直接被执行

对于这种植入方式只要给系统打上补丁就可以防范有人利用这种方式来攻击。微软公司为该漏洞提供了一个补丁下载地址http://www.micro soft.com/windows/ie/download/critical/Q290108/defaul t.asp。

1.2.4在Word文档中加入木马文件

这是最近才流行起来的一种方法 比较奇特。这种植入木马的方法就是新建一个DOC文件然后利用VBA写一段特定的代码把文档保存为newd oc.do c然后把木马程序与这个DO C文件放在同一个目录下运行如下命令 copy/b xxxx.doc+xxxxx.exe newdoc.doc把这两个文件合并在一起在Word文档末尾加入木马文件只要别人点击这个所谓的Word文件就会中木马

不过 以上方法能得以实现的前提是你的Word 2000安全度为最低 的 时 候 才 行 即 HKEY_C URRENT_US ER S o ftwareMicro s o ftOffic e9.0WordS ecurity中的Leve l值必须是1或者0。大家知道 当Level值为3的时候代表安全度为高Word不会运行任何宏Level值为2时(安全度中)Word会询问是否运行宏Leve l

7/21文档可自由编辑

值为1的时候(安全度低)Word就会自动运行所有的宏聪明的您一定想到如果这个值为0的时候会怎么样哈如果设为0的话Wo rd 就会显示安全度为高但却能自动运行任何的宏是不是很恐怖啊要想把Word的安全度在注册表中的值改为0方法非常多利用网页恶意代码修改浏览者的注册表就可以。我想这方面大家都有很多经验就不多说了。对于这种欺骗方式最重要的是小心防范陌生人的附件千万不要收看网上的链接也不要随意点击如要点击请确认是否为.DOC文件如是则一定不要直接点击查看

1.2.5通过Sc ript、 Ac tiveX及ASP、 C GI交互脚本的方式植入

由于微软的浏览器在执行S c rip t脚本上存在一些漏洞攻击者可以利用这些漏洞传播病毒和木马甚至直接对浏览者电脑进行文件操作等控制前不久就出现一个利用微软Scripts脚本漏洞对浏览者硬盘进行格式化的HT ML页面。如果攻击者有办法把木马执行文件上载到攻击主机的一个可执行WWW目录夹里面他可以通过编制CGI 程序在攻击主机上执行木马。

1.3木马的常见四大伪装欺骗行为

1.3.1以Z-file伪装加密程序

Z-file伪装加密软件经过将文件压缩加密之后再以bmp图像文件格式显示出来(扩展名是bmp执行后是一幅普通的图像)。当初设计这个软件的本意只是用来加密数据用以就算计算机被入侵或被非法使使用时也不容易泄漏你的机密数据所在。不过如果到了黑客手中却可以变成一个入侵他人的帮凶。 使用者会将木马程序和小游戏合并再用Z-file加密及将此“混合体”发给受害者 由于看上去是图像文件受害者往往都不以为然打开后又只是一般的图片最可怕的地方还在于就连杀毒软件也检测不出它内藏特洛伊木马和病毒。当打消了受害者警惕性后再让他用WinZip解压缩及执行“伪装体(比方说还有一份小礼物要送给他)这样就可以成功地安装了木马程序。 如果入侵者有机会能使用受害者的电脑(比如上门维修电脑)只要事先已经发出了“混合体则可以直接用Winzip对其进行解压及安装。由于上门维修是赤着手使用其电脑受害者根本不会怀

8/21文档可自由编辑

疑有什么植入他的计算机中而且时间并不长 30秒时间已经足够。就算是“明晃晃”地在受害者面前操作他也不见得会看出这一双黑手正在干什么。特别值得一提的是 由于“混合体”可以躲过反病毒程序的检测如果其中内含的是一触即发的病毒那么一经结开压缩后果将是不堪设想。

1.3.2将木马包装为图像文件

首先黑客最常使用骗别人执行木马的方法就是将特洛伊木马说成为图像文件比如说是照片等应该说这是一个最不合逻辑的方法但却是最多人中招的方法有效而又实用。

只要入侵者扮成美眉及更改服务器程序的文件名(例如s am.exe )为“类似”图像文件的名称再假装传送照片给受害者受害者就会立刻执行它。为甚么说这是一个不合逻辑的方法呢?图像文件的扩展名根本就不可能是exe而木马程序的扩展名基本上又必定是exe 明眼人一看就会知道有问题多数人在接收时一看见是exe文件便不会接收了那有什么方法呢?其实方法很简单他只要把文件名改变例如把“s am.exe”更改为“s am.jp g” 那么在传送时对方只会看见s am.jp g了而到达对方电脑时因为wind o ws默认值是不显示扩展名的所以很多人都不会注意到扩展名这个问题而恰好你的计算机又是设定为隐藏扩展名的话那么你看到的只是s am.jp g了受骗也就在所难免了!

还有一个问题就是木马本身是没有图标的而在电脑中它会显示一个wind o ws预设的图标别人一看便会知道了!但入侵者还是有办法的这就是给文件换个“马甲”即用IconForge等图标文件修改文件图标这样木马就被包装成jp g或其他图片格式的木马了很多人会不经意间执行了它。

1.3.3合并程序欺骗

通常有经验的用户是不会将图像文件和可执行文件混淆的所以很多入侵者一不做二不休干脆将木马程序说成是应用程序反正都是以exe作为扩展名的。然后再变着花样欺骗受害者例如说成是新出炉的游戏无所不能的黑客程序等等 目地是让受害者立刻执行

9/21文档可自由编辑

- 木马实验报告在word中插入木马相关文档

- 病毒计算机管理之病毒查杀(政治范文)

- 木马免杀木马的制作与防范(本科范文)

- 电脑病毒查杀电脑病毒与木马程序的计算机应用知识(计算机应用范文)

- 计算机病毒五年级上信息技术教案查杀计算机病毒内教版四起点

- 加载网站访问慢的排查方案史上最详细

- 病毒蠕虫病毒及木马的分析与防范

趣米云月付460元,香港CN2云服务器VPS月付低至18元

趣米云早期为做技术起家,为3家IDC提供技术服务2年多,目前商家在售的服务有香港vps、香港独立服务器、香港站群服务器等,线路方面都是目前最优质的CN2,直连大陆,延时非常低,适合做站,目前商家正在做七月优惠活动,VPS低至18元,价格算是比较便宜的了。趣米云vps优惠套餐:KVM虚拟架构,香港沙田机房,线路采用三网(电信,联通,移动)回程电信cn2、cn2 gia优质网络,延迟低,速度快。自行封...

Megalayer美国独立服务器配置及性能速度综合评测

Megalayer 商家在之前也有记录过,商家开始只有提供香港站群服务器和独立服务器,后来也有增加到美国独立服务器,以及前几天也有介绍到有增加香港VPS主机。对于香港服务器之前有过评测(Megalayer香港服务器配置一览及E3-1230 8GB服务器评测记录),这里申请到一台美国独立服务器,所以也准备简单的评测记录。目前市场上我们看到很多商家提供VPS或者云服务器基本上没有什么特别的,但是独立服...

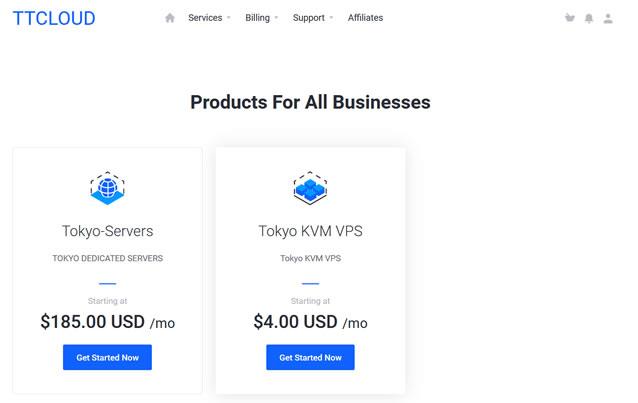

TTcloud(月$70)E3-1270V3 8GB内存 10Mbps带宽 ,日本独立服务器

关于TTCLOUD服务商在今年初的时候有介绍过一次,而且对于他们家的美国圣何塞服务器有过简单的测评,这个服务商主要是提供独立服务器业务的。目前托管硬件已经达到5000台服务器或节点,主要经营圣何塞,洛杉矶以及日本东京三个地区的数据中心业务。这次看到商家有推出了新上架的日本独立服务器促销活动,价格 $70/月起,季付送10Mbps带宽。也可以跟进客户的需求进行各种DIY定制。内存CPU硬盘流量带宽价...

-

软银支付微信支付公司电话是什么桌面背景图片下载在哪里可以下载桌面背景图片滚筒洗衣机和波轮洗衣机哪个好全自动洗衣机滚筒的和波轮的有什么区别,各有什么好处?小说软件哪个好用免费现在看小说用什么软件好?绝地求生加速器哪个好现在绝地求生哪个加速器好点?手机管家哪个好最好的手机管家网络机顶盒哪个好哪个品牌的网络机顶盒好用?清理手机垃圾软件哪个好清理手机垃圾的软件哪个好云盘哪个好免费的网盘哪个好?更大、更安全、更实用?美国国际集团深圳500强企业都有哪些?