rpcbind什么叫端口??

centos lvs干什么用的

CentOS系统之LVS负载均衡群集 一、群集技术的概述 1、群集的类型 无论是那种群集,都至少包括两台节点服务器,而外表现为一个整体,只提供一个访问入口,相当于一台大型计算机。根据群集所针对的目标差异,可分为以下三种内型。

负载均衡群集:以提高应用系统的响应能力,尽可能处理更多的访问请求,减少延迟,获得高并发,高负载的整天性能,例如:“DNS轮询”,“应用层交换”,“反向代理”等都可以做负载均衡群集。

高可用群集:以提高应用系统的可靠性,尽可能地减少中断时间,确保服务的连续性,达到高可用的容错效果,例如:“故障切换”,“双机热备”,“多机热备”等都属于高可用群集。

高性能运算群集:以提高应用系统的CPU运算速度,扩展硬件资源和分析能力,获得相当于大型,超级计算机的高性能运算能力,例如:“云计算”等就属于高性能运算群集的一种。

2、负载均衡的分层结构 在典型的负载均衡群集中,包括以下三个层次的组件。

第一层:负载调度器,这是访问整个群集系统的唯一入口,多外使用所有服务器共有的VIP(虚拟IP)地址,也称群集IP地址。

通常会配置主,备两台调度器实现热备,当主调度器失效以后平滑替换至备用调度器,确保高可用性。

第二层:服务器池:群集所提供的应用服务由服务器池承担,其中的每个节点具有独立的RIP(真实IP)地址,只处理调度器分发过来的客户机请求。

第三层:共享存储,为服务器池中的所有节点提供稳定,一致的文件存取服务,确保整个群集的统一性。

在Linux环境中,共享存储可以使用NAS设备或者提供NFS(网络文件系统)共享服务的专用服务器。

典型的负载均衡群集结构拓扑图如下: 3、负载均衡的工作模式 关于群集的负载调度技术,可以基于IP,端口,内容等进行分发,其中基于IP的负载调度室效率最高的。

基于IP的负载均衡中,常见的有地址转换,IP隧道,直接路由这三种工作模式。

地址转换:简称NAT模式,类似于防火墙的私有网络结构,负载调度器作为所有服务器节点的网关,即作为客户机的访问入口,也是个节点回应客户机的访问出口,服务器节点使用私有IP地址,与负载均衡调度器位于同一个物理网络,安全性要优于其他两种方式。

IP隧道:简称TUN模式,采用开放式的网络结构,负载调度器仅作为客户机的入口,各节点通过各自的连接直接回应客户机,而不再经过负调度器。

服务器节点分散在互联网的不同位置,具有独立的公网IP地址,通常专用IP隧道与负载调度器相互通信。

直接路由:简称DR模式,采用半开放式的网络结构,与TUN模式的结构类似,但个节点并不是分散在各地,而是与调度器位于同一个物理网络。

负载调度器与个节点服务器通过本地网络连接,不需要建立专用的IP隧道。

二、LVS虚拟服务器概述 Linux Virtual Server是针对Linux内核开发的一个负载均衡项目,LVS现在已经成为Linux内核的一部分,默认编译为ip_vs模块,必要时能够自动调用。

1、LVS的负载调度算法 轮询(rr):将收到的访问请求按照顺序轮流分配给群集中的各节点,均等地对待每一台服务器,而不管服务器实际的连接数和系统负载。

加权轮询(wrr):根据真实服务器的处理能力轮流分配收到的访问请求,调度器可以自动查询各节点的负载情况,并动态调整其权重。

最少连接(lc):根据真实服务器已建立的连接数进行分配,将收到的访问请求优先分配给连接数最少的节点。

加权最少连接(wlc):在服务节点的性能差异较大的情况下,可以为真实服务器自动调整权重,权重较高的节点将承载更大比例的活动连接负载。

2、加载LVS内核模块,安装ipvsadm管理工具 ipvsadm是在负载调度器上使用的LVS群集管理工具,通过调用ip_vs模块来添加,删除服务器节点,以及查看群集的运行状态。

[root@localhost /]#modprobe ip_vs [root@localhost /]#rpm -ivh /media/Packages/ipvsadm-1.25-9.e16.i686.rpm 3、使用ipvsadm工具管理LVS群集 LVS群集的管理工作主要包括:创建虚拟服务器,添加服务器节点,查看群集节点状态,删除服务器节点保存负载分配策略。

1)创建虚拟服务器 若群集的VIP地址为172.16.16.172,针对TCP的80端口提供负载分流服务,使用调度算法为轮询,则命令语法如下。

对于负载均衡调度器来说,VIP必须是本机(调度器)实际以启用的IP地址。

[root@localhost /]#ipvsadmin -A -t 172.16.16.172:80 -s rr 上述操作中,选项“-A”表示添加虚拟服务器,“-t”用来指定VIP地址及TCP端口,“-s”用来指定负载调度算法——轮询(rr),加权轮询(wrr),最少连接(lc),加权最少连接(wlc)。

2)添加服务器节点 为虚拟服务器172.16.16.172添加四个服务器节点,IP地址依次为192.168.7.21-192.168.7.24,对应的ipvsadm命令语法如下。

若希望使用保持连接,可以使用“-p 60”参数,其中60为60秒。

[root@localhost /]#ipvsadmin -a -t 172.16.16.172:80 -r 192.168.7.21:80 -m -w 1 [root@localhost /]#ipvsadmin -a -t 172.16.16.172:80 -r 192.168.7.22:80 -m -w 1 [root@localhost /]#ipvsadmin -a -t 172.16.16.172:80 -r 192.168.7.23:80 -m -w 1 [root@localhost /]#ipvsadmin -a -t 172.16.16.172:80 -r 192.168.7.24:80 -m -w 1 上述操作中,选项“-a”表示添加真实服务器,“-t”用来指定VIP地址及TCP端口,“-r”用来指定RIP地址及TCP端口,“-m”表示使用NAT群集模式(-g DR模式,-i TUN模式),“-w”用来设置权重(权重为0时表示暂停节点) 3)查看群集节点状态 结合选项“-L”可以列表查看LVS虚拟服务器,可以指定只查看某一个VIP地址,结合选项“-n”将以数字形式显示地址,端口等信息。

[root@localhost /]#ipvsadm -L -n //查看节点状态 [root@localhost /]#ipvsadm -Lnc //查看负载连接情况 4)删除服务器节点 需要删除服务器池中某一个节点时,使用选项“-d”。

执行删除操作必须指定目标对象,包括节点地址,虚拟IP地址。

如果需要删除整个虚拟服务器时,使用选项“-D”并指定虚拟IP地址即可,无需指定节点。

[root@localhost /]#ipvsadm -d -r 192.168.7.24:80 -t 172.16.16.172:80 [root@localhost /]#ipvsadm -D -t 172.16.16.172:80 //删除整个虚拟服务器 5)保存负载分配策略 使用导出/导入工具ipvsadm-save/ipvsadm-restore可以保存,恢复LVS策略,操作方法类似于iptables规则的导入/出 。

[root@localhost /]#ipvsadm-save > /etc/sysconfig/ipvsadm //保存策略 [root@localhost /]#service ipvsadm //停止服务(清楚策略) [root@localhost /]#service ipvsadm start //启动服务(加载保存的策略) 三、配置NFS共享存储服务 NFS是一种基于TCP/IP传输的网络文件系统协议,最初由SUN公司开发。

1、使用NFS发布共享资源 NFS服务的实现依赖于RPC(远程过程调用)机制,以完成远程到本地的映射过程。

在RHEL 6系统中,需要安装nfs-utils和rpcbind软件包来提供NFS共享服务,前者用NFS共享发布和访问,后者用于NPC支持。

1)安装nfs-utils和rpcbind软件包 [root@localhost /]#yum -y install nfs-utils rpcbind [root@localhost /]#chkconfig nfs on [root@localhost /]#chkconfig rpcbind on 2)设置共享目录 NFS的配置文件为“/etc/exports”,文件内容默认为空(无任何共享)。

在exports文件中设置共享资源时,记录格式为“目录文件” 客户机地址(权限选项)。

[root@localhost /]#vim /etc/exports /var/www/html 192.168.7.0/24(rw,sync,no_root_squash) 其中客户机地址可以是主机名,IP地址,网段地址,允许使用*,?等通配符;权限选项中rw表示读写,sync表示同步写入,no_root_squash表示客户机以root身份登录时将root权限作为nfsnobody用户降权对待。

当需要将同一个目录共享给不同的客户机,且分配不同的权限时,只需要分隔指定多个“客户机(权限选项)”即可。

[root@localhost /]#vim /etc/exports /var/www/html 192.168.7.1(ro) 192.168.7.10(rw) 3)启动NFS共享服务程序 [root@localhost /]#service rpcbind start [root@localhost /]#service nfs start [root@localhost /]stat -anpt | grep rpcbind 4)查看本机发布的NFS共享目录 [root@localhost /]#showmount -e 2、在客户机上访问NFS共享资源 NFS协议的目标是提供一种网络文件系统,因此对NFS共享的访问方式也使用mount命令来进行挂载,对应的文件系统内型为NFS。

1)安装rpcbind软件包,并启用rpcbind服务 若要正常访问NFS共享资源,客户机中也需要安装rpcbind软件包,并启用rpcbind系统服务;另外,为了是showmount查询工具,建议将nfs-utils软件包也一起装上。

[root@localhost /]#yum -y install rpcbind nfs-utils [root@localhost /]#chkconfig rpcbind on [root@localhost /]#service rpcbind start 2)手动挂载NFS目录 [root@localhost /]#mount 192.168.7.250:/var/www/html /var/www/html 完成挂载以后,只要访问客户机的“/var/www/html”文件夹,实际上就相当于访问NFS服务器上的“/var/www/html”文件夹。

3)fstab自动挂载设置 修改“/etc/fstab”配置文件,加入NFS共享目录的挂载设置,注意文件系统类型设为nfs,挂载参数建议添dev;若添加soft,intr参数可以实现软挂载,允许在网络中断时放弃挂载。

这样客户机就可以在每次开机后自动挂载NFS共享资源了。

[root@localhost /]#vim /etc/fstab ......//省略部分内容 192.168.7.250:/var/www/html nfs /var/www/html defaults,dev 0 0 四、构建LVS负载均衡群集实例 1、案例1:构建NAT模式的负载均衡群集 在NAT模式的群集中,LVS负载调度器是所有节点访问的网关服务器,其外网地址172.16.16.172同时也作为整个群集的VIP地址。

LVS调度器具有两块网卡,分别连接内外网络。

对于LVS负载调度器来说,需要使用iptables为出站配置SNAT转发规则,以便节点服务器能够访问。

所有的节点服务器,共享存储均位于私有网络内,其默认网关设为LVS负载调度器的内外地址(192.168.7.254). 1)配置SNAT转发规则 [root@localhost /]#vim /etc/sysctl.conf ......//省略部分内容 net.ipv4.ip_forward = 1 [root@localhost /]#sysctl -p [root@localhost /]#iptables -t nat -A POSTROUTING -s 192.168.7.0/24 -o eth0 -j SNAT --to-source 172.16.16.172 2)配置负载分配策略 [root@localhost /]#service ipvsadm //清楚原有策略 [root@localhost /]#ipvsadm -A -t 172.16.16.172:80 -s rr [root@localhost /]#ipvsadm -a -t 172.16.16.172:80 -r 192.168.7.21:80 -m -w 1 [root@localhost /]#ipvsadm -a -t 172.16.16.172:80 -r 192.168.7.22:80 -m -w 1 [root@localhost /]#ipvsadm -a -t 172.16.16.172:80 -r 192.168.7.23:80 -m -w 1 [root@localhost /]#ipvsadm -a -t 172.16.16.172:80 -r 192.168.7.24:80 -m -w 1 [root@localhost /]#service ipvsadm save //保存策略 [root@localhost /]#chkconfig ipvsadm on 3)配置节点服务器 所有节点服务器均使用相同的配置,包括httpd服务端口 ,网站文档内容。

实际上各节点的网站文档可存放在共享存储设备上,从而免去同步过程。

[root@localhost /]#yum -y install httpd [root@localhost /]#mount 192.168.7.250:/var/www/html /var/www/html [root@localhost /]#vim /var/www/html/index.html

负载均衡测试网页!!!

[root@localhost /]#service httpd start [root@localhost /]#chkcofnig httpd on 4)测试LVS群集 安排多台测试机,从中直接访问http://172.16.16.172将能够看到由真实服务器提供的网页内容——如果各节点的网页不同,则不同客户机看到的网页也可能不以样。可以使用ipvsadm工具查看当前连接负载的情况。

(在调度器上进行查询) [root@localhost /]#ipvsadm -Ln 2、案例2:构建DR模式的负载均衡群集 在DR模式的群集中,LVS负载调度器作为群集的访问入口,但不作为网关使用;服务器池中的所有节点都各自接入,发送给客户机的WEB响应数据包不需要经过LVS负载调度器。

这种方式入站,出站访问数据被分别处理,因此LVS负载调度器和所有的节点服务器都需要配置有VIP地址,以便响应对整个群集的访问。

考虑到数据存储的安全性,共享存储设备会放在内部的专用网络中。

1)配置调度器的虚拟IP地址(VIP) 采用虚接口的方式(eth0:0),为网卡eth0绑定VIP地址,以便响应群集访问。

配置结果为eht0 172.16.16.173/24,eth0:0 172.16.16.172/24 [root@localhost /]#cd /etc/work-scripts/ [root@work-scripts]#cp ifcfg-eth0 ifcfg-eth0:0 [root@work-scripts]#vim ifcfg-eth0;0 ......//省略部分内容 DEVICE=eht0:0 ONBOOT=yes IPADDR=172.16.16.172 NETMASK=255.255.255.0 [root@work-scripts]#work restart 2)调整/proc响应参数 对于DR群集模式来说,由于LVS负载调度器和各节点需要公用VIP地址,为了避免网络内的ARP解析出现异常,应关闭Linux内核的重定向参数响应。

[root@localhost /]#vim /etc/sysctl.conf ......//省略部分内容 net.ipv4.conf.all.send_redirects = 0 net.ipv4.conf.default.send_redirects = 0 net.ipv4.conf.eth0.send_redirects = 0 [root@localhost /]#sysctl -p 3)配置负载分配策略 [root@localhost /]#service ipvsadm [root@localhost /]#ipvsadm -A -t 172.16.16.172:80 -s rr [root@localhost /]#ipvsadm -a -t 172.16.16.172:80 -r 172.16.16.177:80 -g -w 1 [root@localhost /]#ipvsadm -a -t 172.16.16.172:80 -r 172.16.16.178:80 -g -w 1 [root@localhost /]#ipvsadm -a -t 172.16.16.172:80 -r 172.16.16.179:80 -g -w 1 [root@localhost /]#ipvsadm -a -t 172.16.16.172:80 -r 172.16.16.180:80 -g -w 1 [root@localhost /]#service ipvsadm save [root@localhost /]#chkconfig ipvsadm on 4)配置节点服务器的虚拟IP地址(VIP) 在每个节点服务器,同样需要具有VIP地址172.16.16.172,但此地址仅用作发送WEB响应数据包的源地址,并不需要监听客户机的访问请求(访问请求有调度器监听)。

因此使用虚接口lo:0来承载VIP地址,并为本机添加一条路由记录,将访问VIP的数据限制在本地以避免通信絮乱。

[root@localhost /]#cd /etc/work-scripts/ [root@work-scripts]#cp ifcfg-lo ifcfg-lo:0 [root@work-scripts]#vim ifcfg-lo:0 ......//省略部分内容 DEVICE=lo:0 ONBOOT=yes IPADDR=172.16.16.172 NETMASK=255.255.255.255 [root@work-scripts]#work restart [root@work-scripts]#vim /etc/rc.local ......//省略部分内容 /sbin/route add -host 172.16.16.172 dev lo:0 [root@work-scripts]#route add -host 172.16.16.172 dev lo:0 5)调整/proc响应参数 [root@localhost /]#vim /etc/sysctl.conf ......//省略部分内容 net.ipv4.conf.all.arp_ignore = 1 net.ipve.conf.all.arp_announce = 2 net.ipv4.conf.default.arp_ignore = 1 net.ipve.conf.default.arp_announce = 2 net.ipv4.conf.lo.arp_ignore = 1 net.ipve.conf.lo.arp_announce = 2 [root@localhost /]#sysctl -p 6)配置节点服务器 [root@localhost /]#yum -y install httpd [root@localhost /]#mount 192.168.7.250:/var/www/html /var/www/html [root@localhost /]#vim /var/www/html/index.html

负载均衡测试网页!!!

[root@localhost /]#service httpd start [root@localhost /]#chkcofnig httpd on 7)测试LVS群集 安排多台测试机,从中直接访问http://172.16.16.172将能够看到由真实服务器提供的网页内容——如果各节点的网页不同,则不同客户机看到的网页也可能不以样。可以使用ipvsadm工具查看当前连接负载的情况。

(在调度器上进行查询) [root@localhost /]#ipvsadm -Ln 本文出自 “邓奇的Blog” 博客,请务必保留此出处/5685776/1307880

linux命令查看开放哪些端口

netstat -a 即可 再补充《鸟哥的linux私房菜》里的“如何根据端口找配置文件、关服务” [root@www ~]#stat -tnlp | grep 111 tcp 0 0 0.0.0.0:111 0.0.0.0:* LISTEN 990/rpcbind tcp 0 0 :::111 :::* LISTEN 990/rpcbind # 原来用的是 rpcbind 这个服务程序! [root@www ~]# which rpcbind /sbin/rpcbind # 找到档案后,再以 rpm 处理处理 [root@www ~]# rpm -qf /sbin/rpcbind rpcbind-0.2.0-8.el6.x86_64 # 找到了!就是这个软件!所以将他关闭的方法可能就是: [root@www ~]# rpm -qc rpcbind | grep init /etc/rc.d/init.d/rpcbind [root@www ~]# /etc/init.d/rpcbind请给出TCP connect()这个函数的所有参数及其解释?

所有参数及其解释如下:nbsp;-stnbsp;nbsp;nbsp;tcpnbsp;connect()扫描:这是最基本的tcp扫描方式。connect()是一种系统调用,由操作系统提供,用来打开一个连接。

如果目标端口有程序监听,connect()就会成功返回,否则这个端口是不可达的。

这项技术最大的优点是,你勿需root权限。

任何unix用户都可以自由使用这个系统调用。

这种扫描很容易被检测到,在目标主机的日志中会记录大批的连接请求以及错误信息。

nbsp;nbsp;nbsp;-ssnbsp;nbsp;nbsp;tcp同步扫描(tcpnbsp;syn):因为不必全部打开一个tcp连接,所以这项技术通常称为半开扫描(half-open)。

你可以发出一个tcp同步包(syn),然后等待回应。

如果对方返回syn|ack(响应)包就表示目标端口正在监听;如果返回rst数据包,就表示目标端口没有监听程序;如果收到一个syn|ack包,源主机就会马上发出一个rst(复位)数据包断开和目标主机的连接,这实际上有我们的操作系统内核自动完成的。

这项技术最大的好处是,很少有系统能够把这记入系统日志。

不过,你需要root权限来定制syn数据包。

nbsp;nbsp;nbsp;-sfnbsp;-sfnbsp;-snnbsp;nbsp;nbsp;秘密fin数据包扫描、圣诞树(xmasnbsp;tree)、空(null)扫描模式:即使syn扫描都无法确定的情况下使用。

一些防火墙和包过滤软件能够对发送到被限制端口的syn数据包进行监视,而且有些程序比如synlogger和courtney能够检测那些扫描。

这些高级的扫描方式可以逃过这些干扰。

这些扫描方式的理论依据是:关闭的端口需要对你的探测包回应rst包,而打开的端口必需忽略有问题的包(参考bsp;793第64页)。

fin扫描使用暴露的fin数据包来探测,而圣诞树扫描打开数据包的fin、urg和push标志。

不幸的是,微软决定完全忽略这个标准,另起炉灶。

所以这种扫描方式对windows95/nt无效。

不过,从另外的角度讲,可以使用这种方式来分别两种不同的平台。

如果使用这种扫描方式可以发现打开的端口,你就可以确定目标注意运行的不是windows系统。

如果使用-sf、-sx或者-sn扫描显示所有的端口都是关闭的,而使用syn扫描显示有打开的端口,你可以确定目标主机可能运行的是windwos系统。

现在这种方式没有什么太大的用处,因为nmap有内嵌的操作系统检测功能。

还有其它几个系统使用和windows同样的处理方式,包括cisco、bsdi、hp/ux、mys、irix。

在应该抛弃数据包时,以上这些系统都会从打开的端口发出复位数据包。

nbsp;nbsp;nbsp;-spnbsp;nbsp;nbsp;nbsp;ping扫描:有时你只是想知道此时网络上哪些主机正在运行。

通过向你指定的网络内的每个ip地址发送icmpnbsp;echo请求数据包,nmap就可以完成这项任务。

如果主机正在运行就会作出响应。

不幸的是,一些站点例如:阻塞icmpnbsp;echo请求数据包。

然而,在默认的情况下nmap也能够向80端口发送tcpnbsp;ack包,如果你收到一个rst包,就表示主机正在运行。

nmap使用的第三种技术是:发送一个syn包,然后等待一个rst或者syn/ack包。

对于非root用户,nmap使用connect()方法。

nbsp;nbsp;nbsp;在默认的情况下(root用户),nmap并行使用icmp和ack技术。

nbsp;nbsp;nbsp;注意,nmap在任何情况下都会进行ping扫描,只有目标主机处于运行状态,才会进行后续的扫描。

如果你只是想知道目标主机是否运行,而不想进行其它扫描,才会用到这个选项。

nbsp;nbsp;nbsp;-sunbsp;nbsp;nbsp;udp扫描:如果你想知道在某台主机上提供哪些udp(用户数据报协议,rfc768)服务,可以使用这种扫描方法。

nmap首先向目标主机的每个端口发出一个0字节的udp包,如果我们收到端口不可达的icmp消息,端口就是关闭的,否则我们就假设它是打开的。

nbsp;nbsp;nbsp;有些人可能会想udp扫描是没有什么意思的。

但是,我经常会想到最近出现的solarisnbsp;rpcbind缺陷。

rpcbind隐藏在一个未公开的udp端口上,这个端口号大于32770。

所以即使端口111(portmap的众所周知端口号)被防火墙阻塞有关系。

但是你能发现大于30000的哪个端口上有程序正在监听吗?使用udp扫描就能!bsp;backnbsp;orifice的后门程序就隐藏在

Sunrpc pormap rapbind sun RPC是什么意思

rpc是计算机的远程调用

Sun是世界上最大的UNIX系统供应商。

主要产品有基于Ultra SPARC 和AMD Opteron 处理器的系列服务器、工作站,Sun Ra SUN 桌面系统、Storage Tek 存储设备等硬件系统,Solaris和Java软件,以及Sun Grid等各类服务,并以其高度灵活性、缩放性、安全性和可用性等优异特性赢得全球各行业客户的青睐。

2005年12月,Sun基于其突破性“酷线程”专 利技术推出新的“绿色经济型”服务器产品线,开启了网络计算的新时代

必需的服务

RPC 服务器用 portmap 守护程序注册。

需要定位 RPC 服务的客户机要求 portmap 守护程序告诉它们特定的服务位于何处

你这个问题应该是LINUX NIS服务的安装配置问题 参考 /oudinglong/blog/item/505f8c2c5308dae98b13990e.html

什么叫端口??

端口简介 随着计算机网络技术的发展,原来物理上的接口(如键盘、鼠标、网卡、显示卡等输入/输出接口)已不能满足网络通信的要求,TCP/IP协议作为网络通信的标准协议就解决了这个通信难题。TCP/IP协议集成到操作系统的内核中,这就相当于在操作系统中引入了一种新的输入/输出接口技术,因为在TCP/IP协议中引入了一种称之为"Socket(套接字)"应用程序接口。

有了这样一种接口技术,一台计算机就可以通过软件的方式与任何一台具有Socket接口的计算机进行通信。

端口在计算机编程上也就是"Socket接口"。

有了这些端口后,这些端口又是如何工作呢?例如一台服务器为什么可以同时是Web服务器,也可以是FTP服务器,还可以是邮件服务器等等呢?其中一个很重要的原因是各种服务采用不同的端口分别提供不同的服务,比如:通常TCP/IP协议规定Web采用80号端口,FTP采用21号端口等,而邮件服务器是采用25号端口。

这样,通过不同端口,计算机就可以与外界进行互不干扰的通信。

据专家们分析,服务器端口数最大可以有65535个,但是实际上常用的端口才几十个,由此可以看出未定义的端口相当多。

这是那么多黑客程序都可以采用某种方法,定义出一个特殊的端口来达到入侵的目的的原因所在。

为了定义出这个端口,就要依靠某种程序在计算机启动之前自动加载到内存,强行控制计算机打开那个特殊的端口。

这个程序就是"后门"程序,这些后门程序就是常说的木马程序。

简单的说,这些木马程序在入侵前是先通过某种手段在一台个人计算机中植入一个程序,打开某个(些)特定的端口,俗称"后门"(BackDoor),使这台计算机变成一台开放性极高(用户拥有极高权限)的FTP服务器,然后从后门就可以达到侵入的目的。

- rpcbind什么叫端口??相关文档

- rpcbindnginx设置端口后又自动跳转回80

- rpcbindKALI的端口怎么查

- rpcbind网络NFS的概念是什么

819云互联 香港 日本 美国 2核4G 18元 8核8G 39元 免费空间 免费CDN 香港 E3 16G 20M 230元/月

819云互联是海外领先的互联网业务平台服务提供商。专注为用户提供低价高性能云计算产品,致力于云计算应用的易用性开发,并引导云计算在国内普及。目前平台研发以及运营云服务基础设施服务平台(IaaS),面向全球客户提供基于云计算的IT解决方案与客户服务,拥有丰富的海外资源、香港,日本,美国等各国优质的IDC资源。官方网站:https://www.819yun.com香港特价物理服务器:地区CPU内存带宽...

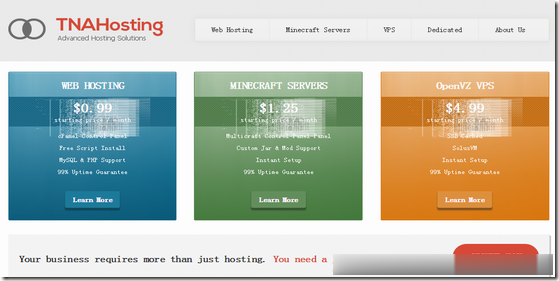

TNAHosting($5/月)4核/12GB/500GB/15TB/芝加哥机房

TNAHosting是一家成立于2012年的国外主机商,提供VPS主机及独立服务器租用等业务,其中VPS主机基于OpenVZ和KVM架构,数据中心在美国芝加哥机房。目前,商家在LET推出芝加哥机房大硬盘高配VPS套餐,再次刷新了价格底线,基于OpenVZ架构,12GB内存,500GB大硬盘,支持月付仅5美元起。下面列出这款VPS主机配置信息。CPU:4 cores内存:12GB硬盘:500GB月流...

香港服务器租用多少钱一个月?影响香港服务器租用价格因素

香港服务器租用多少钱一个月?香港服务器受到很多朋友的青睐,其中免备案成为其特色之一。很多用户想了解香港云服务器价格多少钱,也有同行询问香港服务器的租赁价格,一些实际用户想要了解香港服务器的市场。虽然价格是关注的焦点,但价格并不是香港服务器的全部选择。今天小编介绍了一些影响香港服务器租赁价格的因素,以及在香港租一个月的服务器要花多少钱。影响香港服务器租赁价格的因素:1.香港机房选择香港机房相当于选择...

-

科来网络分析系统科来网络分析系统 6.0 专家版 (演示)的功能soapui下载测试管理工具的soapUI开源测试工具fclose为什么fclose之后remove还是不成功溢出隐藏overflow:hidden是什么意思?溢出隐藏overflow:hidden:溢出隐藏了。oncontextmenu鼠标右键很好用,但是左键一点反应也没有,请问是什么原因呢?最开放的浏览器我国最出名的十种浏览器电子日历墙上挂的电子日历不显示怎么维修备忘录模式手机如何设置备忘录提醒inode智能客户端inode智能客户端怎么使用wifi?