网关欺骗我的电脑老是遭受网关欺骗,这是什么意思呀,目的何在

恶意的网关欺骗是什么意思?要怎么做才行呢?

一.什么是ARP协议? ARP协议是“Address Resolution Protocol”(地址解析协议)的缩写。在局域网中,网络中实际传输的是“帧”,帧里面是有目标主机的MAC地址的。

在以太网中,一个主机要和另一个主机进行直接通信,必须要知道目标主机的MAC地址。

但这个目标MAC地址是如何获得的呢?它就是通过地址解析协议获得的。

所谓“地址解析”就是主机在发送帧前将目标IP地址转换成目标MAC地址的过程。

ARP协议的基本功能就是通过目标设备的IP地址,查询目标设备的MAC地址,以保证通信的顺利进行。

所以说从某种意义上讲ARP协议是工作在更低于IP协议的协议层。

这也是为什么ARP欺骗更能够让人在神不知鬼不觉的情况下出现网络故障,他的危害更加隐蔽。

二.ARP欺骗的原理: 首先我们可以肯定一点的就是发送ARP欺骗包是通过一个恶毒的程序自动发送的,正常的TCP/IP网络是不会有这样的错误包发送的,而人工发送又比较麻烦。

也就是说当黑客没有运行这个恶毒程序的话,网络上通信应该是一切正常的,保留在各个连接网络计算机上的ARP缓存表也应该是正确的,只有程序启动开始发送错误ARP信息以及ARP欺骗包时才会让某些计算机访问网络出现问题。

接下来我们来阐述下ARP欺骗的原理。

第一步:假设这样一个网络,一个Hub或交换机连接了3台机器,依次是计算机A,B,C。

A的地址为:IP:192.168.1.1 MAC: AA-AA-AA-AA-AA-AA B的地址为:IP:192.168.1.2 MAC: BB-BB-BB-BB-BB-BB C的地址为:IP:192.168.1.3 MAC: CC-CC-CC-CC-CC-CC 第二步:正常情况下在A计算机上运行ARP -A查询ARP缓存表应该出现如下信息。

Interface: 192.168.1.1 on Interface 0x1000003 Address Physical Address Type 192.168.1.3 CC-CC-CC-CC-CC-CC dynamic 第三步:在计算机B上运行ARP欺骗程序,来发送ARP欺骗包。

B向A发送一个自己伪造的ARP应答,而这个应答中的数据为发送方IP地址是192.168.10.3(C的IP地址),MAC地址是DD-DD-DD-DD-DD-DD(C的MAC地址本来应该是CC-CC-CC-CC-CC-CC,这里被伪造了)。

当A接收到B伪造的ARP应答,就会更新本地的ARP缓存(A可不知道被伪造了)。

而且A不知道其实是从B发送过来的,A这里只有192.168.10.3(C的IP地址)和无效的DD-DD-DD-DD-DD-DD mac地址。

第四步:欺骗完毕我们在A计算机上运行ARP -A来查询ARP缓存信息。

你会发现原来正确的信息现在已经出现了错误。

Interface: 192.168.1.1 on Interface 0x1000003 Address Physical Address Type 192.168.1.3 DD-DD-DD-DD-DD-DD dynamic 从上面的介绍我们可以清楚的明白原来网络中传输数据包最后都是要根据MAC地址信息的,也就是说虽然我们日常通讯都是通过IP地址,但是最后还是需要通过ARP协议进行地址转换,将IP地址变为MAC地址。

而上面例子中在计算机A上的关于计算机C的MAC地址已经错误了,所以即使以后从A计算机访问C计算机这个192.168.1.3这个地址也会被ARP协议错误的解析成MAC地址为DD-DD-DD-DD-DD-DD的。

问题也会随着ARP欺骗包针对网关而变本加厉,当局域网中一台机器,反复向其他机器,特别是向网关,发送这样无效假冒的ARP应答信息包时,严重的网络堵塞就会开始。

由于网关MAC地址错误,所以从网络中计算机发来的数据无法正常发到网关,自然无法正常上网。

这就造成了无法访问外网的问题,另外由于很多时候网关还控制着我们的局域网LAN上网,所以这时我们的LAN访问也就出现问题了。

三.ARP欺骗的危害: 前面也提到了ARP欺骗可以造成内部网络的混乱,让某些被欺骗的计算机无法正常访问内外网,让网关无法和客户端正常通信。

实际上他的危害还不仅仅如此,一般来说IP地址的冲突我们可以通过多种方法和手段来避免,而ARP协议工作在更低层,隐蔽性更高。

系统并不会判断ARP缓存的正确与否,无法像IP地址冲突那样给出提示。

而且很多黑客工具例如网络剪刀手等,可以随时发送ARP欺骗数据包和ARP恢复数据包,这样就可以实现在一台普通计算机上通过发送ARP数据包的方法来控制网络中任何一台计算机的上网与否,甚至还可以直接对网关进行攻击,让所有连接网络的计算机都无法正常上网。

这点在以前是不可能的,因为普通计算机没有管理权限来控制网关,而现在却成为可能,所以说ARP欺骗的危害是巨大的,而且非常难对付,非法用户和恶意用户可以随时发送ARP欺骗和恢复数据包,这样就增加了网络管理员查找真凶的难度。

那么难道就没有办法来阻止ARP欺骗问题的发生吗? 四.防范措施 正常情况下,用arp -a 命令只会看到网关信息,如: C:Documents and SettingsAdministrator>arp -a Interface: 172.16.102.155 on Interface 0x1000003 Address Physical Address Type 172.16.102.1 00-0a-f3-6d-33-fc dynamic 如果网关ip被别的计算机伪装,MAC地址就不是正常网关的MAC地址,此时你的计 算机就不能正常上网。

C:Documents and SettingsAdministrator>arp -a Interface: 172.16.102.155 on Interface 0x1000003 Address Physical Address Type 172.16.102.1 00-0c-f1-e9-20-20 dynamic(注意这里的MAC已变了) 172.16.102.145 00-15-60-0c-83-f4 dynamic 172.16.102.99 00-02-55-a6-79-03 dynamic 建议用户采用双向绑定的方法解决并且防止ARP欺骗。

1、首先,获得网关的MAC地址。

(在正常时,从上面可以看出172.16.102.1的MAC 地址是 00-0a-f3-6d-33-fc 。

建议大家把自己网段网关的MAC地址记下来,免得在 出现问题时不知道本网段网关的MAC地址) 2、然后在DOS命令下执行以下两条命令: 1)先删除现有的MAC-->IP对应表:arp -d 2)设置静态的网关MAC-->IP对应表 : arp -s 网关ip 网关MAC 如:arp -s 172.16.102.1 00-0a-f3-6d-33-fc 执行后的的情况如下: C:Documents and SettingsAdministrator>arp -a Interface: 172.16.102.155 on Interface 0x1000003 Address Physical Address Type 172.16.102.1 00-0a-f3-6d-33-fc static (注意这里已变成 静态的) 为了省事,你还可以编写一个批处理文件rarp.bat,让计算机每次启动时就执行一 次,内容如下: @echo off arp -d arp -s 本网段网关ip 网关MAC 将文件中的网关IP地址和MAC地址更改为您自己的网关IP地址和MAC地址即可。

将这个批处理软件拖到“windows--开始--程序--启动”中。

网关欺骗怎么办啊 受罪啊。。。。

我学校局域网,也常遇到这问题。用ARP防火墙(AntiARP)吧,这个比较好,我一直用。

/ 在给你说个方法,就是改你电脑的物理地址。

本地连接——》属性——》配置——》高级——》物理地址(有的是英文的)——》选择“值”这一项——》输入12个十六进制数(0—f)——》确定——》重启电脑

我的电脑老是遭受网关欺骗,这是什么意思呀,目的何在

你的局域网内的电脑中了ARP木马,网关欺骗,经常丢包,网关欺骗就像一个无底洞,数据进去了就出不来,导致无法上网

解决方案:扫描你的电脑和局域网中的电脑,清除ARP木马,追踪攻击源IP,扫描那台IP的木马.

——————————————————

地址解析协议(Address Resolution Protocol,ARP,通过遵循该协议,只要我们知道了某台机器的IP地址,即可以知道其物理地址。

在TCP/IP网络环境下,每个主机都分配了一个32位的IP地址,这种互联网地址是在网际范围标识主机的一种逻辑地址。

为了让报文在物理网路上传送,必须知道对方目的主机的物理地址。

这样就存在把IP地址变换成物理地址的地址转换问题。

以以太网环境为例,为了正确地向目的主机传送报文,必须把目的主机的32位IP地址转换成为48位以太网的地址。

这就需要在互连层有一组服务将IP地址转换为相应物理地址,这组协议就是ARP协议。

上述提示可以肯定的是192.168.1.1服务器那端发击了arp抓包数据,导致你上不了网,正因为有360卫士的ARP防火墙进行拦截,才让你网速恢复正常。

所以可以推断,对方使用了arp攻击软件,想控制你的网速,(比如p2p终结者就是一款限速软件)当然你开启了arp防火墙,它的攻击也就无效了。

你可以选择“自动拦截此类攻击”, 不必理会。

- 网关欺骗我的电脑老是遭受网关欺骗,这是什么意思呀,目的何在相关文档

- 网关欺骗什么是网关欺骗?

- 网关欺骗网关欺骗是什么?

- 网关欺骗什么是网关欺骗?怎么有效的预防网关欺骗?

- 网关欺骗网关欺骗攻击

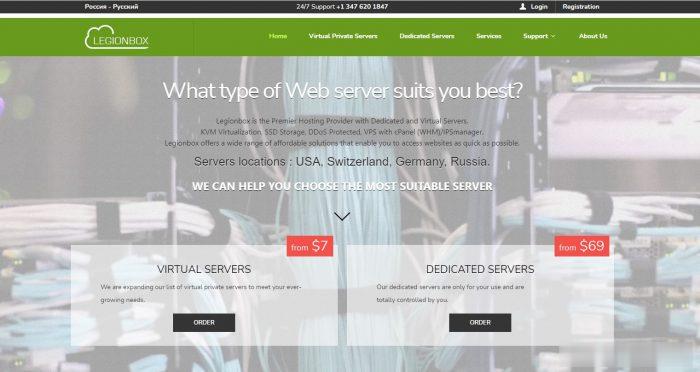

legionbox:美国、德国和瑞士独立服务器,E5/16GB/1Gbps月流量10TB起/$69/月起

legionbox怎么样?legionbox是一家来自于澳大利亚的主机销售商,成立时间在2014年,属于比较老牌商家。主要提供VPS和独立服务器产品,数据中心包括美国洛杉矶、瑞士、德国和俄罗斯。其中VPS采用KVM和Xen架构虚拟技术,硬盘分机械硬盘和固态硬盘,系统支持Windows。当前商家有几款大硬盘的独立服务器,可选美国、德国和瑞士机房,有兴趣的可以看一下,付款方式有PAYPAL、BTC等。...

Hostodo:4款便宜美国vps七折优惠低至$13/年;NVMe阵列1Gbps带宽,免费DirectAdmin授权

hostodo怎么样?快到了7月4日美国独立日,hostodo现在推出了VPS大促销活动,提供4款Hostodo美国独立日活动便宜VPS,相当于7折,低至$13/年,续费同价。Hostodo美国独立日活动结束时间不定,活动机售完即止。Hostodo商家支持加密数字货币、信用卡、PayPal、支付宝、银联等付款。Hostodo美国独立日活动VPS基于KVM虚拟,NVMe阵列,1Gbps带宽,自带一个...

数脉科技:六月优惠促销,免备案香港物理服务器,E3-1230v2处理器16G内存,350元/月

数脉科技六月优惠促销发布了!数脉科技对香港自营机房的香港服务器进行超低价促销,可选择30M、50M、100Mbps的优质bgp网络。更大带宽可在选购时选择同样享受优惠,目前仅提供HKBGP、阿里云产品,香港CN2、产品优惠码续费有效,仅限新购,每个客户可使用于一个订单。新客户可以立减400元,或者选择对应的机器用相应的优惠码,有需要的朋友可以尝试一下。点击进入:数脉科技官方网站地址数脉科技是一家成...

-

知识分享平台知识付费平台有哪些?知识分享平台关于分享职场技能的知识付费平台,大家有什么好推荐的吗?知识分享平台全国知识共享的平台有哪些?y码S`M`XXL`L`XL身高体重分别是多少?oa办公系统下载OA在哪里下载?awv请问awv是什么样的格式啊?印度尼西亚国家代码手机上的国家代码是什么鄂n鄂N的车牌是那里的?云计划云计划创富平台有谁了解啊 是骗人的吗?微软操作系统下载微软原版xp系统下载网址是哪个啊?有没有免费就可以下载的?