证书ldap服务器

ldap服务器 时间:2021-04-05 阅读:()

收稿日期:2003-05-19;修返日期:2003-09-26基金项目:国家"863"计划基金资助项目(2001AA141120)应用于Web访问控制的PMI的一种构建方案*蒋亚丽1,石峰2(1.

山东大学网络信息安全研究所,山东济南250100;2.

济南得安科技有限公司,山东济南250100)摘要:随着电子商务和电子政务在我国的发展,网络日益显示出其无可替代的地位和作用,身份识别及授权访问问题也日益显著.

在这种情况下,在PKI的基础上,发展起来了一种新的信息安全基础设施———权限管理基础设施PMI.

简要介绍了PMI的功能及其基本构架,详细论述了一种应用于网络的基于角色访问的PMI权限系统RBAC/Web系统的设计方案,并对RBAC/Web系统的安全性进行了进一步的分析.

关键词:权限管理基础设施(PMI);AA;AC;RBAC中图法分类号:TP393.

08文献标识码:A文章编号:1001-3695(2004)08-0102-03ADesignSchemeofPMIAppliedinWebAccessControlJIANGYa-li1,SHIFeng2(1.

InstituteofNetwork&InformationSecurity,ShandongUniversity,JinanShandong250100,China;2.

JinanDatechCorporation,JinanShandong250100,China)Abstract:WiththedevelopmentofE-businessandE-governmentinourcountry,thereisnothingthatcantakeplaceofthestatusandeffectofthenetwork.

Atthesametime,tosolvethenewproblemofidentityauthenticationandprivilegecontrolbe-comemoreandmoreimportant.

Underthiscondition,asanewkindofinformationsecurityinfrastructure,PrivilegeManagementInfrastructure(PMI)isdeveloped.

ThefunctionandframeworkofPMIisintroduced.

OnedesignschemeofPMIsystemRBAC/Webwhichisappliedinrole-basedaccesscontrolinWebisdescribedindetail.

Furthermore,thesecurityoftheRBAC/Websystemisanalyzed.

Keywords:PMI(PrivilegeManagementInfrastructure);AA;AC;RBAC随着PKI设施的不断完善,电子商务和电子政务中的身份识别问题已经基本解决,但是用户身份识别之后的访问权限的管理却日益成为网络管理中新的核心问题.

尤其是在电子政务的应用中,这个问题尤为明显.

目前大型网络系统管理员大都通过安全控制列表(AccessControlList,ACL)为每个用户制定其权限,大大增加了网络管理的复杂性和费用.

在这种情况下就出现了一种新的安全基础设施,即在PKI基础上发展起来的权限管理基础设施PMI.

1PMI权限管理基础设施PMI是信息安全基础设施的一个重要组成部分,其目标是向用户和应用程序提供授权管理服务,提供用户身份到应用授权的映射功能,提供与实际应用处理模式相对应的、与具体应用系统开发和管理无关的授权和访问控制机制,简化具体应用系统的开发与维护.

PMI以资源管理为核心,对资源的访问控制权统一交由授权机构统一进行处理,即由资源的所有者来进行访问控制.

基于PMI的集中授权系统采用基于属性证书的授权模式,向应用系统提供与应用相关的授权服务管理,提供用户身份到应用授权的映射功能.

同公钥基础设施PKI相比,两者主要区别和联系在于:(1)PKI证明用户是谁,将用户的信息和公钥保存到公钥证书(PKC)中;而PMI则是用于证明用户有什么权限,能做什么,并将用户的信息及权限保存在属性证书(AttributeCertifi-cate,AC)相应的属性中.

(2)权限管理基础设施PMI需要公钥基础设施PKI为其提供身份认证.

(3)PMI在体系上可分为三级,分别是权威源SOA(SourceofAuthority)、属性权威AA(AttributeAthority)中心和属性权威代理点,这三级分别类似于PKI中的根CA、CA中心和RA的功能.

与PKI体系一样,在实际应用中这种分级体系需要灵活配置,可以是三级、二级或一级.

表1列出了PKI和PMI的相关实体的对应比较.

表1PKI和PMI实体对照概念PKI实体PMI实体证书公钥证书(PKC)属性证书(AC)证书签发者认证权威(CA)属性权威(AA)证书用户主体(Subject)持有者(Holder)证书捆绑主体名称和公钥持有者名称和权限属性撤销证书撤销列表(CRL)属性证书撤销列表(ACRL)信任源根CA权威源(SOA)下级权威子CA属性权威(AA)属性证书AC使用属性来表示用户的角色,AC包含公钥序列号,所以一个公钥证书PKC可以对应多个AC;另外还包含证书所有人ID、发行证书ID、签名算法、有效期、各种属性等信息.

AC具有如下特点:独立的发行机构;基于属性的,而不是基于用户的访问控制;时效短;本地发放、远程使用.

属性证书的有效期很短,到了有效期的时限,证书将会自动失效,从·201·计算机应用研究2004年而避免了公钥证书在撤销时的种种弊端.

PMI系统可以生成满足不同需要的属性证书,并提供相应的权限验证系统.

PMI系统上的具体应用包括:(1)基于角色的访问控制系统.

该系统使用角色属性,解决网上的访问权限问题.

(2)时间戳服务系统.

能够提供时间戳服务,解决网上的不可重用问题.

(3)网上的收费系统.

使用收费实体属性解决网上的收费问题.

(4)安全交易的分级审查系统.

使用安全访问级别属性,解决网上电子交易的分级审查问题.

下面给出一种用于网上基于角色的访问控制(Role-BasedAccessControl,RBAC)的PMI构建方案,后面称之为RBAC/Web系统.

2RBAC/Web系统RBAC/Web系统主要用于解决Web上资源访问的权限管理问题,该系统使用属性证书来表示用户的角色,使用策略证书来管理角色的权限,系统能够有效地解决网上的信任和访问权限问题,降低网络管理开销,提高管理的效率.

2.

1系统功能结构从功能上来看,RBAC/Web系统由五个子系统(图1)组成,分别是客户端代理、属性证书权威中心(AA)、验证服务器、角色和权限及策略管理中心(管理中心)以及LDAP服务器(数据中心).

其中属性证书中心AA、管理中心、LDAP服务器构成了基于角色的PMI的基本框架.

为了使这种PMI体系在Web中得以运用,在客户端和WWW服务器之间加入了客户端代理和验证服务器.

用户使用客户端代理,通过SSL安全通道访问服务器;服务器前端的验证服务器将取出用户的属性证书和系统的策略证书,最终决定是否让用户得到申请的资源.

图1RBAC/Web系统功能结构图(1)属性证书权威中心AA属性证书权威中心是一个属性证书的颁发机构.

属性证书权威中心负责为合法用户生成属性证书,为管理中心生成策略证书,并将它们发布到数据中心.

其具体功能如下:①生成策略证书.

接受管理中心的策略证书请求,并把生成的策略证书发布到LDAP服务器.

策略证书的格式和属性证书一致.

②接受客户端的属性证书申请.

根据策略证书中的主题策略决定用户AC中的角色,生成属性证书并发布到LDAP服务器.

③生成管理员属性证书.

管理员可以使用该属性证书进行远程管理.

④注销用户的属性证书.

⑤更新用户的属性证书.

⑥生成属性证书注销链.

⑦提供属性证书的解码、验证API.

应用程序可以使用这些接口分析用户属性证书,获得其角色,并验证用户访问指定资源的权限.

⑧审计和日志功能.

(2)角色、权限及策略管理中心(管理中心)管理中心负责管理系统所需要的策略,包括Subject策略、角色策略、角色分配策略、Target策略、Action策略、权限访问策略,管理员还可以查询这些策略.

其具体功能如下:①增加Subject.

修改Subject策略.

②删除Subject.

终止此Subject的角色分配,同时通知AA将该Subject所有用户的AC注销,修改Subject策略和角色分配策略.

③修改Subject.

通知AA注销被排除在Subject外的用户AC,并修改Subject策略.

④增加角色并添加该角色的继承和约束关系,修改角色策略.

⑤删除角色.

由于删除角色将会使从该角色继承的所有角色都被删除,所以只能删除没有继承角色的角色.

同时删除该角色所有的约束关系和访问权限,修改角色策略和权限访问策略.

⑥角色分配的管理.

修改角色分配策略.

⑦增加Target.

Target策略将被修改.

⑧删除Target.

作用在该Target上的权限访问将被终止,Target策略和权限访问策略也将被修改.

⑨修改Target.

包括增加或删除Target的Target,修改Target策略.

⑩增加Action.

Action策略将被修改.

瑏瑡删除Action.

只能删除权限访问策略中没有使用的Ac-tion,Action策略将被修改.

瑏瑢权限访问的管理.

修改权限访问策略,任何策略改变后,都要通知AA重新生成权限策略证书.

(3)数据中心用LDAP服务器来存储用户的权限相关信息,包括用户身份信息、属性证书、策略证书等.

用户角色分配、角色的权限分配使用策略证书进行管理.

LDAP服务器和身份验证服务器、AA、管理中心在同一个局域网内,可以使用授权访问的方式来保证LDAP上用户信息的安全性,也可以使用SSL安全通道来增加LDAP上秘密数据的安全强度.

(4)客户端代理它包括两个主要功能:①实现安全代理的功能,代理客户端的网上资源访问请求;②提供PMI系统与用户的交互界面,包括用户身份提交、属性证书申请界面.

其具体功能如下:①客户端代理配置功能.

使得用户可以配置自己的身份信息.

②代理客户端请求.

在代理请求的过程中向验证服务器提供自己的身份信息,并建立与验证服务器之间安全的SSL通道.

③属性证书申请功能.

通过SSL安全通道将用户信息传送给AA,向AA申请AC.

④接收来自验证服务器的响应.

如果是拒绝请求响应则发送越权请求通知给浏览器;否则将请求到的信息发送给浏览器.

·301·第8期蒋亚丽等:应用于Web访问控制的PMI的一种构建方案客户端客户端代理客户请求应答验证服务器WWW服务器属性证书中心AA申请ACLDAP服务器查询用户权限管理中心发布AC和PAC生成PAC查询PAC⑤日志功能.

(5)验证服务器验证服务器是一个网上服务器的代理,它对来自客户端的请求进行身份验证,对于通过身份验证的请求,验证服务器将根据用户的角色和服务器访问的策略证书决定是否向用户提供服务.

验证服务器作为Web服务器的代理,是唯一能直接与Web服务器进行通信的系统,它接收并处理客户端发来的所有请求.

其主要功能有:①验证用户身份.

与客户端代理进行SSL通信的过程中验证用户身份,如果验证失败则拒绝客户的请求.

②解析用户在系统中的角色.

用户身份验证成功后,则根据用户名从LDAP服务器上检索客户的属性证书,从中解析出用户的授权角色.

③判断用户对资源访问的权限.

解析用户的操作,得到用户申请的资源,根据用户拥有的角色和系统的策略证书,判断客户端是否有权对申请的资源进行操作.

用户的角色信息可以通过SSL的Session保存.

这里的策略证书可以保存到本机,但是要求实时更新;可以采用管理中心主动通知验证服务器的方式,验证服务器一旦得到策略更新的通知,就去查询并下载LDAP服务器中新的策略证书.

④处理客户请求.

如果客户有权进行所请求的操作,验证服务器把请求转发给后台WWW服务器,并转发服务器的处理结果;否则将丢弃客户请求,并返回错误信息.

⑤SSL配置功能.

主要是对服务器端SSL证书和私钥进行设置.

⑥日志功能和审计功能.

2.

2系统处理流程RBAC/Web系统的处理流程包括PMI中的数据业务处理以及用户根据访问权限的访问系统的处理.

只有建立了PMI体系,才可以在其基础上进行Web的授权访问.

但是所有这些流程能够进行的前提是:公钥证书系统已经建立,用户和服务器端都已经有了公钥证书.

(1)PMI业务处理流程①管理中心制定用户角色策略,并向AA发出生成策略证书的申请;②AA根据管理中心的请求生成策略证书PAC,并将其发布到数据中心(LDAP服务器);③系统用户通过客户端代理向AA申请属性证书,在此过程中客户端代理和AA之间建立SSL通道,以保证信息的安全性;④AA根据用户的请求,首先从策略证书中的策略主题中获得用户在系统中的角色,然后生成包含此角色信息的属性证书AC,并将其发布到数据中心.

如果包含用户角色的策略已经存在并且不需要改动,流程就可以从③开始.

至此系统中用户进行基于角色的控制访问的前提条件已经具备,即PMI体系已基本形成.

流程图如图2所示.

(2)基于角色的用户访问请求处理流程这个处理流程的前提是用户AC已经存在;若不存在,则先通过客户端代理向AA申请AC.

①用户通过浏览器向客户端代理发送WWW服务请求;②客户端代理处理客户请求,将客户信息通过SSL通道转发给验证服务器;③验证服务器验证用户身份,然后根据用户的身份去查询LDAP服务器;④LDAP服务器返回查询结果;⑤验证获得LDAP服务器返回的用户AC,从而获得AC中的用户在系统中的角色信息,然后根据用户的角色信息以及系统策略信息决定用户对WWW服务的访问权限,权限符合的向WWW服务器发送相应的请求,否则返回越权错误信息给客户端代理;⑥WWW服务器处理验证服务器的请求,并返回响应结果;⑦验证服务器将响应结果返回给客户端代理;⑧客户端代理将WWW服务的响应结果转发给客户端浏览器.

用户访问系统流程图如图3所示.

2.

3系统安全性分析(1)在用户向AA发送AC请求的时候,需要确保信息的完整性和保密性,在此系统中采取了SSL通信的方式,保证了信息的安全性.

(2)客户端代理和验证服务器之间的通信也需要防止中途消息被窜改,尤其是要确保客户端用户的身份信息的完整性,而系统中采取的SSL通信则能够做到这两点.

(3)另外对于LDAP服务器(数据中心)的访问,由于验证服务器和AA都可以进行SSL配置,所以除了采用口令这种弱认证方式外,还可以采用SSL安全通信方式.

3结束语基于PKI的PMI系统为电子政务系统构建了一个严密的安全体系,充分保证了敏感资源访问的可控性与可审计性.

PKI,PMI和VPN是电子政务安全的技术基石,在这三种核心技术的基础上,综合采用其他的安全手段和安全管理措施,才能够为电子政务提供一个可信、保密、稳定的业务环境.

参考文献:[1]FC3281,AnInternetAttributeCertificateProfileforAuthorization[S].

[2]arkJS,SandhuR,AhnG.

Role-BasedAccessControlontheWeb[J].

ACMTransactionsonInformationandSystemsSecurity,2001,4(1):37-71.

[3]avidWChadwick.

PrivilegeManagementInfrastructure[Z].

[4]KI技术向何处走[EB/OL].

http://www.

ahca.

org.

cn/news/2002103103.

htm.

作者简介:蒋亚丽(1976-),女,助教,硕士,主要研究方向为信息与网络安全;石峰(1975-),男,软件工程师,主要研究方向为网络安全.

·401·计算机应用研究2004年管理中心客户端代理用户属性证书中心LDAP服务器淤盂于榆浏览器用户客户端代理淤余于舆盂榆虞愚验证服务器管理中心策略更新LDAP服务器WWW服务器图2PMI处理流程图3用户访问控制处理流程图

山东大学网络信息安全研究所,山东济南250100;2.

济南得安科技有限公司,山东济南250100)摘要:随着电子商务和电子政务在我国的发展,网络日益显示出其无可替代的地位和作用,身份识别及授权访问问题也日益显著.

在这种情况下,在PKI的基础上,发展起来了一种新的信息安全基础设施———权限管理基础设施PMI.

简要介绍了PMI的功能及其基本构架,详细论述了一种应用于网络的基于角色访问的PMI权限系统RBAC/Web系统的设计方案,并对RBAC/Web系统的安全性进行了进一步的分析.

关键词:权限管理基础设施(PMI);AA;AC;RBAC中图法分类号:TP393.

08文献标识码:A文章编号:1001-3695(2004)08-0102-03ADesignSchemeofPMIAppliedinWebAccessControlJIANGYa-li1,SHIFeng2(1.

InstituteofNetwork&InformationSecurity,ShandongUniversity,JinanShandong250100,China;2.

JinanDatechCorporation,JinanShandong250100,China)Abstract:WiththedevelopmentofE-businessandE-governmentinourcountry,thereisnothingthatcantakeplaceofthestatusandeffectofthenetwork.

Atthesametime,tosolvethenewproblemofidentityauthenticationandprivilegecontrolbe-comemoreandmoreimportant.

Underthiscondition,asanewkindofinformationsecurityinfrastructure,PrivilegeManagementInfrastructure(PMI)isdeveloped.

ThefunctionandframeworkofPMIisintroduced.

OnedesignschemeofPMIsystemRBAC/Webwhichisappliedinrole-basedaccesscontrolinWebisdescribedindetail.

Furthermore,thesecurityoftheRBAC/Websystemisanalyzed.

Keywords:PMI(PrivilegeManagementInfrastructure);AA;AC;RBAC随着PKI设施的不断完善,电子商务和电子政务中的身份识别问题已经基本解决,但是用户身份识别之后的访问权限的管理却日益成为网络管理中新的核心问题.

尤其是在电子政务的应用中,这个问题尤为明显.

目前大型网络系统管理员大都通过安全控制列表(AccessControlList,ACL)为每个用户制定其权限,大大增加了网络管理的复杂性和费用.

在这种情况下就出现了一种新的安全基础设施,即在PKI基础上发展起来的权限管理基础设施PMI.

1PMI权限管理基础设施PMI是信息安全基础设施的一个重要组成部分,其目标是向用户和应用程序提供授权管理服务,提供用户身份到应用授权的映射功能,提供与实际应用处理模式相对应的、与具体应用系统开发和管理无关的授权和访问控制机制,简化具体应用系统的开发与维护.

PMI以资源管理为核心,对资源的访问控制权统一交由授权机构统一进行处理,即由资源的所有者来进行访问控制.

基于PMI的集中授权系统采用基于属性证书的授权模式,向应用系统提供与应用相关的授权服务管理,提供用户身份到应用授权的映射功能.

同公钥基础设施PKI相比,两者主要区别和联系在于:(1)PKI证明用户是谁,将用户的信息和公钥保存到公钥证书(PKC)中;而PMI则是用于证明用户有什么权限,能做什么,并将用户的信息及权限保存在属性证书(AttributeCertifi-cate,AC)相应的属性中.

(2)权限管理基础设施PMI需要公钥基础设施PKI为其提供身份认证.

(3)PMI在体系上可分为三级,分别是权威源SOA(SourceofAuthority)、属性权威AA(AttributeAthority)中心和属性权威代理点,这三级分别类似于PKI中的根CA、CA中心和RA的功能.

与PKI体系一样,在实际应用中这种分级体系需要灵活配置,可以是三级、二级或一级.

表1列出了PKI和PMI的相关实体的对应比较.

表1PKI和PMI实体对照概念PKI实体PMI实体证书公钥证书(PKC)属性证书(AC)证书签发者认证权威(CA)属性权威(AA)证书用户主体(Subject)持有者(Holder)证书捆绑主体名称和公钥持有者名称和权限属性撤销证书撤销列表(CRL)属性证书撤销列表(ACRL)信任源根CA权威源(SOA)下级权威子CA属性权威(AA)属性证书AC使用属性来表示用户的角色,AC包含公钥序列号,所以一个公钥证书PKC可以对应多个AC;另外还包含证书所有人ID、发行证书ID、签名算法、有效期、各种属性等信息.

AC具有如下特点:独立的发行机构;基于属性的,而不是基于用户的访问控制;时效短;本地发放、远程使用.

属性证书的有效期很短,到了有效期的时限,证书将会自动失效,从·201·计算机应用研究2004年而避免了公钥证书在撤销时的种种弊端.

PMI系统可以生成满足不同需要的属性证书,并提供相应的权限验证系统.

PMI系统上的具体应用包括:(1)基于角色的访问控制系统.

该系统使用角色属性,解决网上的访问权限问题.

(2)时间戳服务系统.

能够提供时间戳服务,解决网上的不可重用问题.

(3)网上的收费系统.

使用收费实体属性解决网上的收费问题.

(4)安全交易的分级审查系统.

使用安全访问级别属性,解决网上电子交易的分级审查问题.

下面给出一种用于网上基于角色的访问控制(Role-BasedAccessControl,RBAC)的PMI构建方案,后面称之为RBAC/Web系统.

2RBAC/Web系统RBAC/Web系统主要用于解决Web上资源访问的权限管理问题,该系统使用属性证书来表示用户的角色,使用策略证书来管理角色的权限,系统能够有效地解决网上的信任和访问权限问题,降低网络管理开销,提高管理的效率.

2.

1系统功能结构从功能上来看,RBAC/Web系统由五个子系统(图1)组成,分别是客户端代理、属性证书权威中心(AA)、验证服务器、角色和权限及策略管理中心(管理中心)以及LDAP服务器(数据中心).

其中属性证书中心AA、管理中心、LDAP服务器构成了基于角色的PMI的基本框架.

为了使这种PMI体系在Web中得以运用,在客户端和WWW服务器之间加入了客户端代理和验证服务器.

用户使用客户端代理,通过SSL安全通道访问服务器;服务器前端的验证服务器将取出用户的属性证书和系统的策略证书,最终决定是否让用户得到申请的资源.

图1RBAC/Web系统功能结构图(1)属性证书权威中心AA属性证书权威中心是一个属性证书的颁发机构.

属性证书权威中心负责为合法用户生成属性证书,为管理中心生成策略证书,并将它们发布到数据中心.

其具体功能如下:①生成策略证书.

接受管理中心的策略证书请求,并把生成的策略证书发布到LDAP服务器.

策略证书的格式和属性证书一致.

②接受客户端的属性证书申请.

根据策略证书中的主题策略决定用户AC中的角色,生成属性证书并发布到LDAP服务器.

③生成管理员属性证书.

管理员可以使用该属性证书进行远程管理.

④注销用户的属性证书.

⑤更新用户的属性证书.

⑥生成属性证书注销链.

⑦提供属性证书的解码、验证API.

应用程序可以使用这些接口分析用户属性证书,获得其角色,并验证用户访问指定资源的权限.

⑧审计和日志功能.

(2)角色、权限及策略管理中心(管理中心)管理中心负责管理系统所需要的策略,包括Subject策略、角色策略、角色分配策略、Target策略、Action策略、权限访问策略,管理员还可以查询这些策略.

其具体功能如下:①增加Subject.

修改Subject策略.

②删除Subject.

终止此Subject的角色分配,同时通知AA将该Subject所有用户的AC注销,修改Subject策略和角色分配策略.

③修改Subject.

通知AA注销被排除在Subject外的用户AC,并修改Subject策略.

④增加角色并添加该角色的继承和约束关系,修改角色策略.

⑤删除角色.

由于删除角色将会使从该角色继承的所有角色都被删除,所以只能删除没有继承角色的角色.

同时删除该角色所有的约束关系和访问权限,修改角色策略和权限访问策略.

⑥角色分配的管理.

修改角色分配策略.

⑦增加Target.

Target策略将被修改.

⑧删除Target.

作用在该Target上的权限访问将被终止,Target策略和权限访问策略也将被修改.

⑨修改Target.

包括增加或删除Target的Target,修改Target策略.

⑩增加Action.

Action策略将被修改.

瑏瑡删除Action.

只能删除权限访问策略中没有使用的Ac-tion,Action策略将被修改.

瑏瑢权限访问的管理.

修改权限访问策略,任何策略改变后,都要通知AA重新生成权限策略证书.

(3)数据中心用LDAP服务器来存储用户的权限相关信息,包括用户身份信息、属性证书、策略证书等.

用户角色分配、角色的权限分配使用策略证书进行管理.

LDAP服务器和身份验证服务器、AA、管理中心在同一个局域网内,可以使用授权访问的方式来保证LDAP上用户信息的安全性,也可以使用SSL安全通道来增加LDAP上秘密数据的安全强度.

(4)客户端代理它包括两个主要功能:①实现安全代理的功能,代理客户端的网上资源访问请求;②提供PMI系统与用户的交互界面,包括用户身份提交、属性证书申请界面.

其具体功能如下:①客户端代理配置功能.

使得用户可以配置自己的身份信息.

②代理客户端请求.

在代理请求的过程中向验证服务器提供自己的身份信息,并建立与验证服务器之间安全的SSL通道.

③属性证书申请功能.

通过SSL安全通道将用户信息传送给AA,向AA申请AC.

④接收来自验证服务器的响应.

如果是拒绝请求响应则发送越权请求通知给浏览器;否则将请求到的信息发送给浏览器.

·301·第8期蒋亚丽等:应用于Web访问控制的PMI的一种构建方案客户端客户端代理客户请求应答验证服务器WWW服务器属性证书中心AA申请ACLDAP服务器查询用户权限管理中心发布AC和PAC生成PAC查询PAC⑤日志功能.

(5)验证服务器验证服务器是一个网上服务器的代理,它对来自客户端的请求进行身份验证,对于通过身份验证的请求,验证服务器将根据用户的角色和服务器访问的策略证书决定是否向用户提供服务.

验证服务器作为Web服务器的代理,是唯一能直接与Web服务器进行通信的系统,它接收并处理客户端发来的所有请求.

其主要功能有:①验证用户身份.

与客户端代理进行SSL通信的过程中验证用户身份,如果验证失败则拒绝客户的请求.

②解析用户在系统中的角色.

用户身份验证成功后,则根据用户名从LDAP服务器上检索客户的属性证书,从中解析出用户的授权角色.

③判断用户对资源访问的权限.

解析用户的操作,得到用户申请的资源,根据用户拥有的角色和系统的策略证书,判断客户端是否有权对申请的资源进行操作.

用户的角色信息可以通过SSL的Session保存.

这里的策略证书可以保存到本机,但是要求实时更新;可以采用管理中心主动通知验证服务器的方式,验证服务器一旦得到策略更新的通知,就去查询并下载LDAP服务器中新的策略证书.

④处理客户请求.

如果客户有权进行所请求的操作,验证服务器把请求转发给后台WWW服务器,并转发服务器的处理结果;否则将丢弃客户请求,并返回错误信息.

⑤SSL配置功能.

主要是对服务器端SSL证书和私钥进行设置.

⑥日志功能和审计功能.

2.

2系统处理流程RBAC/Web系统的处理流程包括PMI中的数据业务处理以及用户根据访问权限的访问系统的处理.

只有建立了PMI体系,才可以在其基础上进行Web的授权访问.

但是所有这些流程能够进行的前提是:公钥证书系统已经建立,用户和服务器端都已经有了公钥证书.

(1)PMI业务处理流程①管理中心制定用户角色策略,并向AA发出生成策略证书的申请;②AA根据管理中心的请求生成策略证书PAC,并将其发布到数据中心(LDAP服务器);③系统用户通过客户端代理向AA申请属性证书,在此过程中客户端代理和AA之间建立SSL通道,以保证信息的安全性;④AA根据用户的请求,首先从策略证书中的策略主题中获得用户在系统中的角色,然后生成包含此角色信息的属性证书AC,并将其发布到数据中心.

如果包含用户角色的策略已经存在并且不需要改动,流程就可以从③开始.

至此系统中用户进行基于角色的控制访问的前提条件已经具备,即PMI体系已基本形成.

流程图如图2所示.

(2)基于角色的用户访问请求处理流程这个处理流程的前提是用户AC已经存在;若不存在,则先通过客户端代理向AA申请AC.

①用户通过浏览器向客户端代理发送WWW服务请求;②客户端代理处理客户请求,将客户信息通过SSL通道转发给验证服务器;③验证服务器验证用户身份,然后根据用户的身份去查询LDAP服务器;④LDAP服务器返回查询结果;⑤验证获得LDAP服务器返回的用户AC,从而获得AC中的用户在系统中的角色信息,然后根据用户的角色信息以及系统策略信息决定用户对WWW服务的访问权限,权限符合的向WWW服务器发送相应的请求,否则返回越权错误信息给客户端代理;⑥WWW服务器处理验证服务器的请求,并返回响应结果;⑦验证服务器将响应结果返回给客户端代理;⑧客户端代理将WWW服务的响应结果转发给客户端浏览器.

用户访问系统流程图如图3所示.

2.

3系统安全性分析(1)在用户向AA发送AC请求的时候,需要确保信息的完整性和保密性,在此系统中采取了SSL通信的方式,保证了信息的安全性.

(2)客户端代理和验证服务器之间的通信也需要防止中途消息被窜改,尤其是要确保客户端用户的身份信息的完整性,而系统中采取的SSL通信则能够做到这两点.

(3)另外对于LDAP服务器(数据中心)的访问,由于验证服务器和AA都可以进行SSL配置,所以除了采用口令这种弱认证方式外,还可以采用SSL安全通信方式.

3结束语基于PKI的PMI系统为电子政务系统构建了一个严密的安全体系,充分保证了敏感资源访问的可控性与可审计性.

PKI,PMI和VPN是电子政务安全的技术基石,在这三种核心技术的基础上,综合采用其他的安全手段和安全管理措施,才能够为电子政务提供一个可信、保密、稳定的业务环境.

参考文献:[1]FC3281,AnInternetAttributeCertificateProfileforAuthorization[S].

[2]arkJS,SandhuR,AhnG.

Role-BasedAccessControlontheWeb[J].

ACMTransactionsonInformationandSystemsSecurity,2001,4(1):37-71.

[3]avidWChadwick.

PrivilegeManagementInfrastructure[Z].

[4]KI技术向何处走[EB/OL].

http://www.

ahca.

org.

cn/news/2002103103.

htm.

作者简介:蒋亚丽(1976-),女,助教,硕士,主要研究方向为信息与网络安全;石峰(1975-),男,软件工程师,主要研究方向为网络安全.

·401·计算机应用研究2004年管理中心客户端代理用户属性证书中心LDAP服务器淤盂于榆浏览器用户客户端代理淤余于舆盂榆虞愚验证服务器管理中心策略更新LDAP服务器WWW服务器图2PMI处理流程图3用户访问控制处理流程图

VinaHost,越南vps,国内延时100MS;不限流量100Mbps

vinahost怎么样?vinahost是一家越南的主机商家,至今已经成13年了,企业运营,老牌商家,销售VPS、虚拟主机、域名、邮箱、独立服务器等,机房全部在越南,有Viettle和VNPT两个机房,其中VNPT机房中三网直连国内的机房,他家的产品优势就是100Mbps不限流量。目前,VinaHost商家发布了新的优惠,购买虚拟主机、邮箱、云服务器、VPS超过三个月都有赠送相应的时长,最高送半年...

RAKsmart便宜美国/日本/中国香港VPS主机 低至月$1.99 可安装Windows

RAKsmart 商家这几年还是在做事情的,虽然他们家顺带做的VPS主机并不是主营业务,毕竟当下的基础云服务器竞争过于激烈,他们家主营业务的独立服务器。包括在去年开始有新增多个数据中心独立服务器,包括有10G带宽的不限流量的独立服务器。当然,如果有需要便宜VPS主机的他们家也是有的,比如有最低月付1.99美元的美国VPS主机,而且可选安装Windows系统。这里商家有提供下面六款六月份的活动便宜V...

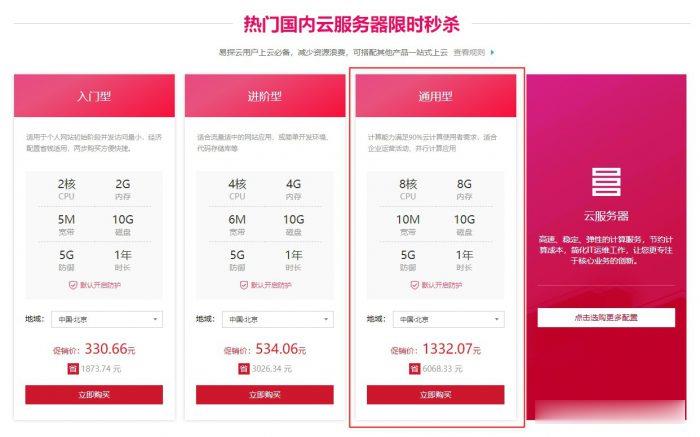

易探云(QQ音乐绿钻)北京/深圳云服务器8核8G10M带宽低至1332.07元/年起

易探云怎么样?易探云香港云服务器比较有优势,他家香港BGP+CN2口碑不错,速度也很稳定。尤其是今年他们动作很大,推出的香港云服务器有4个可用区价格低至18元起,试用过一个月的用户基本会续费,如果年付的话还可以享受8.5折或秒杀价格。今天,云服务器网(yuntue.com)小编推荐一下易探云国内云服务器优惠活动,北京和深圳这二个机房的云服务器2核2G5M带宽低至330.66元/年,还有高配云服务器...

ldap服务器为你推荐

-

permissiondeniedpermission denied 怎么解决老虎数码1200万相素的数码相机都有哪些款?大概价钱是多少?同ip网站一个域名能对应多个IP吗同ip域名不同域名解析到同一个IP是否有影响百度关键词工具如何通过百度官方工具提升关键词排名www.622hh.comwww.710av.com怎么不可以看了javbibitreebibi是什么牌子的www.ca800.com西门子plc仿真软件有什么功能汴京清谈都城汴京,数百万家,尽仰石炭,无一燃薪者的翻译b.faloo.com那有能看完整小说的在线阅读手机网站(我看得都是有删节的,内容勉强连贯)