交易贪婪bt

贪婪bt 时间:2021-02-25 阅读:()

第43卷计算机学报Vol.

432020论文在线号No.

16CHINESEJOURNALOFCOMPUTERS2020OnlineNo.

16本课题得到广东省重点领域研发计划(No.

2019B010137003)、国家自然科学基金(No.

61972039、No.

61872041)、北京市自然科学基金(No.

4192050)资助.

沈蒙,男,1988年生,博士,副教授,计算机学会(CCF)会员,主要研究领域为网络安全、云计算隐私保护.

E-mail:shenmeng@bit.

edu.

cn.

桑安琪,女,1996年生,硕士研究生,主要研究领域为网络与信息安全.

E-mail:anqi_960123@163.

com.

祝烈煌(通信作者),男,1976年生,博士,教授,计算机学会(CCF)会员,主要研究领域为密码学、网络与信息安全.

E-mail:liehuangz@bit.

edu.

cn.

孙润庚,男,1997年生,硕士研究生,主要研究领域为网络与信息安全.

E-mail:17864290295@163.

com.

张璨,男,1996年生,博士研究生,主要研究领域为网络与信息安全.

E-mail:canzhang@bit.

edu.

cn.

基于动机分析的区块链数字货币异常交易行为识别方法沈蒙1),2)桑安琪1)祝烈煌1)孙润庚1)张璨1)1)(北京理工大学计算机学院,北京100081)2)(密码科学技术国家重点实验室,北京100878)摘要当前区块链数字货币被众多恶意交易者利用,导致了"粉尘"注入、"空投"操作、勒索、骗局等一系列异常交易行为.

因此,研究区块链数字货币异常交易行为的识别方法对于规范交易行为、保障网络空间安全具有重要意义.

在众多区块链数字货币中,比特币市值超过所有区块链数字货币市值和的一半,具有高代表性.

比特币系统的用户数量多、交易规模大、地址匿名化等特性,为异常交易行为的准确识别带来巨大挑战.

鉴于任何比特币异常交易行为背后都存在着明确的动机,本文以分析交易动机为切入点,设计了一种新颖的比特币异常交易行为识别方法.

具体地,我们以空投糖果和贪婪注资两类异常交易行为作为典型代表,分别设计了两类异常交易行为的判定规则,进而抽象出异常交易模式图.

在此基础上,利用子图匹配技术设计实现了比特币异常交易行为的识别算法.

为了评估本方法的效果,我们收集了近30个月的比特币历史交易数据,通过人工分析确定了异常交易行为的真值集.

实验结果显示,空投糖果行为的识别召回率为85.

71%、准确率为43.

62%,贪婪注资行为的识别召回率为81.

25%、准确率为54.

32%.

此外,我们重点分析展示了三个比特币异常交易行为的典型实例,通过真实案例进一步验证了本文所提方法的有效性.

关键词区块链;比特币;异常交易行为;动机分析;交易图中图法分类号TP309AbnormalTransactionBehaviorRecognitionBasedonMotivationAnalysisinBlockchainDigitalCurrencySHENMeng1),2)SANGAn-Qi1)ZHULie-Huang1)SUNRun-Geng1)ZHANGCan1)1)(SchoolofComputerScience,BeijingInstituteofTechnology,Beijing100081)2)(StateKeyLaboratoryofCryptology,P.

O.

Box5159,Beijing100878)AbstractDuetothechaosinthecurrentcryptocurrencymarket,blockchaindigitalcurrencyisusedbymanymalicioustraders,leadingtoaseriesofabnormaltradingbehaviorssuchas"dust"injection,"airdrop"operations,extortion,andscams.

Therefore,researchontheidentificationmethodofabnormaltransactionbehaviorofblockchaindigitalcurrencyisofgreatsignificanceforregulatingtransactionbehaviorandensuringcyberspacesecurity.

Amongthemanyblockchaindigitalcurrencies,themarketvalueofBitcoinexceedshalfofthetotalmarketvalueofallblockchaindigitalcurrencies,andishighlyrepresentative.

Bitcoinisthemostsuccessfulblockchainapplicationscenarioatpresentandoneofthemostpopulartopicsinthefieldofdigitalcurrencyinvestmentandresearchintherecentdecade.

TheBitcoinsystemhasalargenumberofusers,alargetransaction2计算机学报2020年scale,andanonymizationofaddresses,whichbringgreatchallengestotheaccurateidentificationofabnormaltransactionbehavior.

Sofar,manyresearchershavefocusedonaparticulartypeofillegalandabnormaltradingbehavior.

Butdifferentfromtheirmethod,giventhatthereisaclearmotivationbehindanyBitcoinabnormaltransactionbehavior,thisarticledesignsanovelmethodforidentifyingBitcoin'sabnormaltransactionbehaviorbasedontheanalysisoftransactionmotivation.

Specifically,wetakethetwotypesofabnormaltransactionbehaviorsofairdropcandyandgreedycapitalinjectionastypicalrepresentatives,anddesignthetwotypesofabnormaltransactionbehaviordeterminationrules(i.

e.

judgmentrulesforairdropcandybehaviorandgreedinjectionbehavior),andthenabstracttheabnormaltransactionpatterndiagram(i.

e.

airdropcandybehaviortradingpatternandgreedycapitalinjectionbehaviortradingpattern).

Basedonthis,thealgorithmforidentifyingabnormaltransactionbehaviorsofBitcoinwasdesignedandimplementedusingsubgraphmatchingtechnology.

Inordertoevaluatetheeffectivenessofthismethod,wecollectedthehistoricaltransactiondataofBitcoinfornearly30months,anddeterminedtheground-truthsetofabnormaltransactionbehaviorthroughmanualanalysis.

Theexperimentalresultsshowthattherecognitionrecallrateofairdropcandybehavioris85.

71%,theaccuracyis43.

62%,therecognitionrecallrateofgreedyfundinjectionbehavioris81.

25%,andtheaccuracyis54.

32%.

Inaddition,wefocusontheanalysisanddisplayofthreetypicalexamplesofBitcoin'sabnormaltransactionbehavior(i.

e.

"dust"injectionbehavior,WannaCryransomware,SOXexexchangescam),andfurtherverifytheeffectivenessofthemethodproposedinthispaperthroughrealcases.

Atthesametime,italsoshowsthattherearemanyabnormaltradingactivitiesinthecryptocurrencymarket,andthecryptocurrencyinvestmentmarketisconstantlybeingdisrupted.

Therefore,researchtoidentifyBitcoin'sabnormaltradingbehaviorhasthepotentialtoprovideinsightsintothewidercryptocurrencyecosystemandthetradingbehaviorofthousandsofdigitalcurrenciesnowincluded.

ItcanalsohelpBitcoininvestorsunderstandthedangersofinvestinginthemarketandreduceinvestmentriskinthemarket.

Inaddition,itismoreconducivefornationalauthoritiestousetheabnormaltransactionbehaviorofcryptocurrenciestoregulateinvestors'investmentbehavior.

Keywordsblockchain;Bitcoin;abnormaltradingbehavior;motivationanalysis;transactiongraph1引言比特币是迄今为止最为成功的区块链应用场景,也是近十年在数字货币投资领域和研究领域中最流行的话题之一.

由2008年化名为"中本聪"的学者发表的比特币奠基性的论文可知,比特币是由密码学支持保护的、可以在参与者之间实现价值转移的数字货币,也是最著名的首个具有变革潜力的、不依赖第三方权威的分布式加密货币1.

此外,由于比特币允许用户在比特币网络中使用一个与真实身份无关的假名,并且无需地址重用,所以比特币具有一定的匿名性.

同时,因为具有分布式和匿名性这两个特点,近些年比特币吸引大量用户资本,积累大量交易数据.

据统计,比特币在全球至少有1000万的用户使用量,每天的交易量高达21S.

Nakamoto.

Bitcoin:Apeer-to-peerelectroniccashsystem.

2008.

[Online].

Available:https://bitcoin.

org/bitcoin.

pdf亿美元2.

比特币的实际价值和用户量的潜在价值是投资者参与投资比特币的主要因素.

一方面,如图1所示,由历史均价可知,比特币的实际价值非常高.

另一方面,比特币庞大的基础用户量和匿名性,使得其用户的身份更容易被隐藏.

所以许多不怀好意之人正是利用了比特币的这种高价值属性与匿名性来实施恶意行为.

本文主要关注"粉尘"注入、"空投"操作、勒索、骗局等比特币异常交易行为.

这些异常交易行为普遍存在,并造成了重大的经济损失.

如,SOXex交易平台利用假空投福利和高回报活动诱导投资者注资,最终套现约4000万人民币3;20192C.

Burniske,A.

White.

Bitcoin:Ringingthebellforanewassetclass.

2019.

[Online].

Available:https://research.

ark-invest.

com/hubfs/1DownloadFilesARK-Invest/WhitePapers/Bitcoin-Ringing-The-Bell-For-A-New-Asset-Class.

pdf3https://www.

qubi8.

com/archives/309081.

html沈蒙等:基于动机分析的比特币异常交易行为识别方法3图1比特币历史均价趋势图年1月至3月,仅3个月的时间就出现了6起比特币勒索事件1.

本文关注的异常交易行为中的"粉尘"是指微量的币,一般这种金额量级的币不会被用于进行交易.

但很多比特币地址会被注入"粉尘",因为这样有助于攻击者破坏比特币的匿名性,从而实现对这些地址的追踪.

同时,近几年出现了一种称作"空投"的商业行为,利用比特币的大量用户基础,以零成本进行传播,创造营销高潮.

交易平台通过"空投"操作来吸引大量用户进行交易,从而赚取佣金;新币发布利用"空投"操作来吸引场外资本;犯罪分子试图通过"空投"操作非法获取更多用户的数字资产,利用自己的资金进行资本化.

勒索行为则通常会采用禁止访问文件的方式,来向用户索要加密数字货币.

骗局会采用欺骗的方式让用户认为其是有利可图的,但其本质是骗局的发起者将用户的数字资产转移进自己所有权的账户.

由此可知,每一个异常交易行为背后都有其对应的动机.

因此,从交易动机出发,有助于更好地实现对比特币异常交易行为的识别.

比特币独特的自身属性(如用户数量多、交易规模大、地址匿名化)使得界定与识别上述异常交易行为面临诸多挑战.

首先,由于一个用户可以生成多个比特币地址,使得整个账本数据中涵盖了大量不重复的比特币地址.

同时这些地址也都涉及了海量的比特币交易.

因此识别比特币异常交易行为这一过程需要基于海量复杂的比特币交易数据,分析效率低、计算量大.

第二,比特币的整体交易模式为多对多(即输入和输出地址均可以是多个).

这种交易模式使得交易中的输入和输出地址之间缺乏显式的链接.

同时这种弱链接也更有效地在大量交易数据中模糊了潜在比特币异常交易行为的特征,使得难以通过分析地址链接的方式识别基于比特币的异常交易行为.

本文从比特币异常交易行为的动机分析入手,以比特币地址集群为单位进行探索研究.

根据异常1https://forex.

cngold.

org/c/2019-03-14/c6267409.

html行为的交易动机提取其交易特征,并设计了异常交易行为的判定规则.

然后基于判定规则构建交易模式图,从而提出利用子图匹配技术来进行比特币异常交易行为的识别.

最后采用真值匹配和实例验证的方式对识别方法进行了验证分析.

实验结果表明,本文的识别方法可有效识别出比特币异常交易行为.

此识别方法有利于规范加密货币市场及其内部的交易行为.

同时,能为用户提供更加安全的服务,以及更加健康的投资环境.

本文的主要贡献包括三方面:提出了比特币系统中空投糖果行为和贪婪注资行为的判定规则,进而抽象出两类异常交易行为的交易模式,可以将地址集群与"粉尘"注入、"空投"操作、勒索、骗局等异常交易行为进行关联.

提出了一个基于动机分析,利用子图匹配技术有效识别比特币异常交易行为的方法.

并构建了一个比特币异常交易行为真值集.

基于此数据集,识别方法的空投糖果行为召回率为85.

71%、准确率为43.

62%,贪婪注资行为召回率为81.

25%、准确率为54.

32%.

通过研究分析"粉尘"注入、WannaCry勒索事件、SOXex交易所骗局的真实案例,证明本文所提出的比特币异常交易行为识别方法的有效性.

本方法可以帮助降低比特币投资者的市场投资风险,并对加密货币市场及其内部的交易行为进行规范.

2问题定义2.

1比特币交易数据"未花费的交易输出",即UTXO(unspenttransactionoutputs),是比特币交易的基本构建单元和价值单元[1].

本质上,UTXO的出现是为了防止发生双重花费[2].

且众所周知,一个比特币用户可以拥有任意多个地址,一笔交易也可能同时涉及多个地址,即一笔合法的比特币交易可以有多个输入4计算机学报2020年和多个输出.

除此之外,比特币交易是可能存在所谓的"找零"的.

出于隐私保护,找零地址通常与输入地址不同,采用当前所有者的一个新地址.

同时,比特币交易输入总额和输出的总额不需要相等,不管是否存在找零地址.

当输入总额略高于输出总额,两者的差值就是手续费,被称为"矿工费".

如图2描述了一笔典型的记账记录比特币交易TX.

此交易示例有2个输入地址(A1和A2)和三个输出地址(B,C和Ac),其中地址A1、A2和Ac属于同一个用户A,Ac是用户A在TX交易中新生成的找零地址.

由图可知,地址A1转移了2.

1比特币(BTC),地址A2花费了4.

5BTC的UTXO;地址B接收到了1BTC,地址C新生成了一个5BTC的UTXO;找零用户A0.

5BTC.

图中输入总额与输出总额的差为0.

1BTC,是此交易的矿工费.

图2典型比特币交易示意图在比特币交易中存在着一个例外——"Coinbase交易",如图3所示.

它是每个区块中的第一笔交易,没有输入,不消耗UTXO,可以产生新的比特币.

其目的是生产新的可花费的比特币,用作对"赢家"矿工挖矿的奖励.

图3Coinbase交易实例图2.

2典型的比特币异常交易行为2.

2.

1空投糖果行为空投糖果行为的本质是按一定规则免费发放加密货币.

这里泛指在一段时间内,大量数字货币持有者的账户中无故(或因为前期简单操作,如注册等)多出一部分数字资产的现象.

这些数字资产的金额可能非常小,也可能价值非常相近.

一方面,空投糖果行为的发起者可能会为了在用户追加投入后卷款跑路,而前期增加自身用户量,提高自身的用户使用率.

另一方面,空投糖果行为的发起者可能会利用注入的"粉尘"获取用户未知信息,从而非法获利.

所谓的"粉尘"注入行为,就是向大量用户比特币地址发送"粉尘".

恶意者通过关联该比特币地址,追踪此用户的交易活动,从而找出与此用户相关的其他比特币地址.

然后分析得到一个地址集群背后的所有者,从而破坏比特币本身的匿名性.

这种投资行为破坏了数字货币投资的公平性,在某种程度上存在产生跟踪地址行为或者欺诈用户行为的可能,比如"粉尘"注入行为1、OMG空投事件2、EOS空投事件3等.

空投糖果行为的发起者可以是基于区块链的服务、交易平台或者一种新代币的所有者,乃至普通用户等等.

2.

2.

2贪婪注资行为贪婪注资行为通常是在一定时间段内存在某个或者某几个数字货币账户收到大量转账交易的行为.

这里的"贪婪"具体指代两种不同角度的"贪婪".

一种是恶意用户通过非法的方式,贪婪地向普通用户索取加密数字货币资产.

另一种是贪婪用户希望通过注资这种行为(如,投资加密数字货币)来获得财富增长.

对于第一种角度,以勒索行为为例.

勒索行为是指威胁用户,强行索要以比特币为主的赎金的行为,即通过非法占有的手段来获取非法收入.

比如,全球最大勒索病毒GandCrab就是一款比特币勒索病毒,截至目前,其获利资金已高达20亿美金,平均每周获利250万美元4.

对于第二种角度,许多骗局都是符合的.

即从表面上看数字货币持有者可以轻松获利,但实际上这些"政策"和机会是为了让更多的用户尽力去投资,也就是一种非法集资诈骗行为.

攻击者利用项目的高回报率,或者更优惠的汇率来吸引用户的注意,诱惑用户投资.

但实际上,这些被吸引的用户最终大部分都没有真实得到他们应得的东西.

而他们的数字资产早已被转移到骗局发起者的账户.

像BTCPromo、btcQuick和CoinOpend交易所都已被确认为比特币交易所骗局.

1https://www.

jinse.

com/news/blockchain/448255.

html2https://baijiahao.

baidu.

com/sid=16384775455801193433http://www.

zyfree.

net/QuKuaiLian/2018-03/889.

htm4https://www.

360kuai.

com/pc/9c919ca602771a128cota=3&kuai_so=1&sign=360_57c3bbd1&refer_scene=so_1{"inputs":[{"address":"coinbase"}],"blocktime":1573624517,"blockhash":000000000000000000055785d6eaec5c349a30c63cae566d76235b061852cb7e,"outputs":[{"value":12.

84336697,"address":"bc1qjl8uwezzlech723lpnyuza0h2cdkvxvh54v3dn"}]}沈蒙等:基于动机分析的比特币异常交易行为识别方法53相关工作区块链是应用于比特币等加密货币的底层技术,具有开放性和匿名性,所以截至目前,有大量围绕加密货币去匿名,试图挖掘用户隐私的研究.

早期的加密货币去匿名研究主要集中在比特币上[3-6].

通过采用目前所熟知的"多输入"聚类规则和找零地址的方式进行实体识别[3,4].

我们在第4节中也采用了这两种方法来获得共享所有权集群.

随着区块链技术的应用越来越成熟,也陆续出现了针对其他加密货币的去匿名研究工作.

包括Ripple(瑞波币)[7]、Dash(达世币)[8,9]、Monero(门罗币)[10,11]和Zcash(零币)[12]的单币种传统去匿名工作,以及文献[13]跨多个币种和文献[14,15]结合暗网的去匿名工作.

但是现有的针对加密货币的去匿名研究工作,并不能阻止因人们滥用区块链匿名性而形成的正在不断泛滥的非法异常加密货币交易行为.

如,洗钱[3,16]、勒索[17-19]、各种骗局[20,21]、市场操控[22]、暗网非法交易[15]等,具体可参看文献[23].

所以,从区块链交易中识别出特殊的交易模式,从而发现相关的非法异常交易行为是一个非常值得探索的问题.

有不少研究人员专注于某一特定类型的非法异常交易行为进行研究.

下面重点介绍基于区块链技术的洗钱、勒索和骗局的相关研究.

洗钱是将非法所得合法化的一种加密货币非法服务,主要通过各种手段隐瞒非法所得的来源和性质,使其在形式上合法化.

文献[16]利用3种增强交易匿名性的洗钱服务,来系统性说明反洗钱政策在比特币上的效果和局限性.

文献[3]概括了3种典型疑似洗钱的交易模式:汇聚、折叠和分割.

勒索软件通常利用封锁文件的方式向用户勒索非法赎金.

文献[17]使用数据驱动方法识别35个勒索软件相关交易,并经验分析这些勒索软件造成的最直接的经济损失.

文献[19]以勒索软件公开的比特币地址为起点,通过分析比特币交易数据,研究关联交易,最终找到了968个属于该组织的地址,识别出价值1128.

40BTC的赎金交易.

文献[20]通过整合可获得的各种骗局报告,最终获取192个基于比特币的骗局案例,使我们可以了解到当前比特币骗局的大规模和严重性.

并且这些骗局被划分为4种不同类型:庞氏骗局、挖矿骗局、诈骗钱包和虚假交易所等.

文献[21]是利用数据挖掘方法分析比特币庞氏骗局的研究.

除此之外,还有不少研究将区块链网络可视化,以检测比特币交易中潜在的异常或特殊交易模式,从而识别出非法异常交易行为[24,25].

现有的研究还没有基于动机分析的解决方案,但是由第2章问题描述可知,其实每个异常交易行为都存在一个明确的动机.

所以区别于以上分析异常交易行为的方法,本文提出基于动机分析来进行比特币异常交易行为的检测.

4比特币异常交易行为识别模型4.

1方法概述本文按图4所示的技术路线,对比特币交易背后的异常行为进行了识别与实证探索分析.

首先根据对异常交易行为的动机分析提出了空投糖果行为判定规则和贪婪注资行为判定规则,并对它们进行了分析和讨论.

然后将两个判定规则分别转化为可以用于识别异常交易行为的交易模式,即空投糖果行为交易模式和贪婪注资行为交易模式.

从而提出了基于动机分析的比特币异常交易行为识别方法.

最后本文通过真值匹配和识别真实案例的实验来验证识别方法的有效性,详细内容会在第5章和第6章进行进一步的阐述.

4.

2异常交易行为识别方法设计4.

2.

1异常交易行为动机分析(1)空投糖果行为动机分析如2.

2.

1节所述,空投糖果行为可能是一种异常交易行为.

这种行为的主要特征是在一定时间段内,大量用户接收到具有一定规则性的转账交易,并且这些转账交易发起源于一个或一组数字货币账户的交易行为.

这种转账行为表现出具有一定的发散性,可能包含以下四种动机,涉及项目方(或犯罪分子)Pro、用户User以及资金Ac三种实体.

第一种,Pro(新币或新交易所)初期的商业行为,为了提高人气.

Pro试图尽可能多的将数字货币持有者吸引为他们真正的User.

第二种,项目上市后Pro的商业行为,为了提高影响力.

增加User参与度和提高影响力,有助于发掘更多的潜在Ac.

这种行为不一定是具有恶意的(如市场操控),可能只是正常的商业行为.

第三种,Pro为了筹措Ac.

从合法的角度来考虑,可以是Pro为了资助项目的未来发展和建设.

从非法的角度来考虑,可能是Pro为了吸引大量的6计算机学报2020年图4比特币异常交易行为识别方法技术路线User关注后,采取利诱等非法恶意行为来骗取User的Ac.

第四种,不同于前三种,可能是Pro为了恶意追踪User地址,即"粉尘"注入行为.

Pro有意地识别地址的真实所有权,帮助其进一步实施诈骗等非法活动.

(2)贪婪注资行为动机分析如2.

2.

2节所述,贪婪注资行为的主要特征是在一定时间段内,转账行为具有汇聚性,即存在大量用户向某个或者某几个数字货币账户进行转账操作的行为.

其包含两种不同角度的"贪婪",对应也有如下两大类不同的动机,涉及勒索操纵者Black、骗局发起者Scam、用户User以及资金Ac四种实体.

第一类,站在非法Black的角度.

Black试图通过锁定User的文件,来威胁大量User向Black的地址集群进行存款交易,从而贪婪地获得大量非法Ac,实现快速获利.

第二类,先站在User的角度.

User通常会被所谓的优惠汇率、高回报等推销手段所吸引,并想要尽快注资,企图获得更多的Ac.

再站在Scam的角度.

Scam正是利用了User的这种贪婪心理,来欺骗User投资,从而骗取User的Ac.

4.

2.

2异常交易行为判定规则设计(1)空投糖果行为判定规则设计我们根据上述动机分析,结合空投糖果行为特征,提出了第一个异常交易行为判定规则:空投糖果行为判定规则.

在T1时间内,同一所有权的地址集群中,若存在将A个近似金额(浮动范围为Gap)发送到不包含在此集群内的其他数字货币持有者的地址,则认为此地址集群存在空投糖果行为.

就误报而言,最明显的一个误报就是Coinbase交易,其输出地址可以归属于同一个实体[26].

我们采用删除Coinbase交易的方法来防止误报.

因为如图3所示,Coinbase交易在其输入的地址处是有特殊标识的,所以通过识别这个特殊的标识,可以在应用此判定规则之前排除Coinbase交易,从而大大降低误报的概率.

(2)贪婪注资行为判定规则设计我们根据上述动机分析,结合贪婪注资行为特征,提出了第二个异常交易行为判定规则:贪婪注资行为判定规则.

在T2时间内,同一所有权的地址集群接收到B笔高于正常值(该集群历史平均接收交易金额c)Gmul倍的交易,且这些交易由不包含在此集群内的其他数字货币持有者地址发送,则认为此地址集群存在贪婪注资行为.

就误报而言,可能存在同一个用户将自己所有的比特币资产在一段时间内汇入一个或几个自己新拥有的账户.

这种交易行为特征与贪婪注资行为非常类似.

但经过统计,在贪婪注资行为真值中产生这种误报的概率几乎为零,足以被忽略.

此外,上述两个判定规则中的时间参数(即,T1和T2)或金额参数(即,Gap和Gmul)如果选取的不恰当,也可能会产生误报或者漏报.

即,一种是把正常的集群判定为异常集群.

另一种是异常的集群没有被判定出来.

空投糖果行为判定规则可以通过增加T1或增大Gap来减少漏报,但代价是增加了更多计算,并且可能增加误报.

也可以通过减少T1或减小Gap来减少误报,但很可能增加漏报.

贪婪注资行为判定规则可以通过增加T2或减少Gmul来减小漏报率,但代价是增加了更多计算,并且可能增加误报.

也可以通过减少T2或增加Gmul来减小误报率,但很可能会增加漏报率.

4.

2.

3异常交易行为交易模式设计我们将一个地址集群定义为有向图中的一个沈蒙等:基于动机分析的比特币异常交易行为识别方法7节点b,同时,有向图中的每条边e都代表了两个节点间的至少一笔直接交易.

当由地址集群m1向地址集群v1产生了一笔发送交易时,则存在一个有向边(m1,v1).

当由地址集群m2从地址集群v2获得了一笔接收交易时,则存在一个有向边(v2,m2).

这些有向边都具有权重,此值等于沿此边进行的一笔或多笔交易所转移的比特币总量加权.

具体地,本文提出的交易及交易图构建方式如下所示.

定义1(交易).

交易DT={bs,br,w,d}是一个四元组.

其中,bs和br分别表示交易的发送方集群和接收方集群,w表示此交易的交易金额(单位为BTC),d是交易中地址集群的角色标识.

也就是当此笔交易中的发送方(优先考虑)地址集群s存在空投糖果行为时,d被赋0值;当此笔交易中的接收方地址集群r存在贪婪注资行为时,d被赋1值;其余情况d被赋值为-1.

定义2(交易图).

交易图G={N,E,W}是一个三元组.

其中N代表一组节点,即是一组m1或一组m2.

E是对应连接N的一组边,即(m1,v1)或(v2,m2).

W是一组边的权重函数,即E中每条边的权重都是沿这条边转移的比特币总量之和.

为了能更加细致地区分、识别和分析不同的异常交易行为,我们根据4.

2.

2节所述的异常交易行为判定规则,设计了空投糖果行为交易模式和贪婪注资行为交易模式.

(1)空投糖果行为交易模式空投糖果行为交易图由多个空投糖果行为节点(Nk)与他们作为发送方的交易(Ek)及其权重(Wk)所组成.

每一个空投糖果行为节点都是符合空投糖果行为交易模式的.

我们根据空投糖果行为判定规则可知,空投糖果行为交易模式要求交易图中的节点b及其边同时满足:e的方向为(m1,v1);w(1±Gap)的出度数≥A;这A笔交易的时间戳最大差值≤T1.

若此b及其边满足以上要求,则标记此b为空投糖果行为节点(bk).

同时更新其作为bs的交易元组中的d,赋值为0.

并且bk其实是具有实际意义的空投糖果行为地址集群,所以其中所包含的比特币地址也被标记为空投糖果行为地址.

图5所示为空投糖果行为交易模式示意图,其中用不同填充的点和实线箭头共同表示空投糖果行为交易模式.

值得注意的是,图中用大圆圈圈起来的一个或多个地址,表示拥有共同所有权的地址集群.

并且图中用箭头的宽度表示两个地址集群之间的交易金额(交易金额大,则箭头宽;交易金额小,则箭头窄).

此交易模式代表存在共享所有权的空投糖果行为地址集群向集群外的其他地址发起存款交易的资金流量.

图5空投糖果行为交易模式示意图(2)贪婪注资行为交易模式贪婪注资行为交易图由多个贪婪注资行为节点(Nt)与他们作为接收方的交易(Et)及其权重(Wt)所组成.

每一个贪婪注资行为节点都是符合贪婪注资行为交易模式的.

我们根据贪婪注资行为判定规则可知,贪婪注资行为交易模式要求交易图中的节点b及其边同时满足:e的方向为(v2,m2);w/c≥Gmul的入度数≥B;这B笔交易的时间戳最大差值≤T2.

若此b及其边满足以上要求,则标记此b为贪婪注资行为节点(bt).

同时更新其作为br的交易元组中的d,赋值为1.

并且bt其实是具有实际意义的贪婪注资行为地址集群,所以其中所包含的比特币地址也被标记为贪婪注资行为地址.

图6所示为贪婪注资行为交易模式示意图,其中用不同填充的点和实线箭头共同表示贪婪注资行为交易模式;用大圆圈圈起来的一个或多个地址,表示拥有共同所有权的地址集群;用箭头的宽度表示两个地址集群之间的交易金额.

此交易模式代表存在共享所有权的贪婪注资行为地址集群从集群外的其他地址接收到存款交易的资金流量.

4.

3检测算法基于前文所述方法,我们设计了算法1——识别空投糖果行为的检测算法.

其中设G为带权有向图,Gap表示权值浮动范围,满足Gap∈[0,1];A表示满足条件的输出数量下限;Wb表示G中以b为起点的边的权值集合;Tb表示筛选出的以b为起点的边的时间集合;Tdiff表示Tb中最早时间和最晚时间的差;Tbegin表示节点筛选范围的起始天数;Tend表示节点筛选范围的结束天数;Day为常量8计算机学报2020年24*60*60.

图6贪婪注资行为交易模式示意图算法1.

空投糖果行为检测算法.

1.

输入:G=(N,E,W)2.

输出:空投糖果行为节点集合Q3.

Q={}4.

FORb∈NDO5.

Wb.

sort()#对权值进行升序排序6.

FORi=1TOWb.

length()DO7.

count=0#计数器8.

FORj=i-ATOi+ADO9.

IF(abs(Wb[i]–Wb[j])=A)14.

IF(Tdiff>=Day*TbeginandTdiff=Gmul)10.

count=0#计数器11.

WHILEj=Gmul)13.

count=count+114.

IF(count>=B)15.

IF(Tdiff>=Day*TbeginandTdiff<=Day*Tend)16.

Q=Q∪{b}17.

GOTO(5)18.

ENDIF19.

ENDIF20.

ENDIF21.

ENDWHILE22.

ENDIF23.

i=i+j24.

ENDWHILE25.

ENDFOR26.

输出贪婪注资行为节点集合Q算法2时间复杂度分析:G中的节点数量用n表示,每个节点的接收交易数用m表示,则贪婪注资行为检测算法的时间复杂度为O(nmlog(m)).

在第6章的实验中,经过我们多次测试,可知算法2平均耗时为5毫秒,其效率可以接受.

5数据采集与处理5.

1数据收集与解析本文使用BTC.

com1区块链浏览器的多个公共接口下载了近30个月(从2017年5月1日到2019年11月9日)的历史比特币区块链数据.

接下来利用自定义的Python脚本对获得的交易详细信息进行解析.

并将解析后的详细比特币区块链数据存储在数据库文件中.

图7显示了根据我们获得的历史比特币区块链数据描绘的比特币交易量和交易数随时间变化的曲线.

将两条曲线分开来看,比特币交易量的整体趋势随着时间的推移而增长,但是在这个过程中也存在着一些峰值.

这些峰值与经济增长(或下降)和政府的支持有关.

再来看比特币交易数曲线,其整体趋势随时间推移而趋于平稳.

将比特币交易数曲线与图1的比特币价格曲线相融合,可以看出融合后的曲线基本与比特币交易量曲线的趋势相一致.

最后,我们借鉴文献[27,28]中的方法,将解析得到的比特币区块链数据进行人工预处理.

即删除重复交易,并删除验证无效的地址以及其对应的交易,从而得到种子数据.

然后使用自定义的脚本对这些种子数据信息进行了相应的分析.

1https://btc.

com/沈蒙等:基于动机分析的比特币异常交易行为识别方法9图7比特币历史交易量和交易数趋势图5.

2传统地址聚类为了更好地利用历史比特币区块链数据分析出更多有意义的信息,我们首先考虑使用传统的"多输入"比特币地址和找零地址聚类规则,将属于同一个实体(个人、机构或者服务)的地址进行聚类[19].

虽然聚类结果的准确性会受CoinJoin等增强隐私的技术的影响,但是现在已经存在相应的解决方法和技术,来恢复这种"多输入"聚类规则的聚类效果[9].

不过由文献[3]可知,这种找零地址聚类规则方法仍存在误报.

所以我们对已经利用上述两种规则聚类产生的集群内的比特币地址数量设定了一个阈值,即每个集群的地址数量不超过90万个.

如果聚类结果规模超出这个阈值,则选择保留其对应的只运行"多输入"聚类规则后的集群规模.

最终我们将得到的所有集群按规模从大到小的顺序进行编号.

其中我们使用的聚类结果如图8所示,共有5642个标准地址集群(包含6,938,481个比特币地址).

其中55.

48%的集群只包含1个比特币地址,还有大部分(42.

54%)的集群是包含大于1个且不超过10个的比特币地址.

由此可以看出,在庞大数量的比特币用户中,还是小规模实体居于主要地位(比如个人用户).

但同时,我们在后面人工筛选的过程中发现,在进行大量转账交易的情况下,确实也存在着很多只作为一次性转账中介的比特币地址.

5.

3真值获取目前针对本文所关注的异常交易行为,未找到公开确定的数据集.

所以本文通过先由程序粗略筛选,再由人工细致筛选的方式确定两组不同的异常交易行为真值.

在此过程中,由于每种异常交易行为都要满足其交易数量的特征,所以我们先利用程序在标准地址集群中进行一轮预筛选,从而得到每种异常交易行为的预标记集群.

这里我们设置预筛选的规则为:每个空投糖果行为预标记集群应包含至少40笔发送交易;每个贪婪注资行为预标记集群应包含至少40笔接收交易.

最终我们获得了94个空投糖果行为预标记集群和162个贪婪注资行为预标记集群.

图8地址聚类结果图然后我们要求10名安全研究人员根据下述给定的详细筛选规则,分别对两组异常交易行为预标记集群中的每个地址集群通过查询BTC.

com和WalletExplorer1进行细致的筛选.

对于某一个地址集群,若有8名安全研究人员判断其是异常交易行为,则此地址集群为该异常交易行为的真值.

两组异常交易行为人工经验筛选规则中的时间参数和金额浮动/倍数参数,分别根据公开资料23进行确定.

交易数参数是经过统计分析5642个标准地址集群的交易情况后,在上述时间和金额参数的背景下,以百分位数值(空投糖果行为是第99.

9百分位,贪婪注资行为是第99.

8百分位)进行确定的.

当存在真实公开的可参考样本数据集之后,上述所有参数均可根据新样本集进行调整.

具体每种异常交易行为的人工经验筛选规则和真值1https://www.

walletexplorer.

com/2https://www.

tdapk.

com/3http://www.

120btc.

com/zt/20/10计算机学报2020年结果如下所述.

5.

3.

1空投糖果行为真值基于2.

2.

1节描述的空投糖果行为的特征,我们规定空投糖果行为人工经验筛选规则如下:(1)以集群为单位,存在大于等于40个金额较为固定(相近)的输出.

(2)满足(1)的所有交易的时间戳差值在1天到30天内.

同时考虑到执行空投糖果行为的通常是一些需要吸引大量用户注意的新项目方,或者试图窥探别人隐私(比如追踪用户资金流量)的恶意分子.

所以筛选出的集群,需要尽量满足如下(3)所述的规则.

(3)集群内的地址第一次发生交易的时间戳与满足(1)交易的时间戳之差小于5个月,且相差的这段时间内,地址所涉及的交易数量小于100笔.

上述人工筛选规则可以组成两种组合,即(1)(2)和(1)(2)(3).

如果某一地址集群满足两种中的一种,则可以确定为空投糖果行为真值.

且满足第二种组合的真值结果更优.

此外,"粉尘"注入行为作为空投糖果行为的一种特殊形式,在比特币区块链中,一般情况下满足:(4)一笔交易的手续费大于此交易金额的1/3.

如果在上述两种组合的基础上满足(4)则可以进一步确定此集群的异常交易行为是"粉尘"注入行为.

我们经过人工细致筛选,最终得到了7个符合要求的集群,其中1个集群被确定为"粉尘"注入行为.

我们将这些集群作为后续研究所需的空投糖果行为真值.

5.

3.

2贪婪注资行为真值基于2.

2.

2节描述的贪婪注资行为的特征,我们规定贪婪注资行为人工经验筛选规则如下:(1)以集群为单位,存在大于等于40笔相对金额较大的接收交易.

这里相对金额较大是指,集群在这段时间内的平均接收交易金额大于等于在这段时间之前的历史平均接收交易金额的10倍.

(2)满足(1)的所有交易的时间戳差值在1小时到9个月内.

同时考虑到这些潜在非法的贪婪注资异常交易行为普遍生存周期较短,具有一定的突发性.

所以筛选出的集群,需要尽量满足如下(3)所述的规则.

(3)集群地址活跃时间小于等于6个月(即,生存周期较短),甚至此集群没有历史交易.

上述人工筛选规则可以组成两种组合,即(1)(2)和(1)(2)(3).

如果某一地址集群满足两种中的一种,则可以确定为贪婪注资行为真值.

且满足第二种组合的真值结果更优.

我们经过人工筛选,我们得到了16个符合要求的集群,并将这些集群作为后续研究所需的贪婪注资行为真值.

6实验验证与分析6.

1实验设置6.

1.

1实验环境本文实验通过Python实现.

处理器为Intel(R)Xeon(R),24核;内存256GB;硬盘3.

6T;操作系统为Windows10,64位;运行环境为Python3.

7.

6.

1.

2数据集本节采用的数据集全部来源于第5节中描述的种子数据,我们使用其经过聚类处理后的第5.

2节标准地址聚类结果的部分结果.

即,使用以下三个集合来验证本文提出的识别方法.

(1)真值集合:该集合包括第5.

3.

1节中描述的7个空投糖果行为真值,以及第5.

3.

2节中描述的16个贪婪注资行为真值;(2)预标记集群集合:该集合包括第5.

3节中描述的94个空投糖果行为预标记集群和162个贪婪注资行为预标记集群;(3)标准地址集群集合:此集合包含的是图8描绘的5642个标准地址集群.

6.

1.

3评价指标本文使用常见的召回率和准确率作为评价指标,并结合识别出比特币异常交易行为实例,来对本文提出的识别方法的执行结果进行评价.

在识别过程中,召回率是针对真值集合来说的,准确率是针对预标记集群集合来说的.

结合比特币异常交易行为实例来进行识别方法评价是指,如果此识别方法可以在标准地址集群集合中针对不同异常交易行为识别出对应真实存在的某一实例,则证明识别方法有效可行.

定义3(召回率).

召回率=预标记集群中识别出的真值结果数/此异常交易行为真值数.

定义4(准确率).

准确率=(2*预标记集群中识别出的真值结果数-此异常交易行为真值数+预标记集群中未被识别出的结果数)/此异常交易行沈蒙等:基于动机分析的比特币异常交易行为识别方法11为预标记集群数.

6.

2实验结果分析针对两种比特币异常交易行为,我们采取检验识别方法的召回率和准确率,以及利用识别方法识别出实例并分析,来验证识别方法的有效性.

6.

2.

1异常交易行为召回率及准确率(1)空投糖果行为根据4.

2.

3节描述的方法,我们利用预标记集群集合中的空投糖果行为预标记集群构建交易图.

然后在不同参数设置的情况下,使用识别方法在此交易图中识别出的部分典型结果在表1列出.

从表中可以看出,时间参数越大、交易数参数越小、金额浮动参数越大,越容易达到空投糖果行为的高召回率.

其高召回率意味着可以更全面地识别出空投糖果行为.

也就是在将此识别方法应用于判断实际异常交易行为时,识别结果非常具有参考意义,其有效性是值得信赖的.

同时,可以看到表1中第5行,不仅其召回率最高(85.

71%),在相同召回率下,其准确率也是最高(43.

62%)的.

由此可知,5.

3节获取空投糖果行为真值所用的经验参数相比于此行参数,其时间参数相对减小、交易数参数相对增大、金额浮动参数相对减小.

这样可以在保证更全面地识别异常交易行为(高召回率)的情况下,更准确严格地筛选出空投糖果行为.

因此由实验结果证明,5.

3.

1节经验参数的选取是客观合理的.

此外,由于本识别方法的侧重点在尽可能全面地识别出异常交易行为,因此表1中所示的准确率普遍在50%左右.

不过考虑到识别出的异常交易行为本身所具有的特殊属性(涉事范围广、影响深),当前的准确率是可以接受的.

表1识别空投糖果行为召回率和准确率统计表金额浮动参数(%)交易数参数(个)时间参数(天)识别结果中的真值数(个)召回率(%)准确率(%)5301-20457.

1451.

065301-100571.

4342.

555351-20457.

1452.

1310351-20571.

4344.

6810351-50685.

7143.

6210401-20571.

4348.

9415351-50685.

7138.

315451-50342.

8650最优识别结果如表3所示,可以看到,识别出的空投糖果行为集群中包含的真值数为6个,占5.

3.

1节中的空投糖果行为真值数的6/7(即召回率为85.

71%).

我们将识别出的这6个真值构建为一个交易图,如图9所示.

共有1887个节点(其中有6个是识别出的空投糖果行为节点),1921条边(涉及2791个不同的节点间发送关系),579.

43126536BTC被转移,1881个未被标记的地址集群.

对于每个空投糖果行为节点,以该标记地址集为中心且与其相邻的所有节点被定义为一个输出集合,即此标记地址集直接指向的所有比特币地址的集合.

由于此交易图是按出度设计的,所以对输出集合进行由大到小的排序,可以对应找到发起了最多比特币交易的实体(即空投糖果行为节点).

其中最大输出集合由241,874,351个地址组成,对应的空投糖果行为节点包含16个比特币地址.

通过对上述结果的分析,可以得出这种识别方法较为有效的结论.

图9空投糖果行为交易图(2)贪婪注资行为同理,利用预标记集群集合中的贪婪注资行为预标记集群构建交易图.

然后在不同参数设置的情况下,使用识别方法在此交易图中识别出的部分典型结果在表2列出.

从表中可以看出,时间参数越大、交易数参数越小、金额倍数参数越小,越容易达到贪婪注资行为的高召回率,意味着可以更全面地识别出贪婪注资行为.

同时,也可以看到表2中第4行的召回率最高(81.

25%),其对应的准确率为54.

32%.

由此可知,5.

3节获取贪婪注资行为真值所用的经验参数相比于此行参数,其时间参数相对减小、交易数参数相对增大、金额倍数参数相对增大.

这样可以在保证更全面地识别异常交易行为(高召回率)的情况下,更准确严格地筛选出贪婪注资行为.

因此由实验结果证明,5.

3.

2节经验参数的选取是客观合理的.

并12计算机学报2020年且,由于本识别方法的侧重点在尽可能全面的识别出异常交易行为,因此表2中所示的准确率普遍在55%左右,是可以接受的.

表2识别贪婪注资行为召回率和准确率统计表金额倍数参数(倍)交易数参数(个)时间参数(天)识别结果中的真值数(个)召回率(%)准确率(%)7301-6016.

2562.

967301-180127551.

857351-180127552.

478351-3601381.

2554.

328401-180127558.

648451-1801168.

7559.

8811351-3601168.

7554.

9411451-3601062.

556.

17最优识别结果如表3所示,可以看到,识别出的贪婪注资行为集群中包含的真值数为13个,占5.

3.

2节中的贪婪注资行为真值数的13/16(即召回率为81.

25%).

表3识别结果统计表比特币异常交易行为真值数(个集群)识别结果中的真值数(个)召回率(%)标准地址聚类识别结果(个集群)空投糖果行为7685.

7177贪婪注资行为161381.

2572我们将识别出的这13个真值构建为一个交易图,如图10所示.

共有965个节点(其中有13个是识别出的贪婪注资行为节点),1064条边(涉及1080个不同的节点间接收关系),189.

9286056BTC被转移,952个未被标记的地址集群.

图10贪婪注资行为交易图对于每个贪婪注资行为节点,以该标记地址集为中心且与其相邻的所有节点被定义为一个输入集合,即所有直接指向此标记地址集的比特币地址的集合.

由于此交易图是按入度设计的,所以对输入集合进行由大到小的排序,可以对应找到收到最多比特币交易的实体(即贪婪注资行为节点).

其中最大输入集合由106个地址组成,对应的贪婪注资行为节点仅包含1个比特币地址.

通过对上述结果的分析,可以得出此识别方法较为有效的结论.

6.

2.

2异常交易行为识别我们使用标准地址集群集合及其涉及的比特币交易,按4.

2.

3节描述的方法构建交易图,如图11所示.

共有25,853个节点(其中有5642个是标准地址集群的节点),49,474条边(涉及72,550个不同的节点间关系),包含标准地址集群中5619个未被标记的地址集群.

(1)空投糖果行为识别我们利用识别方法,在标准地址集群集合中识别空投糖果行为.

在表3中可以看到识别的结果,共识别出77个空投糖果行为集群(节点).

这些集群包含了1,515,715个比特币地址,涉及14,367笔发送交易(价值14167.

8769268BTC).

图11标准地址集群交易图案例1分析:我们利用WalletExplorer在这些识别出的集群中发现了一个具有分析价值的地址集群.

这个集群的部分发送交易行为与"粉尘"注入行为基本一致.

同时也满足5.

3.

1节所提到的,"粉尘"交易的一笔交易的交易金额小于此交易手续费的3倍.

以P2PKH交易为例,其最小体积时为一个输入,一个输出,总共182字节.

且比特币中默认手续费为0.

00001BTC/KB,所以此交易的手续费等于0.

00000182BTC,其3倍就是0.

00000546BTC.

我们识别出的这个空投糖果行为集群,其虽然存在大量交易金额为0.

00000546BTC的交易,但此金额的每笔交易所对应的手续费并不是0.

00000182BTC,而是0.

0001818BTC,远超交易金额的1/3.

所以考虑此集群存在"粉尘"注入行为,不排除有试图跟踪分析用户的动机.

图12显示的是此集群在今年11月8日发送的"粉尘"交易数量随时间变化的累沈蒙等:基于动机分析的比特币异常交易行为识别方法13积增长趋势.

由图可知,仅单日,此集群就有3602个0.

00000546BTC的输出.

其在短时间内将大量相同金额发送到不包含在此集群内的其他地址的特征,满足空投糖果异常交易行为特征,可由空投糖果异常交易行为识别算法识别出来.

并且可以看出"粉尘"输出数量的增长速率与时间具有相关性.

不排除此集群试图在某个时间段隐藏其"粉尘"注入行为.

图12"粉尘"交易数量累积图(2)贪婪注资行为识别我们利用识别方法,在标准地址集群集合中识别贪婪注资行为.

在表3中可以看到识别的结果,共识别出72个贪婪注资行为集群(节点).

这些集群包含了291,476个比特币地址,涉及6129笔接收交易(价值526.

90302134BTC).

案例2分析:我们在这些识别出的集群地址中发现了WannaCry勒索事件的三个涉事地址("115p7UMMngoj1pMvkpHijcRdfJNXj6LrLn","12t9YDPgwueZ9NyMgw519p7AA8isjr6SMw"和"13AM4VW2dhxYgXeQepoHkHSQuy6NgaEb94").

我们针对这三个涉事地址进行了一些统计和分析.

截至2019年11月9日,这三个地址共进行了413笔交易,其中407笔存款交易,6笔取款交易(每个地址2笔).

图13综合统计了这三个地址的交易数量.

由图可知,仅2017年5月一个月,此集群就有333笔存款交易.

也就是在无历史交易的情况下,此集群在短时间内从不包含在此集群的地址接收到了大量资金的特征,满足贪婪注资异常交易行为特征,可由贪婪注资异常交易行为识别算法识别出来.

2017年8月的7笔交易中,有6笔是取款交易,这意味着犯罪分子在此时间段内将赃款进行了转移.

经过详细的查询发现,此6笔取款交易发生在美国时间2017年8月3日的凌晨四点至五点,共转移了51.

9269094BTC.

之所以选择在这个时间节点转移赃款,可能是因为2017年比特币价值上涨趋势明显,犯罪分子急于卖币,从而获取高资产;同时,他们可能也发现存款交易的数量随着时间的推移越来越少,从而决定收手.

观察图13,还可以发现,在事件过去半年多以后,还有人在往三个地址里存款.

我们猜想,这可能是在世界的某个角落还存在此次事件的受害人,或者犯罪分子还在利用这三个地址进行着一些非法交易活动.

图13涉事地址交易数量统计图由于此事件发生在2017年5月,所以我们又着重统计分析了2017年5月这三个地址所涉及的交易情况.

三个涉事地址在2017年5月共收到了333笔存款交易,交易金额共50.

65432BTC,涉及565个输入地址和其余3823个输出地址.

如图14所示,显示的是按天综合统计三个地址的交易金额和交易数量的趋势.

由图可知,交易金额和交易数量特征也是满足贪婪注资异常交易行为特征的.

从图中的交易数量和交易金额可以看出,在5月12日WannaCry出现后,勒索行为并没有立刻爆发.

而是在第二天,5月13日出现了第一个交易峰值(71笔,10.

202544BTC).

值得注意的是5月15日,周一,第二个交易峰值出现(89笔,13.

814941BTC).

可能是迫于工作日刚刚开始,业务的需要,所以许多人选择给犯罪分子注资,以获得相应的工作文件.

随着时间的推移,很快,犯罪分子基本就接收不到太多的存款交易了.

案例3分析:我们在这些识别出的地址集群中又探究了一个实例,其整个诈骗过程综合了空投糖果行为与贪婪注资行为,是一个非常具有代表性的骗局案例.

2019年6月27日,SOXex交易平台精心地策划了一场骗局.

在短短几天的时间里,先利用空投14计算机学报2020年图142017年5月涉事地址交易数量和金额趋势图糖果行为吸引投资者(注册交易平台即送0.

001BTC,进群即送0.

0005BTC),再利用高额的收益让投资者的贪婪心理驱使其疯狂注资认购(五折购买比特币活动,发行平台币sox).

当交易所操作者认为骗取到了目标数额后,便即刻闭网消失.

截至7月5日,交易所钱包地址中的金额已经大部分通过交易所套现,套现金额约为4000万人民币,诈骗金额则高达数亿之多.

我们基于公开信息找到了涉事地址"1HckjUpRGcrrRAtFaaCAUaGjsPx9oYmLaZ".

为了在标准地址集群中验证匹配到这一实例,我们进一步筛选那些包含这个实例发生时间段的标记地址集群,并跟踪记录标记地址集群的后续全部资金流量.

最终,我们通过查询访问一些交易所可公共访问的API,追踪到了上述涉事地址("1HckjUpRGcrrRAtFaaCAUaGjsPx9oYmLaZ"),以及其他720个属于同一集群的涉事地址(以"19H6VMc2TvEqrddUcAdcYKq4HXeaowsKza"和"1KkF25QJRNDVYeN1DYFtoWhoirzcfjmvcr"为例).

表4展示的是上述三个地址在骗局发生期间的作用情况,且不排除该资金后续存在洗钱的可能.

表4涉事地址在骗局发生期间的作用情况说明表涉事地址骗局交易数(笔)骗局接收交易金额(BTC)特征1HckjUpRGcrrRAtFaaCAUaGjsPx9oYmLaZ约9657约70.

4614636地址生存周期长,没有因涉及骗局而被冻结,仍在持续小额输出19H6VMc2TvEqrddUcAdcYKq4HXeaowsKza70.

00185146在7月3日和4日两天内多次接收并转出全部比特币1KkF25QJRNDVYeN1DYFtoWhoirzcfjmvcr40.

00001638仅在7月3日一天接收并转出全部比特币7结束语本文旨在基于动机分析,探索识别比特币交易背后的异常行为.

为了解决上述问题,我们收集了比特币历史交易数据,并确定了异常交易行为真值集.

通过分析可能存在的交易动机,提出了两个异常交易行为的判定规则,并且通过交易图转换得到了两种异常交易行为的交易模式,从而提出比特币异常交易行为识别模型.

最后,通过对异常交易行为进行识别来验证识别方法的有效性.

实验结果显示,空投糖果行为召回率为85.

71%、准确率为43.

62%,贪婪注资行为召回率为81.

25%、准确率为54.

32%.

并且本文重点关注分析了三个真实的异常交易行为案例.

此识别方法有助于及时对基于比特币的异常交易活动进行遏制.

本文提出的基于动机分析的比特币异常交易行为识别方法是一种新的见解.

但本文在基础数据范围、真值集覆盖和参照信息质量三方面依然存在局限.

即扩大数据采集范围可以增加数据库现有集群所涉及的交易关系,获得更多提示;若存在公开确定且可以参考使用的真值集,则有助于正向影响本文的识别方法;大量的公开高质量参照信息,有助于识别比特币中的异常交易行为.

在未来的研究中我们将顺应市场和技术发展趋势,对区块链数据进行更深入的研究,主要包含以下工作:(1)将强模拟扩展算法[29]与子图匹配检测算法相结合,对强模拟扩展算法的边权值等属性进行增强约束.

从而对检测算法进行改进处理,使其可以从海量数据中有效且高效地识别出异常交易行为,并进一步提升识别方法的召回率和准确率;(2)探索研究更多的新型异常交易行为及其特点,如非法资金跨境转移行为和市场操控行为等等;(3)基于更多种类的加密数字货币区块链进行异常交易行为的研究[30];(4)尝试与跨领域知识进行结合,更加全面精准地揭示市场内潜在的异常交易行为.

沈蒙等:基于动机分析的比特币异常交易行为识别方法15致谢感谢广东省重点领域研发计划资助(2019B010137003)、国家自然科学基金资助(61972039、61872041)、北京市自然科学基金(4192050)资助,感谢向本文提出宝贵建议的审稿专家.

参考文献[1]AntonopoulosA.

MasteringBitcoin:unlockingdigitalcryptocurrencies.

USA:O'ReillyMedia,2017.

[2]ShaoQi-Feng,JinChe-Qing,ZhangShao,etal.

Blockchain:architectureandresearchprogress.

JournalofComputerResearchandDevelopment,2018,41(5):969-988(inChinese)(邵奇峰,金澈清,张召等.

区块链技术:架构及进展.

计算机学报,2018,41(5):969-988)[3]MeiklejohnS,PomaroleM,JordanG,etal.

Afistfulofbitcoins:characterizingpaymentsamongmenwithnonames//Proceedingsofthe2013conferenceonInternetmeasurementconference.

Barcelona,Spain,2013:127-140.

[4]ZhengBao-Kun,ZhuLie-Huang,ShenMeng,etal.

Identifyingthevulnerabilitiesofbitcoinanonymousmechanismbasedonaddressclustering.

SCIENCECHINAInformationSciences,2020,63(3):132101.

[5]GaoFeng,MaoHong-Liang,WuZhen,etal.

Lightweighttransactiontracingtechnologyforbitcoin.

ChineseJournalofComputers,2018,41(5):989-1004(inChinese)(高峰,毛洪亮,吴震等.

轻量级比特币交易溯源机制.

计算机学报,2018,41(5):989-1004)[6]FuShuo,XuHai-Xia,LiPei-Li,etal.

Asurveyonanonymityofdigitalcurrency.

ChineseJournalofComputers,2019,42(5):1045-1062(inChinese)(付烁,徐海霞,李佩丽等.

数字货币的匿名性研究.

计算机学报,2019,42(5):1045-1062)[7]DiLuzioA,MeiA,StefaJ.

Consensusrobustnessandtransactionde-anonymizationintheripplecurrencyexchangesystem//Proceedingsofthe37thIEEEIntConfonDistributedComputingSystems.

Piscataway,USA,2017:140-150.

[8]MeiklejohnS,OrlandiC.

Privacy-enhancingoverlaysinbitcoin//ProceedingsoftheInternationalConferenceonFinancialCryptographyandDataSecurity.

Berlin,Germany,2015:127–141.

[9]MserM,BhmeR.

Anonymousalonemeasuringbitcoin'ssecond-generationanonymizationtechniques//Proceedingsofthe2017IEEEEuropeanSymposiumonSecurityandPrivacyWorkshops(EuroS&PW).

Paris,France,2017:32-41.

[10]HintereggerA,HaslhoferB.

Anempiricalanalysisofmonerocross-chaintraceability//Proceedingsofthe23rdInternationalConferenceonFinancialCryptographyandDataSecurity.

Basseterre,St.

Kitts,2019:150-157.

[11]YuZuo-Xia,AuMan-Ho,YuJiang-Shan,etal.

NewempiricaltraceabilityanalysisofCryptoNote-styleblockchains//Proceedingsofthe23rdInternationalConferenceonFinancialCryptographyandDataSecurity.

Basseterre,St.

Kitts,2019:133-149.

[12]KapposG,YousafH,MallerM,etal.

Anempiricalanalysisofanonymityinzcash//Proceedingsofthe27thUSENIXSecuritySymposium.

Baltimore,USA,2018:463-477.

[13]YousafH,KapposG,MeiklejohnS.

Tracingtransactionsacrosscryptocurrencyledgers//Proceedingsofthe28thUSENIXSecuritySymposium.

SantaClara,USA,2019:837-850.

[14]FoleyS,KarlsenJR,Putni,etal.

Sex,drugs,andbitcoin:howmuchillegalactivityisfinancedthroughcryptocurrencies.

TheReviewofFinancialStudies,2019,32(5):1798-1853.

[15]LeeSeunghyeon,YoonChanghoon,KangHeedo,etal.

Cybercriminalminds:aninvestigativestudyofcryptocurrencyabusesinthedarkweb//Proceedingsofthe26thAnnualNetworkandDistributedSystemSecuritySymposium.

SanDiego,USA,2019:1-15.

[16]MoserM,BohmeR,BreukerD.

Aninquiryintomoneylaunderingtoolsinthebitcoinecosystem//Proceedingsofthe2013APWGeCrimeResearchersSummit.

SanFrancisco,USA,2013:1-14.

[17]Paquet-CloustonM,HaslhoferB,DupontB.

Ransomwarepaymentsinthebitcoinecosystem.

JournalofCybersecurity,2019,5(1):tyz003.

[18]HuangD.

Y,McCoyD,AliapouliosM.

M,etal.

Trackingransomwareend-to-end//ProceedingsoftheIEEESymposiumonSecurityandPrivacy.

SanFrancisco,USA,2018:618-631.

[19]LiaoK,ZhaoZi-Ming,DoupéA,etal.

Behindcloseddoors:measurementandanalysisofcryptolockerransomsinbitcoin//Proceedingsofthe2016APWGSymposiumonElectronicCrimeResearch.

Toronto,Canada,2016:1-13.

[20]VasekM,MooreT.

There'snofreelunch,evenusingbitcoin:trackingthepopularityandprofitsofvirtualcurrencyscams//ProceedingsoftheFinancialCryptographyandDataSecurity.

SanJuan,PuertoRico,2015:44-61.

[21]BartolettiM,PesB,SerusiS.

Dataminingfordetectingbitcoinponzischemes//ProceedingsoftheCryptoValleyConferenceonBlockchainTechnology.

Zug,Switzerland,2018:75-84.

[22]ChenWei-Li,WuJun,ZhengZi-Bin,etal.

Marketmanipulationofbitcoin:evidencefromminingtheMt.

Goxtransactionnetwork//Proceedingsofthe2019IEEEConferenceonComputerCommunications.

Paris,France,2019:964-972.

[23]ChenWei-Li,ZhengZi-Bin.

Blockchaindataanalysis:areviewofstatus,trendsandchallenges.

ComputerResearchandDevelopment,2018,55(9):1853-1870.

[24]DiBattistaG,DiDonatoV,PatrignaniM,etal.

Bitconeview:visualizationofflowainthebitcointransactiongraph//Proceedingsofthe12thIEEESymponVisualizationforCyberScurity.

Piscataway,USA,2015:1-8.

[25]McGinnD,BirchD,AkroydD,etal.

Visualizingdynamicbitcointransactionpatterns.

BigData,2016,4(2):109-119.

16计算机学报2020年[26]ZhuLie-Huang,GaoFeng,ShenMeng,etal.

Surveyonprivacypreservingtechniquesforblockchaintechnology.

JournalofComputerResearchandDevelopment,2017,54(10):2170-2186(inChinese)(祝烈煌,高峰,沈蒙等.

区块链隐私保护研究综述.

计算机研究与发展,2017,54(10):2170-2186)[27]FederA,GandalN,HamrickJ,etal.

Theimpactofddosandothersecurityshocksonbitcoincurrencyexchanges:evidencefrommt.

gox.

JournalofCybersecurity,2018,3(2):137–144.

[28]GandalN,HamrickJ,MooreT,etal.

Pricemanipulationinthebitcoinecosystem.

JournalofMonetaryEconomics,2018,95(5):86-96.

[29]MaShuai,CaoYang,FanWen-Fei,etal.

Strongsimulation:Capturingtopologyingraphpatternmatching.

ACMTransactionsonDatabaseSystems,2014,39(1):1-46.

[30]GaoFeng,ZhuLie-Huang,DingKai,etal.

Researchprogressonstablecoins.

JournalofNanjingUniversityofInformationScience&Technology,2019,11(5):499-512(inChinese)(高峰,祝烈煌,丁凯等.

区块链稳定代币研究进展.

南京信息工程大学学报,2019,11(5):499-512)SHENMeng,bornin1988,Ph.

D.

,associateprofessor.

Hisresearchinterestsincludenetworksecurityandprivacy-preservingalgorithmsincloudcomputing.

SANGAn-Qi,bornin1996,M.

S.

candidate.

Herresearchinterestsincludenetworkandinformationsecurity.

ZHULie-Huang,bornin1976,Ph.

D.

,professor.

Hisresearchinterestsincludecryptography,networkandinformationsecurity.

SUNRun-Geng,bornin1997,M.

S.

candidate.

Hisresearchinterestsincludenetworkandinformationsecurity.

ZHANGCan,bornin1996,Ph.

D.

candidate.

Hisresearchinterestsincludenetworkandinformationsecurity.

BackgroundThecurrentblockchaindigitalcurrencyisusedbymanymalicioustraders,leadingtoaseriesofabnormaltradingbehaviorssuchas"dust"injection,"airdrop"operations,extortion,andscams.

Therefore,researchontheidentificationmethodofabnormaltransactionbehaviorofblockchaindigitalcurrencyisofgreatsignificanceforregulatingtransactionbehaviorandensuringcyberspacesecurity.

Amongthemanyblockchaindigitalcurrencies,themarketvalueofBitcoinexceedshalfofthetotalmarketvalueofallblockchaindigitalcurrencies,andishighlyrepresentative.

TheBitcoinsystemhasalargenumberofusers,alargetransactionscale,andanonymizationofaddresses,whichbringgreatchallengestotheaccurateidentificationofabnormaltransactionbehavior.

Sofar,manyresearchershavefocusedonaparticulartypeofillegalandabnormaltradingbehavior.

Butdifferentfromtheirmethod,giventhatthereisaclearmotivationbehindanyBitcoinabnormaltransactionbehavior,thisarticledesignsanovelmethodforidentifyingBitcoin'sabnormaltransactionbehaviorbasedontheanalysisoftransactionmotivation.

Specifically,wetakethetwotypesofabnormaltransactionbehaviorsofairdropcandyandgreedycapitalinjectionastypicalrepresentatives,anddesignthetwotypesofabnormaltransactionbehaviordeterminationrules,andthenabstracttheabnormaltransactionpatterndiagram.

Basedonthis,thealgorithmforidentifyingabnormaltransactionbehaviorsofBitcoinwasdesignedandimplementedusingsubgraphmatchingtechnology.

Inordertoevaluatetheeffectivenessofthismethod,wecollectedthehistoricaltransactiondataofBitcoinfornearly30months,anddeterminedthetruthsetofabnormaltransactionbehaviorthroughmanualanalysis.

Theexperimentalresultsshowthattherecognitionrecallrateofairdropcandybehavioris85.

71%,theaccuracyis43.

62%,therecognitionrecallrateofgreedyfundinjectionbehavioris81.

25%,theaccuracyis54.

32%.

Inaddition,wefocusontheanalysisanddisplayofthreetypicalexamplesofBitcoin'sabnormaltransactionbehavior(i.

e.

"dust"injectionbehavior,WannaCryransomware,SOXexexchangescam),andfurtherverifytheeffectivenessofthemethodproposedthroughrealcases.

Italsoshowsthattherearemanyabnormaltradingactivitiesinthecryptocurrencymarket.

ThisworkispartiallysupportedbytheKeyresearchandDevelopmentProgramforGuangdongProvince(No.

2019B010137003),theNationalNaturalScienceFoundationofChina(No.

61972039,No.

61872041),theBeijingNaturalScienceFoundation(No.

4192050).

ThepurposeofthisprojectistoexploretheabnormaltransactionbehaviorinBitcoin,therebyensuringthehealthydevelopmentofthecryptocurrencymarket.

432020论文在线号No.

16CHINESEJOURNALOFCOMPUTERS2020OnlineNo.

16本课题得到广东省重点领域研发计划(No.

2019B010137003)、国家自然科学基金(No.

61972039、No.

61872041)、北京市自然科学基金(No.

4192050)资助.

沈蒙,男,1988年生,博士,副教授,计算机学会(CCF)会员,主要研究领域为网络安全、云计算隐私保护.

E-mail:shenmeng@bit.

edu.

cn.

桑安琪,女,1996年生,硕士研究生,主要研究领域为网络与信息安全.

E-mail:anqi_960123@163.

com.

祝烈煌(通信作者),男,1976年生,博士,教授,计算机学会(CCF)会员,主要研究领域为密码学、网络与信息安全.

E-mail:liehuangz@bit.

edu.

cn.

孙润庚,男,1997年生,硕士研究生,主要研究领域为网络与信息安全.

E-mail:17864290295@163.

com.

张璨,男,1996年生,博士研究生,主要研究领域为网络与信息安全.

E-mail:canzhang@bit.

edu.

cn.

基于动机分析的区块链数字货币异常交易行为识别方法沈蒙1),2)桑安琪1)祝烈煌1)孙润庚1)张璨1)1)(北京理工大学计算机学院,北京100081)2)(密码科学技术国家重点实验室,北京100878)摘要当前区块链数字货币被众多恶意交易者利用,导致了"粉尘"注入、"空投"操作、勒索、骗局等一系列异常交易行为.

因此,研究区块链数字货币异常交易行为的识别方法对于规范交易行为、保障网络空间安全具有重要意义.

在众多区块链数字货币中,比特币市值超过所有区块链数字货币市值和的一半,具有高代表性.

比特币系统的用户数量多、交易规模大、地址匿名化等特性,为异常交易行为的准确识别带来巨大挑战.

鉴于任何比特币异常交易行为背后都存在着明确的动机,本文以分析交易动机为切入点,设计了一种新颖的比特币异常交易行为识别方法.

具体地,我们以空投糖果和贪婪注资两类异常交易行为作为典型代表,分别设计了两类异常交易行为的判定规则,进而抽象出异常交易模式图.

在此基础上,利用子图匹配技术设计实现了比特币异常交易行为的识别算法.

为了评估本方法的效果,我们收集了近30个月的比特币历史交易数据,通过人工分析确定了异常交易行为的真值集.

实验结果显示,空投糖果行为的识别召回率为85.

71%、准确率为43.

62%,贪婪注资行为的识别召回率为81.

25%、准确率为54.

32%.

此外,我们重点分析展示了三个比特币异常交易行为的典型实例,通过真实案例进一步验证了本文所提方法的有效性.

关键词区块链;比特币;异常交易行为;动机分析;交易图中图法分类号TP309AbnormalTransactionBehaviorRecognitionBasedonMotivationAnalysisinBlockchainDigitalCurrencySHENMeng1),2)SANGAn-Qi1)ZHULie-Huang1)SUNRun-Geng1)ZHANGCan1)1)(SchoolofComputerScience,BeijingInstituteofTechnology,Beijing100081)2)(StateKeyLaboratoryofCryptology,P.

O.

Box5159,Beijing100878)AbstractDuetothechaosinthecurrentcryptocurrencymarket,blockchaindigitalcurrencyisusedbymanymalicioustraders,leadingtoaseriesofabnormaltradingbehaviorssuchas"dust"injection,"airdrop"operations,extortion,andscams.

Therefore,researchontheidentificationmethodofabnormaltransactionbehaviorofblockchaindigitalcurrencyisofgreatsignificanceforregulatingtransactionbehaviorandensuringcyberspacesecurity.

Amongthemanyblockchaindigitalcurrencies,themarketvalueofBitcoinexceedshalfofthetotalmarketvalueofallblockchaindigitalcurrencies,andishighlyrepresentative.

Bitcoinisthemostsuccessfulblockchainapplicationscenarioatpresentandoneofthemostpopulartopicsinthefieldofdigitalcurrencyinvestmentandresearchintherecentdecade.

TheBitcoinsystemhasalargenumberofusers,alargetransaction2计算机学报2020年scale,andanonymizationofaddresses,whichbringgreatchallengestotheaccurateidentificationofabnormaltransactionbehavior.

Sofar,manyresearchershavefocusedonaparticulartypeofillegalandabnormaltradingbehavior.

Butdifferentfromtheirmethod,giventhatthereisaclearmotivationbehindanyBitcoinabnormaltransactionbehavior,thisarticledesignsanovelmethodforidentifyingBitcoin'sabnormaltransactionbehaviorbasedontheanalysisoftransactionmotivation.

Specifically,wetakethetwotypesofabnormaltransactionbehaviorsofairdropcandyandgreedycapitalinjectionastypicalrepresentatives,anddesignthetwotypesofabnormaltransactionbehaviordeterminationrules(i.

e.

judgmentrulesforairdropcandybehaviorandgreedinjectionbehavior),andthenabstracttheabnormaltransactionpatterndiagram(i.

e.

airdropcandybehaviortradingpatternandgreedycapitalinjectionbehaviortradingpattern).

Basedonthis,thealgorithmforidentifyingabnormaltransactionbehaviorsofBitcoinwasdesignedandimplementedusingsubgraphmatchingtechnology.

Inordertoevaluatetheeffectivenessofthismethod,wecollectedthehistoricaltransactiondataofBitcoinfornearly30months,anddeterminedtheground-truthsetofabnormaltransactionbehaviorthroughmanualanalysis.

Theexperimentalresultsshowthattherecognitionrecallrateofairdropcandybehavioris85.

71%,theaccuracyis43.

62%,therecognitionrecallrateofgreedyfundinjectionbehavioris81.

25%,andtheaccuracyis54.

32%.

Inaddition,wefocusontheanalysisanddisplayofthreetypicalexamplesofBitcoin'sabnormaltransactionbehavior(i.

e.

"dust"injectionbehavior,WannaCryransomware,SOXexexchangescam),andfurtherverifytheeffectivenessofthemethodproposedinthispaperthroughrealcases.

Atthesametime,italsoshowsthattherearemanyabnormaltradingactivitiesinthecryptocurrencymarket,andthecryptocurrencyinvestmentmarketisconstantlybeingdisrupted.

Therefore,researchtoidentifyBitcoin'sabnormaltradingbehaviorhasthepotentialtoprovideinsightsintothewidercryptocurrencyecosystemandthetradingbehaviorofthousandsofdigitalcurrenciesnowincluded.

ItcanalsohelpBitcoininvestorsunderstandthedangersofinvestinginthemarketandreduceinvestmentriskinthemarket.

Inaddition,itismoreconducivefornationalauthoritiestousetheabnormaltransactionbehaviorofcryptocurrenciestoregulateinvestors'investmentbehavior.

Keywordsblockchain;Bitcoin;abnormaltradingbehavior;motivationanalysis;transactiongraph1引言比特币是迄今为止最为成功的区块链应用场景,也是近十年在数字货币投资领域和研究领域中最流行的话题之一.

由2008年化名为"中本聪"的学者发表的比特币奠基性的论文可知,比特币是由密码学支持保护的、可以在参与者之间实现价值转移的数字货币,也是最著名的首个具有变革潜力的、不依赖第三方权威的分布式加密货币1.

此外,由于比特币允许用户在比特币网络中使用一个与真实身份无关的假名,并且无需地址重用,所以比特币具有一定的匿名性.

同时,因为具有分布式和匿名性这两个特点,近些年比特币吸引大量用户资本,积累大量交易数据.

据统计,比特币在全球至少有1000万的用户使用量,每天的交易量高达21S.

Nakamoto.

Bitcoin:Apeer-to-peerelectroniccashsystem.

2008.

[Online].

Available:https://bitcoin.

org/bitcoin.

pdf亿美元2.

比特币的实际价值和用户量的潜在价值是投资者参与投资比特币的主要因素.

一方面,如图1所示,由历史均价可知,比特币的实际价值非常高.

另一方面,比特币庞大的基础用户量和匿名性,使得其用户的身份更容易被隐藏.

所以许多不怀好意之人正是利用了比特币的这种高价值属性与匿名性来实施恶意行为.

本文主要关注"粉尘"注入、"空投"操作、勒索、骗局等比特币异常交易行为.

这些异常交易行为普遍存在,并造成了重大的经济损失.

如,SOXex交易平台利用假空投福利和高回报活动诱导投资者注资,最终套现约4000万人民币3;20192C.

Burniske,A.

White.

Bitcoin:Ringingthebellforanewassetclass.

2019.

[Online].

Available:https://research.

ark-invest.

com/hubfs/1DownloadFilesARK-Invest/WhitePapers/Bitcoin-Ringing-The-Bell-For-A-New-Asset-Class.

pdf3https://www.

qubi8.

com/archives/309081.

html沈蒙等:基于动机分析的比特币异常交易行为识别方法3图1比特币历史均价趋势图年1月至3月,仅3个月的时间就出现了6起比特币勒索事件1.

本文关注的异常交易行为中的"粉尘"是指微量的币,一般这种金额量级的币不会被用于进行交易.

但很多比特币地址会被注入"粉尘",因为这样有助于攻击者破坏比特币的匿名性,从而实现对这些地址的追踪.

同时,近几年出现了一种称作"空投"的商业行为,利用比特币的大量用户基础,以零成本进行传播,创造营销高潮.

交易平台通过"空投"操作来吸引大量用户进行交易,从而赚取佣金;新币发布利用"空投"操作来吸引场外资本;犯罪分子试图通过"空投"操作非法获取更多用户的数字资产,利用自己的资金进行资本化.

勒索行为则通常会采用禁止访问文件的方式,来向用户索要加密数字货币.

骗局会采用欺骗的方式让用户认为其是有利可图的,但其本质是骗局的发起者将用户的数字资产转移进自己所有权的账户.

由此可知,每一个异常交易行为背后都有其对应的动机.

因此,从交易动机出发,有助于更好地实现对比特币异常交易行为的识别.

比特币独特的自身属性(如用户数量多、交易规模大、地址匿名化)使得界定与识别上述异常交易行为面临诸多挑战.

首先,由于一个用户可以生成多个比特币地址,使得整个账本数据中涵盖了大量不重复的比特币地址.

同时这些地址也都涉及了海量的比特币交易.

因此识别比特币异常交易行为这一过程需要基于海量复杂的比特币交易数据,分析效率低、计算量大.

第二,比特币的整体交易模式为多对多(即输入和输出地址均可以是多个).

这种交易模式使得交易中的输入和输出地址之间缺乏显式的链接.

同时这种弱链接也更有效地在大量交易数据中模糊了潜在比特币异常交易行为的特征,使得难以通过分析地址链接的方式识别基于比特币的异常交易行为.

本文从比特币异常交易行为的动机分析入手,以比特币地址集群为单位进行探索研究.

根据异常1https://forex.

cngold.

org/c/2019-03-14/c6267409.

html行为的交易动机提取其交易特征,并设计了异常交易行为的判定规则.

然后基于判定规则构建交易模式图,从而提出利用子图匹配技术来进行比特币异常交易行为的识别.

最后采用真值匹配和实例验证的方式对识别方法进行了验证分析.

实验结果表明,本文的识别方法可有效识别出比特币异常交易行为.

此识别方法有利于规范加密货币市场及其内部的交易行为.

同时,能为用户提供更加安全的服务,以及更加健康的投资环境.

本文的主要贡献包括三方面:提出了比特币系统中空投糖果行为和贪婪注资行为的判定规则,进而抽象出两类异常交易行为的交易模式,可以将地址集群与"粉尘"注入、"空投"操作、勒索、骗局等异常交易行为进行关联.

提出了一个基于动机分析,利用子图匹配技术有效识别比特币异常交易行为的方法.

并构建了一个比特币异常交易行为真值集.

基于此数据集,识别方法的空投糖果行为召回率为85.

71%、准确率为43.

62%,贪婪注资行为召回率为81.

25%、准确率为54.

32%.

通过研究分析"粉尘"注入、WannaCry勒索事件、SOXex交易所骗局的真实案例,证明本文所提出的比特币异常交易行为识别方法的有效性.

本方法可以帮助降低比特币投资者的市场投资风险,并对加密货币市场及其内部的交易行为进行规范.

2问题定义2.

1比特币交易数据"未花费的交易输出",即UTXO(unspenttransactionoutputs),是比特币交易的基本构建单元和价值单元[1].

本质上,UTXO的出现是为了防止发生双重花费[2].

且众所周知,一个比特币用户可以拥有任意多个地址,一笔交易也可能同时涉及多个地址,即一笔合法的比特币交易可以有多个输入4计算机学报2020年和多个输出.

除此之外,比特币交易是可能存在所谓的"找零"的.

出于隐私保护,找零地址通常与输入地址不同,采用当前所有者的一个新地址.

同时,比特币交易输入总额和输出的总额不需要相等,不管是否存在找零地址.

当输入总额略高于输出总额,两者的差值就是手续费,被称为"矿工费".

如图2描述了一笔典型的记账记录比特币交易TX.

此交易示例有2个输入地址(A1和A2)和三个输出地址(B,C和Ac),其中地址A1、A2和Ac属于同一个用户A,Ac是用户A在TX交易中新生成的找零地址.

由图可知,地址A1转移了2.

1比特币(BTC),地址A2花费了4.

5BTC的UTXO;地址B接收到了1BTC,地址C新生成了一个5BTC的UTXO;找零用户A0.

5BTC.

图中输入总额与输出总额的差为0.

1BTC,是此交易的矿工费.

图2典型比特币交易示意图在比特币交易中存在着一个例外——"Coinbase交易",如图3所示.

它是每个区块中的第一笔交易,没有输入,不消耗UTXO,可以产生新的比特币.

其目的是生产新的可花费的比特币,用作对"赢家"矿工挖矿的奖励.

图3Coinbase交易实例图2.

2典型的比特币异常交易行为2.

2.

1空投糖果行为空投糖果行为的本质是按一定规则免费发放加密货币.

这里泛指在一段时间内,大量数字货币持有者的账户中无故(或因为前期简单操作,如注册等)多出一部分数字资产的现象.

这些数字资产的金额可能非常小,也可能价值非常相近.

一方面,空投糖果行为的发起者可能会为了在用户追加投入后卷款跑路,而前期增加自身用户量,提高自身的用户使用率.

另一方面,空投糖果行为的发起者可能会利用注入的"粉尘"获取用户未知信息,从而非法获利.

所谓的"粉尘"注入行为,就是向大量用户比特币地址发送"粉尘".

恶意者通过关联该比特币地址,追踪此用户的交易活动,从而找出与此用户相关的其他比特币地址.

然后分析得到一个地址集群背后的所有者,从而破坏比特币本身的匿名性.

这种投资行为破坏了数字货币投资的公平性,在某种程度上存在产生跟踪地址行为或者欺诈用户行为的可能,比如"粉尘"注入行为1、OMG空投事件2、EOS空投事件3等.

空投糖果行为的发起者可以是基于区块链的服务、交易平台或者一种新代币的所有者,乃至普通用户等等.

2.

2.

2贪婪注资行为贪婪注资行为通常是在一定时间段内存在某个或者某几个数字货币账户收到大量转账交易的行为.

这里的"贪婪"具体指代两种不同角度的"贪婪".

一种是恶意用户通过非法的方式,贪婪地向普通用户索取加密数字货币资产.

另一种是贪婪用户希望通过注资这种行为(如,投资加密数字货币)来获得财富增长.

对于第一种角度,以勒索行为为例.

勒索行为是指威胁用户,强行索要以比特币为主的赎金的行为,即通过非法占有的手段来获取非法收入.

比如,全球最大勒索病毒GandCrab就是一款比特币勒索病毒,截至目前,其获利资金已高达20亿美金,平均每周获利250万美元4.

对于第二种角度,许多骗局都是符合的.

即从表面上看数字货币持有者可以轻松获利,但实际上这些"政策"和机会是为了让更多的用户尽力去投资,也就是一种非法集资诈骗行为.

攻击者利用项目的高回报率,或者更优惠的汇率来吸引用户的注意,诱惑用户投资.

但实际上,这些被吸引的用户最终大部分都没有真实得到他们应得的东西.

而他们的数字资产早已被转移到骗局发起者的账户.

像BTCPromo、btcQuick和CoinOpend交易所都已被确认为比特币交易所骗局.

1https://www.

jinse.

com/news/blockchain/448255.

html2https://baijiahao.

baidu.

com/sid=16384775455801193433http://www.

zyfree.

net/QuKuaiLian/2018-03/889.

htm4https://www.

360kuai.

com/pc/9c919ca602771a128cota=3&kuai_so=1&sign=360_57c3bbd1&refer_scene=so_1{"inputs":[{"address":"coinbase"}],"blocktime":1573624517,"blockhash":000000000000000000055785d6eaec5c349a30c63cae566d76235b061852cb7e,"outputs":[{"value":12.

84336697,"address":"bc1qjl8uwezzlech723lpnyuza0h2cdkvxvh54v3dn"}]}沈蒙等:基于动机分析的比特币异常交易行为识别方法53相关工作区块链是应用于比特币等加密货币的底层技术,具有开放性和匿名性,所以截至目前,有大量围绕加密货币去匿名,试图挖掘用户隐私的研究.

早期的加密货币去匿名研究主要集中在比特币上[3-6].

通过采用目前所熟知的"多输入"聚类规则和找零地址的方式进行实体识别[3,4].

我们在第4节中也采用了这两种方法来获得共享所有权集群.

随着区块链技术的应用越来越成熟,也陆续出现了针对其他加密货币的去匿名研究工作.

包括Ripple(瑞波币)[7]、Dash(达世币)[8,9]、Monero(门罗币)[10,11]和Zcash(零币)[12]的单币种传统去匿名工作,以及文献[13]跨多个币种和文献[14,15]结合暗网的去匿名工作.

但是现有的针对加密货币的去匿名研究工作,并不能阻止因人们滥用区块链匿名性而形成的正在不断泛滥的非法异常加密货币交易行为.

如,洗钱[3,16]、勒索[17-19]、各种骗局[20,21]、市场操控[22]、暗网非法交易[15]等,具体可参看文献[23].

所以,从区块链交易中识别出特殊的交易模式,从而发现相关的非法异常交易行为是一个非常值得探索的问题.

有不少研究人员专注于某一特定类型的非法异常交易行为进行研究.

下面重点介绍基于区块链技术的洗钱、勒索和骗局的相关研究.

洗钱是将非法所得合法化的一种加密货币非法服务,主要通过各种手段隐瞒非法所得的来源和性质,使其在形式上合法化.

文献[16]利用3种增强交易匿名性的洗钱服务,来系统性说明反洗钱政策在比特币上的效果和局限性.

文献[3]概括了3种典型疑似洗钱的交易模式:汇聚、折叠和分割.

勒索软件通常利用封锁文件的方式向用户勒索非法赎金.

文献[17]使用数据驱动方法识别35个勒索软件相关交易,并经验分析这些勒索软件造成的最直接的经济损失.

文献[19]以勒索软件公开的比特币地址为起点,通过分析比特币交易数据,研究关联交易,最终找到了968个属于该组织的地址,识别出价值1128.

40BTC的赎金交易.

文献[20]通过整合可获得的各种骗局报告,最终获取192个基于比特币的骗局案例,使我们可以了解到当前比特币骗局的大规模和严重性.

并且这些骗局被划分为4种不同类型:庞氏骗局、挖矿骗局、诈骗钱包和虚假交易所等.

文献[21]是利用数据挖掘方法分析比特币庞氏骗局的研究.

除此之外,还有不少研究将区块链网络可视化,以检测比特币交易中潜在的异常或特殊交易模式,从而识别出非法异常交易行为[24,25].

现有的研究还没有基于动机分析的解决方案,但是由第2章问题描述可知,其实每个异常交易行为都存在一个明确的动机.

所以区别于以上分析异常交易行为的方法,本文提出基于动机分析来进行比特币异常交易行为的检测.

4比特币异常交易行为识别模型4.

1方法概述本文按图4所示的技术路线,对比特币交易背后的异常行为进行了识别与实证探索分析.

首先根据对异常交易行为的动机分析提出了空投糖果行为判定规则和贪婪注资行为判定规则,并对它们进行了分析和讨论.

然后将两个判定规则分别转化为可以用于识别异常交易行为的交易模式,即空投糖果行为交易模式和贪婪注资行为交易模式.

从而提出了基于动机分析的比特币异常交易行为识别方法.

最后本文通过真值匹配和识别真实案例的实验来验证识别方法的有效性,详细内容会在第5章和第6章进行进一步的阐述.

4.

2异常交易行为识别方法设计4.

2.

1异常交易行为动机分析(1)空投糖果行为动机分析如2.

2.

1节所述,空投糖果行为可能是一种异常交易行为.

这种行为的主要特征是在一定时间段内,大量用户接收到具有一定规则性的转账交易,并且这些转账交易发起源于一个或一组数字货币账户的交易行为.

这种转账行为表现出具有一定的发散性,可能包含以下四种动机,涉及项目方(或犯罪分子)Pro、用户User以及资金Ac三种实体.

第一种,Pro(新币或新交易所)初期的商业行为,为了提高人气.

Pro试图尽可能多的将数字货币持有者吸引为他们真正的User.

第二种,项目上市后Pro的商业行为,为了提高影响力.

增加User参与度和提高影响力,有助于发掘更多的潜在Ac.

这种行为不一定是具有恶意的(如市场操控),可能只是正常的商业行为.

第三种,Pro为了筹措Ac.

从合法的角度来考虑,可以是Pro为了资助项目的未来发展和建设.

从非法的角度来考虑,可能是Pro为了吸引大量的6计算机学报2020年图4比特币异常交易行为识别方法技术路线User关注后,采取利诱等非法恶意行为来骗取User的Ac.

第四种,不同于前三种,可能是Pro为了恶意追踪User地址,即"粉尘"注入行为.

Pro有意地识别地址的真实所有权,帮助其进一步实施诈骗等非法活动.

(2)贪婪注资行为动机分析如2.

2.

2节所述,贪婪注资行为的主要特征是在一定时间段内,转账行为具有汇聚性,即存在大量用户向某个或者某几个数字货币账户进行转账操作的行为.

其包含两种不同角度的"贪婪",对应也有如下两大类不同的动机,涉及勒索操纵者Black、骗局发起者Scam、用户User以及资金Ac四种实体.

第一类,站在非法Black的角度.

Black试图通过锁定User的文件,来威胁大量User向Black的地址集群进行存款交易,从而贪婪地获得大量非法Ac,实现快速获利.

第二类,先站在User的角度.

User通常会被所谓的优惠汇率、高回报等推销手段所吸引,并想要尽快注资,企图获得更多的Ac.

再站在Scam的角度.

Scam正是利用了User的这种贪婪心理,来欺骗User投资,从而骗取User的Ac.

4.

2.

2异常交易行为判定规则设计(1)空投糖果行为判定规则设计我们根据上述动机分析,结合空投糖果行为特征,提出了第一个异常交易行为判定规则:空投糖果行为判定规则.

在T1时间内,同一所有权的地址集群中,若存在将A个近似金额(浮动范围为Gap)发送到不包含在此集群内的其他数字货币持有者的地址,则认为此地址集群存在空投糖果行为.

就误报而言,最明显的一个误报就是Coinbase交易,其输出地址可以归属于同一个实体[26].

我们采用删除Coinbase交易的方法来防止误报.

因为如图3所示,Coinbase交易在其输入的地址处是有特殊标识的,所以通过识别这个特殊的标识,可以在应用此判定规则之前排除Coinbase交易,从而大大降低误报的概率.

(2)贪婪注资行为判定规则设计我们根据上述动机分析,结合贪婪注资行为特征,提出了第二个异常交易行为判定规则:贪婪注资行为判定规则.

在T2时间内,同一所有权的地址集群接收到B笔高于正常值(该集群历史平均接收交易金额c)Gmul倍的交易,且这些交易由不包含在此集群内的其他数字货币持有者地址发送,则认为此地址集群存在贪婪注资行为.

就误报而言,可能存在同一个用户将自己所有的比特币资产在一段时间内汇入一个或几个自己新拥有的账户.

这种交易行为特征与贪婪注资行为非常类似.

但经过统计,在贪婪注资行为真值中产生这种误报的概率几乎为零,足以被忽略.

此外,上述两个判定规则中的时间参数(即,T1和T2)或金额参数(即,Gap和Gmul)如果选取的不恰当,也可能会产生误报或者漏报.

即,一种是把正常的集群判定为异常集群.

另一种是异常的集群没有被判定出来.

空投糖果行为判定规则可以通过增加T1或增大Gap来减少漏报,但代价是增加了更多计算,并且可能增加误报.

也可以通过减少T1或减小Gap来减少误报,但很可能增加漏报.

贪婪注资行为判定规则可以通过增加T2或减少Gmul来减小漏报率,但代价是增加了更多计算,并且可能增加误报.

也可以通过减少T2或增加Gmul来减小误报率,但很可能会增加漏报率.

4.

2.

3异常交易行为交易模式设计我们将一个地址集群定义为有向图中的一个沈蒙等:基于动机分析的比特币异常交易行为识别方法7节点b,同时,有向图中的每条边e都代表了两个节点间的至少一笔直接交易.

当由地址集群m1向地址集群v1产生了一笔发送交易时,则存在一个有向边(m1,v1).

当由地址集群m2从地址集群v2获得了一笔接收交易时,则存在一个有向边(v2,m2).

这些有向边都具有权重,此值等于沿此边进行的一笔或多笔交易所转移的比特币总量加权.

具体地,本文提出的交易及交易图构建方式如下所示.

定义1(交易).

交易DT={bs,br,w,d}是一个四元组.

其中,bs和br分别表示交易的发送方集群和接收方集群,w表示此交易的交易金额(单位为BTC),d是交易中地址集群的角色标识.

也就是当此笔交易中的发送方(优先考虑)地址集群s存在空投糖果行为时,d被赋0值;当此笔交易中的接收方地址集群r存在贪婪注资行为时,d被赋1值;其余情况d被赋值为-1.

定义2(交易图).

交易图G={N,E,W}是一个三元组.

其中N代表一组节点,即是一组m1或一组m2.

E是对应连接N的一组边,即(m1,v1)或(v2,m2).

W是一组边的权重函数,即E中每条边的权重都是沿这条边转移的比特币总量之和.

为了能更加细致地区分、识别和分析不同的异常交易行为,我们根据4.

2.

2节所述的异常交易行为判定规则,设计了空投糖果行为交易模式和贪婪注资行为交易模式.

(1)空投糖果行为交易模式空投糖果行为交易图由多个空投糖果行为节点(Nk)与他们作为发送方的交易(Ek)及其权重(Wk)所组成.

每一个空投糖果行为节点都是符合空投糖果行为交易模式的.

我们根据空投糖果行为判定规则可知,空投糖果行为交易模式要求交易图中的节点b及其边同时满足:e的方向为(m1,v1);w(1±Gap)的出度数≥A;这A笔交易的时间戳最大差值≤T1.

若此b及其边满足以上要求,则标记此b为空投糖果行为节点(bk).

同时更新其作为bs的交易元组中的d,赋值为0.

并且bk其实是具有实际意义的空投糖果行为地址集群,所以其中所包含的比特币地址也被标记为空投糖果行为地址.

图5所示为空投糖果行为交易模式示意图,其中用不同填充的点和实线箭头共同表示空投糖果行为交易模式.

值得注意的是,图中用大圆圈圈起来的一个或多个地址,表示拥有共同所有权的地址集群.

并且图中用箭头的宽度表示两个地址集群之间的交易金额(交易金额大,则箭头宽;交易金额小,则箭头窄).

此交易模式代表存在共享所有权的空投糖果行为地址集群向集群外的其他地址发起存款交易的资金流量.

图5空投糖果行为交易模式示意图(2)贪婪注资行为交易模式贪婪注资行为交易图由多个贪婪注资行为节点(Nt)与他们作为接收方的交易(Et)及其权重(Wt)所组成.

每一个贪婪注资行为节点都是符合贪婪注资行为交易模式的.

我们根据贪婪注资行为判定规则可知,贪婪注资行为交易模式要求交易图中的节点b及其边同时满足:e的方向为(v2,m2);w/c≥Gmul的入度数≥B;这B笔交易的时间戳最大差值≤T2.

若此b及其边满足以上要求,则标记此b为贪婪注资行为节点(bt).

同时更新其作为br的交易元组中的d,赋值为1.

并且bt其实是具有实际意义的贪婪注资行为地址集群,所以其中所包含的比特币地址也被标记为贪婪注资行为地址.

图6所示为贪婪注资行为交易模式示意图,其中用不同填充的点和实线箭头共同表示贪婪注资行为交易模式;用大圆圈圈起来的一个或多个地址,表示拥有共同所有权的地址集群;用箭头的宽度表示两个地址集群之间的交易金额.

此交易模式代表存在共享所有权的贪婪注资行为地址集群从集群外的其他地址接收到存款交易的资金流量.

4.

3检测算法基于前文所述方法,我们设计了算法1——识别空投糖果行为的检测算法.

其中设G为带权有向图,Gap表示权值浮动范围,满足Gap∈[0,1];A表示满足条件的输出数量下限;Wb表示G中以b为起点的边的权值集合;Tb表示筛选出的以b为起点的边的时间集合;Tdiff表示Tb中最早时间和最晚时间的差;Tbegin表示节点筛选范围的起始天数;Tend表示节点筛选范围的结束天数;Day为常量8计算机学报2020年24*60*60.

图6贪婪注资行为交易模式示意图算法1.

空投糖果行为检测算法.

1.

输入:G=(N,E,W)2.

输出:空投糖果行为节点集合Q3.

Q={}4.

FORb∈NDO5.

Wb.

sort()#对权值进行升序排序6.

FORi=1TOWb.

length()DO7.

count=0#计数器8.

FORj=i-ATOi+ADO9.

IF(abs(Wb[i]–Wb[j])=A)14.

IF(Tdiff>=Day*TbeginandTdiff=Gmul)10.

count=0#计数器11.

WHILEj=Gmul)13.

count=count+114.

IF(count>=B)15.

IF(Tdiff>=Day*TbeginandTdiff<=Day*Tend)16.

Q=Q∪{b}17.

GOTO(5)18.

ENDIF19.

ENDIF20.

ENDIF21.

ENDWHILE22.

ENDIF23.

i=i+j24.

ENDWHILE25.

ENDFOR26.

输出贪婪注资行为节点集合Q算法2时间复杂度分析:G中的节点数量用n表示,每个节点的接收交易数用m表示,则贪婪注资行为检测算法的时间复杂度为O(nmlog(m)).

在第6章的实验中,经过我们多次测试,可知算法2平均耗时为5毫秒,其效率可以接受.

5数据采集与处理5.

1数据收集与解析本文使用BTC.

com1区块链浏览器的多个公共接口下载了近30个月(从2017年5月1日到2019年11月9日)的历史比特币区块链数据.

接下来利用自定义的Python脚本对获得的交易详细信息进行解析.

并将解析后的详细比特币区块链数据存储在数据库文件中.

图7显示了根据我们获得的历史比特币区块链数据描绘的比特币交易量和交易数随时间变化的曲线.

将两条曲线分开来看,比特币交易量的整体趋势随着时间的推移而增长,但是在这个过程中也存在着一些峰值.

这些峰值与经济增长(或下降)和政府的支持有关.

再来看比特币交易数曲线,其整体趋势随时间推移而趋于平稳.

将比特币交易数曲线与图1的比特币价格曲线相融合,可以看出融合后的曲线基本与比特币交易量曲线的趋势相一致.

最后,我们借鉴文献[27,28]中的方法,将解析得到的比特币区块链数据进行人工预处理.

即删除重复交易,并删除验证无效的地址以及其对应的交易,从而得到种子数据.

然后使用自定义的脚本对这些种子数据信息进行了相应的分析.

1https://btc.

com/沈蒙等:基于动机分析的比特币异常交易行为识别方法9图7比特币历史交易量和交易数趋势图5.

2传统地址聚类为了更好地利用历史比特币区块链数据分析出更多有意义的信息,我们首先考虑使用传统的"多输入"比特币地址和找零地址聚类规则,将属于同一个实体(个人、机构或者服务)的地址进行聚类[19].

虽然聚类结果的准确性会受CoinJoin等增强隐私的技术的影响,但是现在已经存在相应的解决方法和技术,来恢复这种"多输入"聚类规则的聚类效果[9].

不过由文献[3]可知,这种找零地址聚类规则方法仍存在误报.

所以我们对已经利用上述两种规则聚类产生的集群内的比特币地址数量设定了一个阈值,即每个集群的地址数量不超过90万个.

如果聚类结果规模超出这个阈值,则选择保留其对应的只运行"多输入"聚类规则后的集群规模.

最终我们将得到的所有集群按规模从大到小的顺序进行编号.

其中我们使用的聚类结果如图8所示,共有5642个标准地址集群(包含6,938,481个比特币地址).

其中55.

48%的集群只包含1个比特币地址,还有大部分(42.

54%)的集群是包含大于1个且不超过10个的比特币地址.

由此可以看出,在庞大数量的比特币用户中,还是小规模实体居于主要地位(比如个人用户).

但同时,我们在后面人工筛选的过程中发现,在进行大量转账交易的情况下,确实也存在着很多只作为一次性转账中介的比特币地址.

5.

3真值获取目前针对本文所关注的异常交易行为,未找到公开确定的数据集.

所以本文通过先由程序粗略筛选,再由人工细致筛选的方式确定两组不同的异常交易行为真值.

在此过程中,由于每种异常交易行为都要满足其交易数量的特征,所以我们先利用程序在标准地址集群中进行一轮预筛选,从而得到每种异常交易行为的预标记集群.

这里我们设置预筛选的规则为:每个空投糖果行为预标记集群应包含至少40笔发送交易;每个贪婪注资行为预标记集群应包含至少40笔接收交易.

最终我们获得了94个空投糖果行为预标记集群和162个贪婪注资行为预标记集群.

图8地址聚类结果图然后我们要求10名安全研究人员根据下述给定的详细筛选规则,分别对两组异常交易行为预标记集群中的每个地址集群通过查询BTC.

com和WalletExplorer1进行细致的筛选.

对于某一个地址集群,若有8名安全研究人员判断其是异常交易行为,则此地址集群为该异常交易行为的真值.

两组异常交易行为人工经验筛选规则中的时间参数和金额浮动/倍数参数,分别根据公开资料23进行确定.

交易数参数是经过统计分析5642个标准地址集群的交易情况后,在上述时间和金额参数的背景下,以百分位数值(空投糖果行为是第99.

9百分位,贪婪注资行为是第99.

8百分位)进行确定的.

当存在真实公开的可参考样本数据集之后,上述所有参数均可根据新样本集进行调整.

具体每种异常交易行为的人工经验筛选规则和真值1https://www.

walletexplorer.

com/2https://www.

tdapk.

com/3http://www.

120btc.

com/zt/20/10计算机学报2020年结果如下所述.

5.

3.

1空投糖果行为真值基于2.

2.

1节描述的空投糖果行为的特征,我们规定空投糖果行为人工经验筛选规则如下:(1)以集群为单位,存在大于等于40个金额较为固定(相近)的输出.

(2)满足(1)的所有交易的时间戳差值在1天到30天内.

同时考虑到执行空投糖果行为的通常是一些需要吸引大量用户注意的新项目方,或者试图窥探别人隐私(比如追踪用户资金流量)的恶意分子.

所以筛选出的集群,需要尽量满足如下(3)所述的规则.

(3)集群内的地址第一次发生交易的时间戳与满足(1)交易的时间戳之差小于5个月,且相差的这段时间内,地址所涉及的交易数量小于100笔.

上述人工筛选规则可以组成两种组合,即(1)(2)和(1)(2)(3).

如果某一地址集群满足两种中的一种,则可以确定为空投糖果行为真值.

且满足第二种组合的真值结果更优.

此外,"粉尘"注入行为作为空投糖果行为的一种特殊形式,在比特币区块链中,一般情况下满足:(4)一笔交易的手续费大于此交易金额的1/3.

如果在上述两种组合的基础上满足(4)则可以进一步确定此集群的异常交易行为是"粉尘"注入行为.

我们经过人工细致筛选,最终得到了7个符合要求的集群,其中1个集群被确定为"粉尘"注入行为.

我们将这些集群作为后续研究所需的空投糖果行为真值.

5.

3.

2贪婪注资行为真值基于2.

2.

2节描述的贪婪注资行为的特征,我们规定贪婪注资行为人工经验筛选规则如下:(1)以集群为单位,存在大于等于40笔相对金额较大的接收交易.

这里相对金额较大是指,集群在这段时间内的平均接收交易金额大于等于在这段时间之前的历史平均接收交易金额的10倍.

(2)满足(1)的所有交易的时间戳差值在1小时到9个月内.

同时考虑到这些潜在非法的贪婪注资异常交易行为普遍生存周期较短,具有一定的突发性.

所以筛选出的集群,需要尽量满足如下(3)所述的规则.

(3)集群地址活跃时间小于等于6个月(即,生存周期较短),甚至此集群没有历史交易.

上述人工筛选规则可以组成两种组合,即(1)(2)和(1)(2)(3).

如果某一地址集群满足两种中的一种,则可以确定为贪婪注资行为真值.

且满足第二种组合的真值结果更优.

我们经过人工筛选,我们得到了16个符合要求的集群,并将这些集群作为后续研究所需的贪婪注资行为真值.

6实验验证与分析6.

1实验设置6.

1.

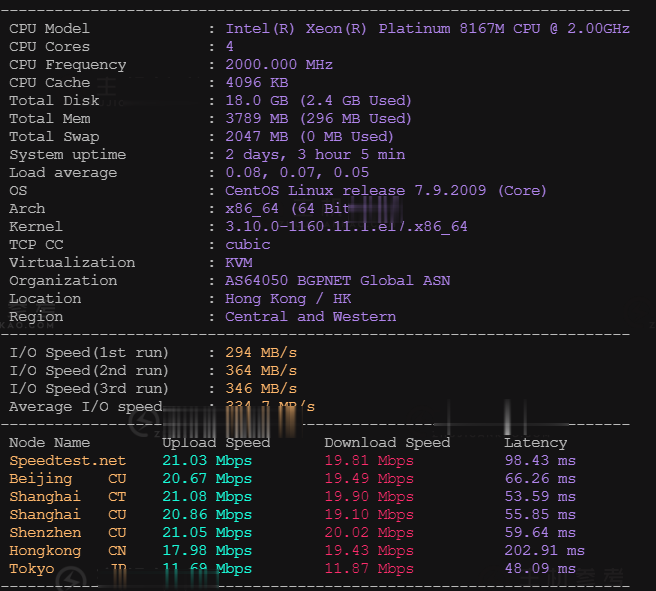

1实验环境本文实验通过Python实现.

处理器为Intel(R)Xeon(R),24核;内存256GB;硬盘3.

6T;操作系统为Windows10,64位;运行环境为Python3.

7.

6.

1.

2数据集本节采用的数据集全部来源于第5节中描述的种子数据,我们使用其经过聚类处理后的第5.

2节标准地址聚类结果的部分结果.

即,使用以下三个集合来验证本文提出的识别方法.

(1)真值集合:该集合包括第5.

3.

1节中描述的7个空投糖果行为真值,以及第5.

3.

2节中描述的16个贪婪注资行为真值;(2)预标记集群集合:该集合包括第5.

3节中描述的94个空投糖果行为预标记集群和162个贪婪注资行为预标记集群;(3)标准地址集群集合:此集合包含的是图8描绘的5642个标准地址集群.

6.

1.

3评价指标本文使用常见的召回率和准确率作为评价指标,并结合识别出比特币异常交易行为实例,来对本文提出的识别方法的执行结果进行评价.

在识别过程中,召回率是针对真值集合来说的,准确率是针对预标记集群集合来说的.

结合比特币异常交易行为实例来进行识别方法评价是指,如果此识别方法可以在标准地址集群集合中针对不同异常交易行为识别出对应真实存在的某一实例,则证明识别方法有效可行.

定义3(召回率).

召回率=预标记集群中识别出的真值结果数/此异常交易行为真值数.

定义4(准确率).

准确率=(2*预标记集群中识别出的真值结果数-此异常交易行为真值数+预标记集群中未被识别出的结果数)/此异常交易行沈蒙等:基于动机分析的比特币异常交易行为识别方法11为预标记集群数.

6.

2实验结果分析针对两种比特币异常交易行为,我们采取检验识别方法的召回率和准确率,以及利用识别方法识别出实例并分析,来验证识别方法的有效性.

6.

2.

1异常交易行为召回率及准确率(1)空投糖果行为根据4.

2.

3节描述的方法,我们利用预标记集群集合中的空投糖果行为预标记集群构建交易图.

然后在不同参数设置的情况下,使用识别方法在此交易图中识别出的部分典型结果在表1列出.

从表中可以看出,时间参数越大、交易数参数越小、金额浮动参数越大,越容易达到空投糖果行为的高召回率.

其高召回率意味着可以更全面地识别出空投糖果行为.

也就是在将此识别方法应用于判断实际异常交易行为时,识别结果非常具有参考意义,其有效性是值得信赖的.

同时,可以看到表1中第5行,不仅其召回率最高(85.

71%),在相同召回率下,其准确率也是最高(43.

62%)的.

由此可知,5.

3节获取空投糖果行为真值所用的经验参数相比于此行参数,其时间参数相对减小、交易数参数相对增大、金额浮动参数相对减小.

这样可以在保证更全面地识别异常交易行为(高召回率)的情况下,更准确严格地筛选出空投糖果行为.

因此由实验结果证明,5.

3.

1节经验参数的选取是客观合理的.

此外,由于本识别方法的侧重点在尽可能全面地识别出异常交易行为,因此表1中所示的准确率普遍在50%左右.

不过考虑到识别出的异常交易行为本身所具有的特殊属性(涉事范围广、影响深),当前的准确率是可以接受的.

表1识别空投糖果行为召回率和准确率统计表金额浮动参数(%)交易数参数(个)时间参数(天)识别结果中的真值数(个)召回率(%)准确率(%)5301-20457.

1451.

065301-100571.

4342.

555351-20457.

1452.

1310351-20571.

4344.

6810351-50685.

7143.

6210401-20571.

4348.

9415351-50685.

7138.

315451-50342.

8650最优识别结果如表3所示,可以看到,识别出的空投糖果行为集群中包含的真值数为6个,占5.

3.

1节中的空投糖果行为真值数的6/7(即召回率为85.

71%).

我们将识别出的这6个真值构建为一个交易图,如图9所示.

共有1887个节点(其中有6个是识别出的空投糖果行为节点),1921条边(涉及2791个不同的节点间发送关系),579.

43126536BTC被转移,1881个未被标记的地址集群.

对于每个空投糖果行为节点,以该标记地址集为中心且与其相邻的所有节点被定义为一个输出集合,即此标记地址集直接指向的所有比特币地址的集合.

由于此交易图是按出度设计的,所以对输出集合进行由大到小的排序,可以对应找到发起了最多比特币交易的实体(即空投糖果行为节点).

其中最大输出集合由241,874,351个地址组成,对应的空投糖果行为节点包含16个比特币地址.

通过对上述结果的分析,可以得出这种识别方法较为有效的结论.

图9空投糖果行为交易图(2)贪婪注资行为同理,利用预标记集群集合中的贪婪注资行为预标记集群构建交易图.

然后在不同参数设置的情况下,使用识别方法在此交易图中识别出的部分典型结果在表2列出.

从表中可以看出,时间参数越大、交易数参数越小、金额倍数参数越小,越容易达到贪婪注资行为的高召回率,意味着可以更全面地识别出贪婪注资行为.

同时,也可以看到表2中第4行的召回率最高(81.

25%),其对应的准确率为54.

32%.

由此可知,5.

3节获取贪婪注资行为真值所用的经验参数相比于此行参数,其时间参数相对减小、交易数参数相对增大、金额倍数参数相对增大.

这样可以在保证更全面地识别异常交易行为(高召回率)的情况下,更准确严格地筛选出贪婪注资行为.

因此由实验结果证明,5.

3.

2节经验参数的选取是客观合理的.

并12计算机学报2020年且,由于本识别方法的侧重点在尽可能全面的识别出异常交易行为,因此表2中所示的准确率普遍在55%左右,是可以接受的.

表2识别贪婪注资行为召回率和准确率统计表金额倍数参数(倍)交易数参数(个)时间参数(天)识别结果中的真值数(个)召回率(%)准确率(%)7301-6016.

2562.

967301-180127551.

857351-180127552.

478351-3601381.

2554.

328401-180127558.

648451-1801168.

7559.

8811351-3601168.

7554.

9411451-3601062.

556.

17最优识别结果如表3所示,可以看到,识别出的贪婪注资行为集群中包含的真值数为13个,占5.

3.

2节中的贪婪注资行为真值数的13/16(即召回率为81.

25%).

表3识别结果统计表比特币异常交易行为真值数(个集群)识别结果中的真值数(个)召回率(%)标准地址聚类识别结果(个集群)空投糖果行为7685.

7177贪婪注资行为161381.

2572我们将识别出的这13个真值构建为一个交易图,如图10所示.

共有965个节点(其中有13个是识别出的贪婪注资行为节点),1064条边(涉及1080个不同的节点间接收关系),189.

9286056BTC被转移,952个未被标记的地址集群.

图10贪婪注资行为交易图对于每个贪婪注资行为节点,以该标记地址集为中心且与其相邻的所有节点被定义为一个输入集合,即所有直接指向此标记地址集的比特币地址的集合.

由于此交易图是按入度设计的,所以对输入集合进行由大到小的排序,可以对应找到收到最多比特币交易的实体(即贪婪注资行为节点).

其中最大输入集合由106个地址组成,对应的贪婪注资行为节点仅包含1个比特币地址.

通过对上述结果的分析,可以得出此识别方法较为有效的结论.

6.

2.

2异常交易行为识别我们使用标准地址集群集合及其涉及的比特币交易,按4.

2.

3节描述的方法构建交易图,如图11所示.

共有25,853个节点(其中有5642个是标准地址集群的节点),49,474条边(涉及72,550个不同的节点间关系),包含标准地址集群中5619个未被标记的地址集群.

(1)空投糖果行为识别我们利用识别方法,在标准地址集群集合中识别空投糖果行为.

在表3中可以看到识别的结果,共识别出77个空投糖果行为集群(节点).

这些集群包含了1,515,715个比特币地址,涉及14,367笔发送交易(价值14167.

8769268BTC).

图11标准地址集群交易图案例1分析:我们利用WalletExplorer在这些识别出的集群中发现了一个具有分析价值的地址集群.

这个集群的部分发送交易行为与"粉尘"注入行为基本一致.

同时也满足5.

3.

1节所提到的,"粉尘"交易的一笔交易的交易金额小于此交易手续费的3倍.

以P2PKH交易为例,其最小体积时为一个输入,一个输出,总共182字节.

且比特币中默认手续费为0.

00001BTC/KB,所以此交易的手续费等于0.

00000182BTC,其3倍就是0.

00000546BTC.

我们识别出的这个空投糖果行为集群,其虽然存在大量交易金额为0.

00000546BTC的交易,但此金额的每笔交易所对应的手续费并不是0.

00000182BTC,而是0.

0001818BTC,远超交易金额的1/3.

所以考虑此集群存在"粉尘"注入行为,不排除有试图跟踪分析用户的动机.

图12显示的是此集群在今年11月8日发送的"粉尘"交易数量随时间变化的累沈蒙等:基于动机分析的比特币异常交易行为识别方法13积增长趋势.

由图可知,仅单日,此集群就有3602个0.

00000546BTC的输出.

其在短时间内将大量相同金额发送到不包含在此集群内的其他地址的特征,满足空投糖果异常交易行为特征,可由空投糖果异常交易行为识别算法识别出来.

并且可以看出"粉尘"输出数量的增长速率与时间具有相关性.

不排除此集群试图在某个时间段隐藏其"粉尘"注入行为.

图12"粉尘"交易数量累积图(2)贪婪注资行为识别我们利用识别方法,在标准地址集群集合中识别贪婪注资行为.

在表3中可以看到识别的结果,共识别出72个贪婪注资行为集群(节点).

这些集群包含了291,476个比特币地址,涉及6129笔接收交易(价值526.

90302134BTC).

案例2分析:我们在这些识别出的集群地址中发现了WannaCry勒索事件的三个涉事地址("115p7UMMngoj1pMvkpHijcRdfJNXj6LrLn","12t9YDPgwueZ9NyMgw519p7AA8isjr6SMw"和"13AM4VW2dhxYgXeQepoHkHSQuy6NgaEb94").

我们针对这三个涉事地址进行了一些统计和分析.

截至2019年11月9日,这三个地址共进行了413笔交易,其中407笔存款交易,6笔取款交易(每个地址2笔).

图13综合统计了这三个地址的交易数量.

由图可知,仅2017年5月一个月,此集群就有333笔存款交易.

也就是在无历史交易的情况下,此集群在短时间内从不包含在此集群的地址接收到了大量资金的特征,满足贪婪注资异常交易行为特征,可由贪婪注资异常交易行为识别算法识别出来.

2017年8月的7笔交易中,有6笔是取款交易,这意味着犯罪分子在此时间段内将赃款进行了转移.

经过详细的查询发现,此6笔取款交易发生在美国时间2017年8月3日的凌晨四点至五点,共转移了51.

9269094BTC.

之所以选择在这个时间节点转移赃款,可能是因为2017年比特币价值上涨趋势明显,犯罪分子急于卖币,从而获取高资产;同时,他们可能也发现存款交易的数量随着时间的推移越来越少,从而决定收手.

观察图13,还可以发现,在事件过去半年多以后,还有人在往三个地址里存款.

我们猜想,这可能是在世界的某个角落还存在此次事件的受害人,或者犯罪分子还在利用这三个地址进行着一些非法交易活动.

图13涉事地址交易数量统计图由于此事件发生在2017年5月,所以我们又着重统计分析了2017年5月这三个地址所涉及的交易情况.

三个涉事地址在2017年5月共收到了333笔存款交易,交易金额共50.

65432BTC,涉及565个输入地址和其余3823个输出地址.

如图14所示,显示的是按天综合统计三个地址的交易金额和交易数量的趋势.

由图可知,交易金额和交易数量特征也是满足贪婪注资异常交易行为特征的.

从图中的交易数量和交易金额可以看出,在5月12日WannaCry出现后,勒索行为并没有立刻爆发.

而是在第二天,5月13日出现了第一个交易峰值(71笔,10.

202544BTC).

值得注意的是5月15日,周一,第二个交易峰值出现(89笔,13.

814941BTC).

可能是迫于工作日刚刚开始,业务的需要,所以许多人选择给犯罪分子注资,以获得相应的工作文件.

随着时间的推移,很快,犯罪分子基本就接收不到太多的存款交易了.

案例3分析:我们在这些识别出的地址集群中又探究了一个实例,其整个诈骗过程综合了空投糖果行为与贪婪注资行为,是一个非常具有代表性的骗局案例.

2019年6月27日,SOXex交易平台精心地策划了一场骗局.

在短短几天的时间里,先利用空投14计算机学报2020年图142017年5月涉事地址交易数量和金额趋势图糖果行为吸引投资者(注册交易平台即送0.

001BTC,进群即送0.

0005BTC),再利用高额的收益让投资者的贪婪心理驱使其疯狂注资认购(五折购买比特币活动,发行平台币sox).

当交易所操作者认为骗取到了目标数额后,便即刻闭网消失.

截至7月5日,交易所钱包地址中的金额已经大部分通过交易所套现,套现金额约为4000万人民币,诈骗金额则高达数亿之多.

我们基于公开信息找到了涉事地址"1HckjUpRGcrrRAtFaaCAUaGjsPx9oYmLaZ".

为了在标准地址集群中验证匹配到这一实例,我们进一步筛选那些包含这个实例发生时间段的标记地址集群,并跟踪记录标记地址集群的后续全部资金流量.

最终,我们通过查询访问一些交易所可公共访问的API,追踪到了上述涉事地址("1HckjUpRGcrrRAtFaaCAUaGjsPx9oYmLaZ"),以及其他720个属于同一集群的涉事地址(以"19H6VMc2TvEqrddUcAdcYKq4HXeaowsKza"和"1KkF25QJRNDVYeN1DYFtoWhoirzcfjmvcr"为例).

表4展示的是上述三个地址在骗局发生期间的作用情况,且不排除该资金后续存在洗钱的可能.

表4涉事地址在骗局发生期间的作用情况说明表涉事地址骗局交易数(笔)骗局接收交易金额(BTC)特征1HckjUpRGcrrRAtFaaCAUaGjsPx9oYmLaZ约9657约70.

4614636地址生存周期长,没有因涉及骗局而被冻结,仍在持续小额输出19H6VMc2TvEqrddUcAdcYKq4HXeaowsKza70.

00185146在7月3日和4日两天内多次接收并转出全部比特币1KkF25QJRNDVYeN1DYFtoWhoirzcfjmvcr40.

00001638仅在7月3日一天接收并转出全部比特币7结束语本文旨在基于动机分析,探索识别比特币交易背后的异常行为.

为了解决上述问题,我们收集了比特币历史交易数据,并确定了异常交易行为真值集.

通过分析可能存在的交易动机,提出了两个异常交易行为的判定规则,并且通过交易图转换得到了两种异常交易行为的交易模式,从而提出比特币异常交易行为识别模型.

最后,通过对异常交易行为进行识别来验证识别方法的有效性.

实验结果显示,空投糖果行为召回率为85.

71%、准确率为43.

62%,贪婪注资行为召回率为81.

25%、准确率为54.

32%.

并且本文重点关注分析了三个真实的异常交易行为案例.

此识别方法有助于及时对基于比特币的异常交易活动进行遏制.

本文提出的基于动机分析的比特币异常交易行为识别方法是一种新的见解.

但本文在基础数据范围、真值集覆盖和参照信息质量三方面依然存在局限.

即扩大数据采集范围可以增加数据库现有集群所涉及的交易关系,获得更多提示;若存在公开确定且可以参考使用的真值集,则有助于正向影响本文的识别方法;大量的公开高质量参照信息,有助于识别比特币中的异常交易行为.

在未来的研究中我们将顺应市场和技术发展趋势,对区块链数据进行更深入的研究,主要包含以下工作:(1)将强模拟扩展算法[29]与子图匹配检测算法相结合,对强模拟扩展算法的边权值等属性进行增强约束.

从而对检测算法进行改进处理,使其可以从海量数据中有效且高效地识别出异常交易行为,并进一步提升识别方法的召回率和准确率;(2)探索研究更多的新型异常交易行为及其特点,如非法资金跨境转移行为和市场操控行为等等;(3)基于更多种类的加密数字货币区块链进行异常交易行为的研究[30];(4)尝试与跨领域知识进行结合,更加全面精准地揭示市场内潜在的异常交易行为.

沈蒙等:基于动机分析的比特币异常交易行为识别方法15致谢感谢广东省重点领域研发计划资助(2019B010137003)、国家自然科学基金资助(61972039、61872041)、北京市自然科学基金(4192050)资助,感谢向本文提出宝贵建议的审稿专家.

参考文献[1]AntonopoulosA.

MasteringBitcoin:unlockingdigitalcryptocurrencies.

USA:O'ReillyMedia,2017.

[2]ShaoQi-Feng,JinChe-Qing,ZhangShao,etal.

Blockchain:architectureandresearchprogress.

JournalofComputerResearchandDevelopment,2018,41(5):969-988(inChinese)(邵奇峰,金澈清,张召等.

区块链技术:架构及进展.

计算机学报,2018,41(5):969-988)[3]MeiklejohnS,PomaroleM,JordanG,etal.

Afistfulofbitcoins:characterizingpaymentsamongmenwithnonames//Proceedingsofthe2013conferenceonInternetmeasurementconference.

Barcelona,Spain,2013:127-140.

[4]ZhengBao-Kun,ZhuLie-Huang,ShenMeng,etal.

Identifyingthevulnerabilitiesofbitcoinanonymousmechanismbasedonaddressclustering.

SCIENCECHINAInformationSciences,2020,63(3):132101.

[5]GaoFeng,MaoHong-Liang,WuZhen,etal.

Lightweighttransactiontracingtechnologyforbitcoin.

ChineseJournalofComputers,2018,41(5):989-1004(inChinese)(高峰,毛洪亮,吴震等.

轻量级比特币交易溯源机制.

计算机学报,2018,41(5):989-1004)[6]FuShuo,XuHai-Xia,LiPei-Li,etal.

Asurveyonanonymityofdigitalcurrency.

ChineseJournalofComputers,2019,42(5):1045-1062(inChinese)(付烁,徐海霞,李佩丽等.

数字货币的匿名性研究.

计算机学报,2019,42(5):1045-1062)[7]DiLuzioA,MeiA,StefaJ.

Consensusrobustnessandtransactionde-anonymizationintheripplecurrencyexchangesystem//Proceedingsofthe37thIEEEIntConfonDistributedComputingSystems.

Piscataway,USA,2017:140-150.

[8]MeiklejohnS,OrlandiC.

Privacy-enhancingoverlaysinbitcoin//ProceedingsoftheInternationalConferenceonFinancialCryptographyandDataSecurity.

Berlin,Germany,2015:127–141.

[9]MserM,BhmeR.

Anonymousalonemeasuringbitcoin'ssecond-generationanonymizationtechniques//Proceedingsofthe2017IEEEEuropeanSymposiumonSecurityandPrivacyWorkshops(EuroS&PW).

Paris,France,2017:32-41.

[10]HintereggerA,HaslhoferB.

Anempiricalanalysisofmonerocross-chaintraceability//Proceedingsofthe23rdInternationalConferenceonFinancialCryptographyandDataSecurity.

Basseterre,St.

Kitts,2019:150-157.

[11]YuZuo-Xia,AuMan-Ho,YuJiang-Shan,etal.

NewempiricaltraceabilityanalysisofCryptoNote-styleblockchains//Proceedingsofthe23rdInternationalConferenceonFinancialCryptographyandDataSecurity.

Basseterre,St.

Kitts,2019:133-149.

[12]KapposG,YousafH,MallerM,etal.

Anempiricalanalysisofanonymityinzcash//Proceedingsofthe27thUSENIXSecuritySymposium.

Baltimore,USA,2018:463-477.

[13]YousafH,KapposG,MeiklejohnS.

Tracingtransactionsacrosscryptocurrencyledgers//Proceedingsofthe28thUSENIXSecuritySymposium.

SantaClara,USA,2019:837-850.

[14]FoleyS,KarlsenJR,Putni,etal.

Sex,drugs,andbitcoin:howmuchillegalactivityisfinancedthroughcryptocurrencies.

TheReviewofFinancialStudies,2019,32(5):1798-1853.

[15]LeeSeunghyeon,YoonChanghoon,KangHeedo,etal.

Cybercriminalminds:aninvestigativestudyofcryptocurrencyabusesinthedarkweb//Proceedingsofthe26thAnnualNetworkandDistributedSystemSecuritySymposium.

SanDiego,USA,2019:1-15.

[16]MoserM,BohmeR,BreukerD.

Aninquiryintomoneylaunderingtoolsinthebitcoinecosystem//Proceedingsofthe2013APWGeCrimeResearchersSummit.

SanFrancisco,USA,2013:1-14.

[17]Paquet-CloustonM,HaslhoferB,DupontB.

Ransomwarepaymentsinthebitcoinecosystem.

JournalofCybersecurity,2019,5(1):tyz003.

[18]HuangD.

Y,McCoyD,AliapouliosM.

M,etal.

Trackingransomwareend-to-end//ProceedingsoftheIEEESymposiumonSecurityandPrivacy.

SanFrancisco,USA,2018:618-631.

[19]LiaoK,ZhaoZi-Ming,DoupéA,etal.

Behindcloseddoors:measurementandanalysisofcryptolockerransomsinbitcoin//Proceedingsofthe2016APWGSymposiumonElectronicCrimeResearch.

Toronto,Canada,2016:1-13.

[20]VasekM,MooreT.

There'snofreelunch,evenusingbitcoin:trackingthepopularityandprofitsofvirtualcurrencyscams//ProceedingsoftheFinancialCryptographyandDataSecurity.

SanJuan,PuertoRico,2015:44-61.

[21]BartolettiM,PesB,SerusiS.

Dataminingfordetectingbitcoinponzischemes//ProceedingsoftheCryptoValleyConferenceonBlockchainTechnology.

Zug,Switzerland,2018:75-84.

[22]ChenWei-Li,WuJun,ZhengZi-Bin,etal.

Marketmanipulationofbitcoin:evidencefromminingtheMt.

Goxtransactionnetwork//Proceedingsofthe2019IEEEConferenceonComputerCommunications.

Paris,France,2019:964-972.

[23]ChenWei-Li,ZhengZi-Bin.

Blockchaindataanalysis:areviewofstatus,trendsandchallenges.

ComputerResearchandDevelopment,2018,55(9):1853-1870.

[24]DiBattistaG,DiDonatoV,PatrignaniM,etal.

Bitconeview:visualizationofflowainthebitcointransactiongraph//Proceedingsofthe12thIEEESymponVisualizationforCyberScurity.

Piscataway,USA,2015:1-8.

[25]McGinnD,BirchD,AkroydD,etal.

Visualizingdynamicbitcointransactionpatterns.

BigData,2016,4(2):109-119.

16计算机学报2020年[26]ZhuLie-Huang,GaoFeng,ShenMeng,etal.

Surveyonprivacypreservingtechniquesforblockchaintechnology.

JournalofComputerResearchandDevelopment,2017,54(10):2170-2186(inChinese)(祝烈煌,高峰,沈蒙等.

区块链隐私保护研究综述.

计算机研究与发展,2017,54(10):2170-2186)[27]FederA,GandalN,HamrickJ,etal.

Theimpactofddosandothersecurityshocksonbitcoincurrencyexchanges:evidencefrommt.

gox.

JournalofCybersecurity,2018,3(2):137–144.

[28]GandalN,HamrickJ,MooreT,etal.

Pricemanipulationinthebitcoinecosystem.

JournalofMonetaryEconomics,2018,95(5):86-96.

[29]MaShuai,CaoYang,FanWen-Fei,etal.

Strongsimulation:Capturingtopologyingraphpatternmatching.

ACMTransactionsonDatabaseSystems,2014,39(1):1-46.

[30]GaoFeng,ZhuLie-Huang,DingKai,etal.

Researchprogressonstablecoins.

JournalofNanjingUniversityofInformationScience&Technology,2019,11(5):499-512(inChinese)(高峰,祝烈煌,丁凯等.

区块链稳定代币研究进展.

南京信息工程大学学报,2019,11(5):499-512)SHENMeng,bornin1988,Ph.

D.

,associateprofessor.

Hisresearchinterestsincludenetworksecurityandprivacy-preservingalgorithmsincloudcomputing.

SANGAn-Qi,bornin1996,M.

S.

candidate.

Herresearchinterestsincludenetworkandinformationsecurity.

ZHULie-Huang,bornin1976,Ph.

D.

,professor.

Hisresearchinterestsincludecryptography,networkandinformationsecurity.

SUNRun-Geng,bornin1997,M.

S.

candidate.

Hisresearchinterestsincludenetworkandinformationsecurity.

ZHANGCan,bornin1996,Ph.

D.

candidate.

Hisresearchinterestsincludenetworkandinformationsecurity.

BackgroundThecurrentblockchaindigitalcurrencyisusedbymanymalicioustraders,leadingtoaseriesofabnormaltradingbehaviorssuchas"dust"injection,"airdrop"operations,extortion,andscams.

Therefore,researchontheidentificationmethodofabnormaltransactionbehaviorofblockchaindigitalcurrencyisofgreatsignificanceforregulatingtransactionbehaviorandensuringcyberspacesecurity.

Amongthemanyblockchaindigitalcurrencies,themarketvalueofBitcoinexceedshalfofthetotalmarketvalueofallblockchaindigitalcurrencies,andishighlyrepresentative.

TheBitcoinsystemhasalargenumberofusers,alargetransactionscale,andanonymizationofaddresses,whichbringgreatchallengestotheaccurateidentificationofabnormaltransactionbehavior.

Sofar,manyresearchershavefocusedonaparticulartypeofillegalandabnormaltradingbehavior.

Butdifferentfromtheirmethod,giventhatthereisaclearmotivationbehindanyBitcoinabnormaltransactionbehavior,thisarticledesignsanovelmethodforidentifyingBitcoin'sabnormaltransactionbehaviorbasedontheanalysisoftransactionmotivation.

Specifically,wetakethetwotypesofabnormaltransactionbehaviorsofairdropcandyandgreedycapitalinjectionastypicalrepresentatives,anddesignthetwotypesofabnormaltransactionbehaviordeterminationrules,andthenabstracttheabnormaltransactionpatterndiagram.

Basedonthis,thealgorithmforidentifyingabnormaltransactionbehaviorsofBitcoinwasdesignedandimplementedusingsubgraphmatchingtechnology.

Inordertoevaluatetheeffectivenessofthismethod,wecollectedthehistoricaltransactiondataofBitcoinfornearly30months,anddeterminedthetruthsetofabnormaltransactionbehaviorthroughmanualanalysis.

Theexperimentalresultsshowthattherecognitionrecallrateofairdropcandybehavioris85.

71%,theaccuracyis43.

62%,therecognitionrecallrateofgreedyfundinjectionbehavioris81.

25%,theaccuracyis54.

32%.

Inaddition,wefocusontheanalysisanddisplayofthreetypicalexamplesofBitcoin'sabnormaltransactionbehavior(i.

e.

"dust"injectionbehavior,WannaCryransomware,SOXexexchangescam),andfurtherverifytheeffectivenessofthemethodproposedthroughrealcases.

Italsoshowsthattherearemanyabnormaltradingactivitiesinthecryptocurrencymarket.

ThisworkispartiallysupportedbytheKeyresearchandDevelopmentProgramforGuangdongProvince(No.

2019B010137003),theNationalNaturalScienceFoundationofChina(No.

61972039,No.

61872041),theBeijingNaturalScienceFoundation(No.

4192050).

ThepurposeofthisprojectistoexploretheabnormaltransactionbehaviorinBitcoin,therebyensuringthehealthydevelopmentofthecryptocurrencymarket.

VinaHost,越南vps,国内延时100MS;不限流量100Mbps

vinahost怎么样?vinahost是一家越南的主机商家,至今已经成13年了,企业运营,老牌商家,销售VPS、虚拟主机、域名、邮箱、独立服务器等,机房全部在越南,有Viettle和VNPT两个机房,其中VNPT机房中三网直连国内的机房,他家的产品优势就是100Mbps不限流量。目前,VinaHost商家发布了新的优惠,购买虚拟主机、邮箱、云服务器、VPS超过三个月都有赠送相应的时长,最高送半年...

星梦云:四川100G高防4H4G10M月付仅60元

星梦云怎么样?星梦云资质齐全,IDC/ISP均有,从星梦云这边租的服务器均可以备案,属于一手资源,高防机柜、大带宽、高防IP业务,一手整C IP段,四川电信,星梦云专注四川高防服务器,成都服务器,雅安服务器。星梦云目前夏日云服务器促销,四川100G高防4H4G10M月付仅60元;西南高防月付特价活动,续费同价,买到就是赚到!点击进入:星梦云官方网站地址1、成都电信年中活动机(成都电信优化线路,封锁...

快云科技,免云服务器75折优惠服务器快云21元/月

近日快云科技发布了最新的夏季优惠促销活动,主要针对旗下的香港CN2 GIA系列的VPS云服务器产品推送的最新的75折优惠码,国内回程三网CN2 GIA,平均延迟50ms以下,硬件配置方面采用E5 2696v2、E5 2696V4 铂金Platinum等,基于KVM虚拟架构,采用SSD硬盘存储,RAID10阵列保障数据安全,有需要香港免备案CN2服务器的朋友可以关注一下。快云科技怎么样?快云科技好不...

贪婪bt为你推荐

-

快递打印怎么在电脑上打印快递单网络明星想知道3大网络歌手是谁?96155北京住房公积金电话96155经常没人接?赵雨润星辰变电影是真的启动了吗?云播怎么看片云播看不了视频邮箱打不开怎么办我的邮箱打不开怎么办安卓应用平台手机系统应用在哪数据库损坏数据库坏了怎么办保护气球为什么会那么害怕气球lockdowndiphone4s 完美越狱5.1.1时出现Could not connect to lockdownd。求救啊!!