地址arp协议分析及arp欺骗类病毒的防御【通信学毕业论文开题报告】

通信学论文-ARP协议分析及A R P欺骗类病毒的防御

摘要 目前利用TCP/IP协议安全漏洞进行欺骗攻击的事件经常发生攻击者利用ARP欺骗进行拒绝服务攻击(DoS)或屮间人攻击造成网络通信屮断或数据被截取和窜改严重影响网络的安全。本文通过ARP协议原理分析揭示ARP协议欺骗并对ARP病毒攻击提出一套有效可行的防犯措施和解决办法。

关键词ARP协议ARP欺骗ARP病毒

一、 弓言

ARP欺骗具有隐蔽性、随机性的特点在Intern et上随处可下载的ARP欺骗工具使ARP欺骗更加普遍。 目前利用ARP欺骗的木马病毒在局域网中广泛传播,给网络安全运行带来巨大隐患是局域网安全的首要威胁。有时会山现网络设备完好,运转正常的情况下,局域网内用户上网速度缓慢甚至完全阻塞的情况这种现象往往是由于局域网内遭到ARP攻击引起的一些带有ARP欺骗功能的木马病毒利用ARP协议的缺陷像大规模爆发的流行性感冒一样造成网络时断时续,无法正常上网。 同时清理和防范都比较困难给不少的网络管理员造成了很多的困扰。

二、ARP协议槪述

ARP协议全称为Address Resolution Protocol,即地址解析协议是TCP/IP协议栈中的基础协议之一它工作于0SI模型的第二层在本层和硬件接口间进行

联系 同时为上层网络层提供服务。是将IP地址与网络物理地址一一对应的协议负责IP地址和网卡实际地址MAC之间的转换。也就是将网络层地址解析为数据链路层的MAC地址。在以太网中一个网络设备要和另一个网络设备进行直接的通信除了知道目标设备的1 P地址外还要知道目标设备的MAC地址。

ARP协议的基本功能就是通过日标设备的IP地址查询日标设备的MAC地址以保证通讯的顺利进行。当一个网络设备需要和另一个网络设备通信时它首先把目标设备的IP地址与自己子网掩码进行“与”操作,以判断目标设备与自己是否位于同一网段内如果目标设备与源设备在同一网段内,则源设备以第二层广播的形式

目标MAC地址全为1 发送ARP请求报文在ARP请求报文中包含了源设备与日标设备的IP地址。如呆日标设备与源设备不在同一网段则源设备首先把IP分组发向自己的缺省网关,由缺省网关对该分组进行转发。

三、ARP协议的缺陷

1 ・主机ARP列表是基于高速缓存动态更新的。 由于正常的主机问的MAC地址刷新都是有时限的这样恶意用户如果在下次交换之前成功地修改了被欺骗机器上的地址缓存就可以进行假冒或拒绝服务攻击。

2 •可以随意发送ARP应答分组。 由于ARP协议是无状态的任何主机即使在没有请求的时候也可以做出应答。因此任何时候发送ARP应答。只要应答分组是有效的接收到ARP应答分组的主机就无条件地根据应答分组的内容刷新本机高速缓存。

四、ARP的主要攻击类型

ARP期嵋是指利用ARP协议的漏洞通过向目标设备主机发送虚假的ARP报文达到监听或者截获目标主机数据的攻击手段。主要攻击类型:冒充主机欺骗网关对路由器ARP表的欺骗 、 冒充网关欺骗主机对内网PC的网关欺骗 。

1 ・冒充主机欺骗网关

攻击主机C发山一个报文其中源MAC地址为MAC C,源IP地址为IP A。这样任何发往主机A的报文都会被发往攻击主机C。 网关无法与真实主机A直接通信。假如攻击主机不断地利用自己的真实MAC地址和其他主机的IP地址作为源地址发送ARP包,则网关无法与网段内的任何主机攻击主机C除外 进行直接通信。然而这种情况下交换机是不会产生任何报警日志的原因在于多个IP地址对应一个MAC地址在交换机看来是正常的不会影响其通过IP所对应的MAC来交付报文。

如果攻击者将网关ARP缓存中的MAC地址全部改为根本就不存在的地址那么网关向外发送的所有以太网数据帧会丢失,使得上层应用忙于处理这种异常而无法响应外来请求,也就导致网关产牛拒绝服务不能响应外界请求,不能对外提供服务 。

2•冒充网关欺骗主机

1 在主动攻击中攻击者C主动向A发送ARP应答数据包告诉A,B网

关 的IP地址所对应的MAC地址是CC-CC-CC-CC-CC-C C,从而使得A修改

自己的ARP

列表把B的IP地址对应的MAC地址修改为攻击者C的MAC地址。

(2)同时,攻击者C也主动向B发送ARP应答数据包告诉B,A的1P地址所对应的MAC地址是cc-cc-cc-cc-cc-cc,^rfn^得B修改自己的ARP列表把A的IP地址对应的MAC地址修改为攻击者C的MAC地址。

(3)从而使得A一B之间的通信形式变成A~C—B,实现了中间人攻击。

在被动攻击中,攻击者C只在A或者B发送ARP请求数据包时延时一段时间发送应答数据包,使得自己的应答包在正确的应答包之后到迖防止自己修改的相应主机的ARP列表被正确的应答包再次修改。

那么主机A发往网关B的报文都会被发往攻击主机C,造成主机A突然断网。如果攻击主机向网关B转发了来自主机A的报文那么主机A能通过攻击主机C继续上网但其上网质量完全取决于攻击主机C,通常表现为时断时续。

例如 网络上有3台主机有如下的信息

主机名IP地址硬件地址

A 202.206.208.1 AA:AA

B 202.206.208.2 BB:BB

C 202.206.208.3 CC:CC

这三台主机中,C是一台被入侵者控制了的主机而A信任B,入侵者的B的就是要伪装成B获得A的信任 以便获得一些无法直接获得的信息等。

四、ARP欺骗防范和解决方案

1 ・手动防御

防御ARP欺骗的简单方法是网络管理员分别在主机和路由器上静态绑定地址映射。这种方法非常有效,但仅适用于小规模的局域网,而且这种方法不适用于DHCP 自动分配地址的情况也不能适应网络的动态变化。对于大型动态1P的网络建立DHCP服务器建议建在网关上 。所有客户机的IP地址及其相应主机信息,只能由网关这里取得 网关开通DHCP服务保持网内的机器IP/MAC一一对应的关系。在由DHCP服务器构成的动态分配主机IP的环境中主机申请IP时的MAC地址和IP地址是一一配对的,也是唯一的上述的攻击主机C也不能例外,不可能利用一个MAC地址申请到多个IP地址更不可能申请到网关地址。 |司时 网关机器关闭ARP动态刷新的过程,使用静态路由这样的话 即使犯罪嫌疑人使用ARP欺骗攻击网关的话这样对网关也是没有用的确保主机安全,即可防御冒充主机欺骗网关的ARP欺骗。

另一方面通过arp・ s命令,在P C上绑定网关的MAC和IP地址,这样可以防御冒充网关欺骗主机的ARP欺骗。

另一种有效的手动防御方法是在局域网中增加VLAN的数日减少VLAN中的主机数量。局域网管理员可以根据本单位的网络拓扑结构划分若干个VLAN,这样既能够在发牛ARP攻击时减少所影响的网络范围,又能够在发牛ARP攻击时便于定位出现的网段和具体的主机。缺点同样是增加了网络维护的复杂度也无法自动适应网络的动态变化。

2•使用ARP服务器

在局域网内部的设置一台机器作为ASP服务器专门保存并且维护网络内的所有主机的IP地址与MAC地址映射记录使其他计算机的ARP配置只接受来自

ARP服务器的ARP响应。当有ARP请求时该服务器通过查阅自己缓存的静态记录并以被查询主机的名义响应ARP局域网内部的请求从而防止了ARP欺鴉攻击的发生。但是这个方法也有不足,首先要保证ARP服务器不被攻击,确保ARP服务器的安全;其次要保证主机只接受指定ARP服务器的ARP响应报文。如何做到这一点 日前还是比较困难的。

3.ARP欺骗的解决措施

以上只是对ARP欺骗的防御手段但对于局域网中已经有机器中了ARP欺骗木马伪造网关则可采用以下方法解决。

判断攻击机的IP地址

某计算机所处网段的路由IP地址为XX・XX.XX. 1,本机地址为

XX.XX.XX.8,在计算机上D O S命令行中运行arp-a后输出如下

C:\D ocuments and Settings\Administrator>arp-a

In t e r f ace:xx.xx.xx.8---Ox10003

Internet Address Physical AddressTypexx.xx.xx.100-01-02-03-04-05 dynamic

其中,00-01 -02-03-04-05就是路由器xx.xx.xx.l对应的MAC地址,类型为动态,因此可被改变。正常情况下,xx.xx.xx. 1和00-01-02-03-04-05始终对应。被攻击后,重复使用该命令查看就会发现该MAC已经被替换成攻击机器的MAC,而且攻击机器的MAC地址和真正的网关MAC地址会出现交替现象如

C:\Documents and Set t ings\Admini st rator>arp-a

Interface:xx.xx.xx.8・ ・ ・ 0 x 10003

Internet Address Physical AddressTypexx.xx.xx.100-01-02-03-04-05 dynamicxx.xx.xx.600-01-02-03-04-05 dynamic

由此可判断xx.xx.xx.6的计算机就是攻击机,接卜•来就要判断攻击机的MAC地址并对连接该主机端口进行定位定位操作主要通过SNMP协议完成。最后关闭交换机上受病毒感染的端口并对通过端口查出的相应用户进行彻底查杀。当然也可以直接下载ARP欺骗检测工具如ARP Checker可以有效的定位到发起ARP欺骗的主机。

五、结论

通过以上几种方法来解决ARP病毒对于局域网的欺骗攻击是比较有效果的。但是由于ARP病毒版本在不断更新升级中所以仍会给局域网用户带来新的冲击与危害。因此有必要捉前做好局域网ARP病毒的防范工作使得ARP病毒的危害减少到最小程度。当然在网络安全领域,没有任何一种技术手段可以解决所有的问题对于各种类型的网络攻击经常查看当前的网络状态对网络活动进行分析、监控、采取积极、主动的防御行动是保证网络安全和畅通的重要方法。 网络管理员应当密切检查网络不断提高自身的技术水平确保网络安全的正常运行。

参考文献

[1 ]张胜伟:基于D AI的ARP欺骗深度防御[J],计算机安全 2009,(01)

[2]李新:ARP欺骗防御技术的硏究[J].商场现代化,2008(36)

[3]陈天洲陈纯谷小妮等:计算机安全策略[M].浙江大学学报,2004年

- 地址arp协议分析及arp欺骗类病毒的防御【通信学毕业论文开题报告】相关文档

- 协议病毒入侵微机的途径与防治研究(ARP欺骗及防治措施) 毕业论文设计

- 地址ARP协议分析及ARP欺骗类病毒的防御通信学论文

- 地址ARP协议分析及ARP欺骗类病毒的防御

- 病毒局域网ARP欺骗病毒攻击原理及防范策略

- 地址ARP协议分析及ARP欺骗类病毒的防御-通信

- 地址ARP协议分析及ARP欺骗类病毒的防御

DogYun春节优惠:动态云7折,经典云8折,独立服务器月省100元,充100送10元

传统农历新年将至,国人主机商DogYun(狗云)发来了虎年春节优惠活动,1月31日-2月6日活动期间使用优惠码新开动态云7折,经典云8折,新开独立服务器可立减100元/月;使用优惠码新开香港独立服务器优惠100元,并次月免费;活动期间单笔充值每满100元赠送10元,还可以参与幸运大转盘每日抽取5折码,流量,余额等奖品;商家限量推出一款年付特价套餐,共100台,每个用户限1台,香港VPS年付199元...

vpsdime:夏日促销活动,美国达拉斯VPS,2G内存/2核/20gSSD/1T流量,$20/年

vpsdime怎么样?vpsdime是2013年注册的国外VPS主机商,实际上他还有一系列的其他域名站点如Winity.io, Backupsy,Cloudive, Virtora等等,母公司“Nodisto IT”相对来说还是很靠谱了的商家。VPSDime主要提供各种高配低价VPS套餐,其中Linux VPS和存储VPS基于OpenVZ架构,高级VPS基于KVM。VPSDime在上个季度的Low...

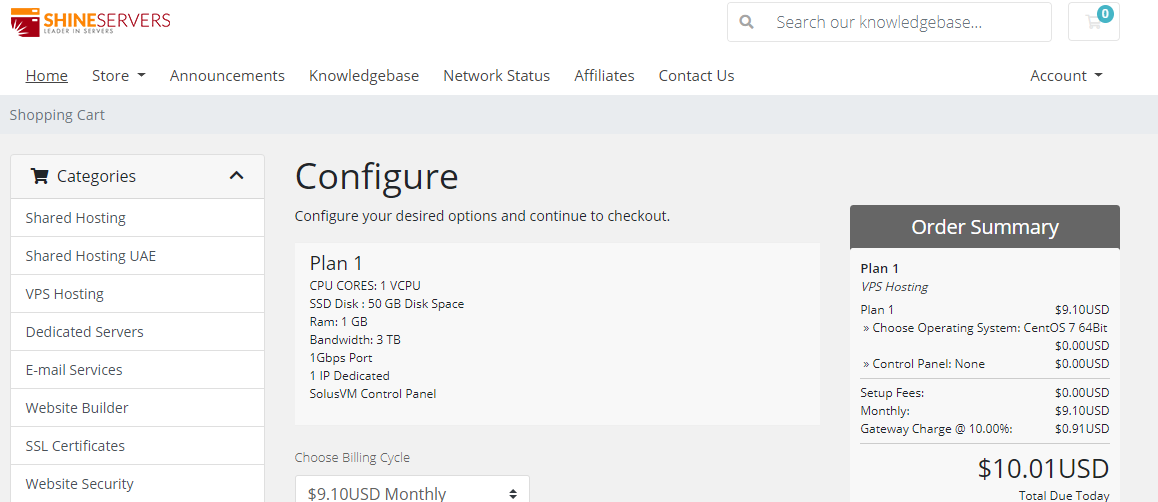

ShineServers(5美元/月)荷兰VPS、阿联酋VPS首月五折/1核1G/50GB硬盘/3TB流量/1Gbps带宽

优惠码50SSDOFF 首月5折50WHTSSD 年付5折15OFF 85折优惠,可循环使用荷兰VPSCPU内存SSD带宽IPv4价格购买1核1G50G1Gbps/3TB1个$ 9.10/月链接2核2G80G1Gbps/5TB1个$ 12.70/月链接2核3G100G1Gbps/7TB1个$ 16.30/月链接3核4G150G1Gbps/10TB1个$ 18.10/月链接阿联酋VPSCPU内存SS...

-

softbank手机日本softbank手机国内使用美国10次啦导航美国GPS导航卫星自然吸气和涡轮增压哪个好汽车涡轮增压好还是自然吸气好小说软件哪个好用免费什么软件看小说全免费朱祁钰和朱祁镇哪个好明英宗和明代宗是怎么回事?朗逸和速腾哪个好朗逸和新速腾哪个性能更好点?网络机顶盒哪个好什么牌子的网络机顶盒最好腾讯空间登录腾讯qq空间进入登陆个人QQ空间网页qq空间登录网页查看qq空间考生个人空间登录我是2007年入的学2010年毕业我想查询这3年的成绩,怎么办啊?求解答!