公网铁通dns服务器地址

知ALGNAT张辛2015-07-28发表防火墙内网用户通过公网域名访问内部服务器典型配置案例集1、PC和服务器的网关都在核心交换机上.

2、PC通过运营商A上公网,服务器通过运营商B上公网.

3、公网用户通过运营商B访问内网服务器.

4、PC使用DNS服务器为公网DNS.

5、PC通过域名www.

aaa.

com访问内网服务器,公网DNS解析该域名IP为123.

1.

1.

1.

1)防火墙开启ALGDNS功能.

核心交换机配置:核心交换机上配置PC和服务器的网关,缺省路由指向防火墙,具体配置略.

防火墙配置:1、在接口G0/0、G0/1、G0/2上配置相应的地址,正确配置路由和域间策略,具体配置略.

2、通过PBR将PC访问公网的流量重定向至运营商A,PC访问服务器的流量不做重定向.

#[F1000-E-SI]aclnumber3010[F1000-E-SI-acl-adv-3010]rulepermitipsource192.

168.

1.

50[F1000-E-SI-acl-adv-3000]quit#[F1000-E-SI]policy-based-routePC-WANpermitnode10[F1000-E-SI-pbr-PC-WAN-10]if-matchacl3010[F1000-E-SI-pbr-PC-WAN-10]applyip-addressnext-hop58.

1.

1.

2#[F1000-E-SI]interfaceGigabitEthernet0/0[F1000-E-SI-GigabitEthernet0/0]ippolicy-based-routePC-WAN#3、在防火墙上开启ALGDNS功能.

(缺省是关闭的,开启后配置中无显示.

)#[F1000-E-SI]algdns#4、在接口G0/1上配置natserver和PC上公网的natoutbound功能.

#[F1000-E-SI]interfaceGigabitEthernet0/1[F1000-E-SI-GigabitEthernet0/1natoutbound3010[F1000-E-SI-GigabitEthernet0/1]natserverprotocoltcpglobal123.

1.

1.

1wwwinside192.

168.

99.

5www#5、在接口G0/2上配置natserver和服务器上公网的natoutbound功能.

[F1000-E-SI]aclnumber3020[F1000-E-SI-acl-adv-3020]rulepermitipsource192.

168.

99.

50[F1000-E-SI-acl-adv-3020]quit#[F1000-E-SI]interfaceGigabitEthernet0/2[F1000-E-SI-GigabitEthernet0/2]natoutbound3020[F1000-E-SI-GigabitEthernet0/2]natserverprotocoltcpglobal123.

1.

1.

1wwwinside192.

168.

99.

5www#完整配置:#undoalgftpundoalgrtspundoalgh323undoalgsipundoalgsqlnetundoalgpptpundoalgilsundoalgnbtundoalgmsnundoalgqqundoalgtftpundoalgsccpundoalggtp#aclnumber3010rule0permitipsource192.

168.

1.

50aclnumber3020rule0permitipsource192.

168.

99.

50#policy-based-routePC-WANpermitnode10if-matchacl3010applyip-addressnext-hop58.

1.

1.

2#interfaceGigabitEthernet0/0portlink-moderouteipaddress192.

168.

255.

1255.

255.

255.

252ippolicy-based-routePC-WAN#interfaceGigabitEthernet0/1portlink-moderoutenatoutbound3010natserverprotocoltcpglobal123.

1.

1.

1wwwinside192.

168.

99.

5wwwipaddress58.

1.

1.

1255.

255.

255.

252#interfaceGigabitEthernet0/2portlink-moderoutenatoutbound3020natserverprotocoltcpglobal123.

1.

1.

1wwwinside192.

168.

99.

5wwwipaddress202.

2.

2.

1255.

255.

255.

252#iproute-static0.

0.

0.

00.

0.

0.

0202.

2.

2.

2iproute-static192.

168.

0.

0255.

255.

0.

0192.

168.

255.

2#2)防火墙不开启ALGDNS功能.

核心交换机配置:核心交换机上配置PC和服务器的网关,缺省路由指向防火墙,具体配置略.

防火墙配置:1、在接口G0/0、G0/1、G0/2上配置相应的地址,正确配置路由和域间策略,具体配置略.

2、通过PBR将PC访问公网的流量重定向至运营商A,PC访问服务器的流量不做重定向.

#[F1000-E-SI]aclnumber3000[F1000-E-SI-acl-adv-3000]rulepermitipsource192.

168.

1.

50destination192.

168.

99.

50[F1000-E-SI-acl-adv-3000]quit#[F1000-E-SI]aclnumber3010[F1000-E-SI-acl-adv-3010]rulepermitipsource192.

168.

1.

50[F1000-E-SI-acl-adv-3000]quit#[F1000-E-SI]policy-based-routePC-WANdenynode5[F1000-E-SI-pbr-PC-WAN-5]if-matchacl3000[F1000-E-SI-pbr-PC-WAN-5]quit[F1000-E-SI]policy-based-routePC-WANpermitnode10[F1000-E-SI-pbr-PC-WAN-10]if-matchacl3010[F1000-E-SI-pbr-PC-WAN-10]applyip-addressnext-hop58.

1.

1.

2#[F1000-E-SI]interfaceGigabitEthernet0/0[F1000-E-SI-GigabitEthernet0/0]ippolicy-based-routePC-WAN#3、在接口G0/0上配置natserver和PC访问服务器的natoutbound功能.

#[F1000-E-SI]interfaceGigabitEthernet0/0[F1000-E-SI-GigabitEthernet0/2]natoutbound3000[F1000-E-SI-GigabitEthernet0/2]natserverprotocoltcpglobal123.

1.

1.

1wwwinside192.

168.

99.

5www#4、在接口G0/1上配置PC上公网的natoutbound功能.

#[F1000-E-SI]interfaceGigabitEthernet0/1[F1000-E-SI-GigabitEthernet0/2]natoutbound3010#5、在接口G0/2上配置natserver和服务器上公网的natoutbound功能.

[F1000-E-SI]aclnumber3020[F1000-E-SI-acl-adv-3020]rulepermitipsource192.

168.

99.

50[F1000-E-SI-acl-adv-3020]quit#[F1000-E-SI]interfaceGigabitEthernet0/2[F1000-E-SI-GigabitEthernet0/2]natoutbound3020[F1000-E-SI-GigabitEthernet0/2]natserverprotocoltcpglobal123.

1.

1.

1wwwinside192.

168.

99.

5www#完整配置:#undoalgall#aclnumber3000rule5permitipsource192.

168.

1.

50destination192.

168.

99.

50aclnumber3010rule0permitipsource192.

168.

1.

50aclnumber3020rule0permitipsource192.

168.

99.

50#policy-based-routePC-WANdenynode5if-matchacl3000policy-based-routePC-WANpermitnode10if-matchacl3010applyip-addressnext-hop58.

1.

1.

2#interfaceGigabitEthernet0/0portlink-moderoutenatoutbound3000natserverprotocoltcpglobal123.

1.

1.

1wwwinside192.

168.

99.

5wwwipaddress192.

168.

255.

1255.

255.

255.

252ippolicy-based-routePC-WAN#interfaceGigabitEthernet0/1portlink-moderoutenatoutbound3010ipaddress58.

1.

1.

1255.

255.

255.

252#interfaceGigabitEthernet0/2portlink-moderoutenatoutbound3020natserverprotocoltcpglobal123.

1.

1.

1wwwinside192.

168.

99.

5wwwipaddress202.

2.

2.

1255.

255.

255.

252#iproute-static0.

0.

0.

00.

0.

0.

0202.

2.

2.

2iproute-static192.

168.

0.

0255.

255.

0.

0192.

168.

255.

2#1、在接口同时配置有PBR和NAT的情况下,报文优先匹配NAT.

做完NAT转换后,再进行PBR匹配.

inux国外美老牌PhotonVPS月$2.5 ,Linux系统首月半价

PhotonVPS 服务商我们是不是已经很久没有见过?曾经也是相当的火爆的,我们中文习惯称作为饭桶VPS主机商。翻看之前的文章,在2015年之前也有较多商家的活动分享的,这几年由于服务商太多,乃至于有一些老牌的服务商都逐渐淡忘。这不有看到PhotonVPS商家发布促销活动。PhotonVPS 商家七月份推出首月半价Linux系统VPS主机,首月低至2.5美元,有洛杉矶、达拉斯、阿什本机房,除提供普...

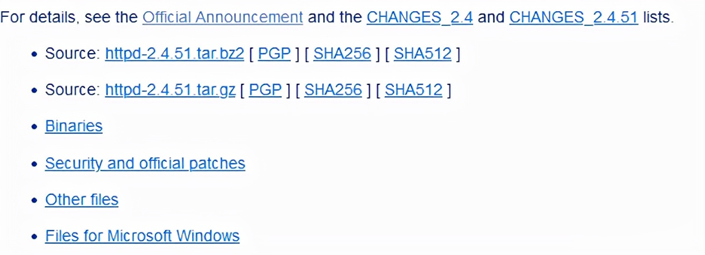

新版本Apache HTTP Server 2.4.51发布更新(有安全漏洞建议升级)

今天中午的时候看到群里网友在讨论新版本的Apache HTTP Server 2.4.51发布且建议更新升级,如果有服务器在使用较早版本的话可能需要升级安全,这次的版本中涉及到安全漏洞的问题。Apache HTTP 中2.4.50的修复补丁CVE-2021-41773 修复不完整,导致新的漏洞CVE-2021-42013。攻击者可以使用由类似别名的指令配置将URL映射到目录外的文件的遍历攻击。这里...

Ceranetworks顶级合作伙伴 香港E3 16G 299元 香港E5 32G 650元 美国E3 16G 650元

提速啦(www.tisula.com)是赣州王成璟网络科技有限公司旗下云服务器品牌,目前拥有在籍员工40人左右,社保在籍员工30人+,是正规的国内拥有IDC ICP ISP CDN 云牌照资质商家,2018-2021年连续4年获得CTG机房顶级金牌代理商荣誉 2021年赣州市于都县创业大赛三等奖,2020年于都电子商务示范企业,2021年于都县电子商务融合推广大使。资源优势介绍:Ceranetwo...

-

游戏内存修改器用修改游戏内存的工具更改游戏,比如只有1条命到没有显示死了就会重来怎么改成无敌滴滴软银合资广州亚滴和滴滴有何关系?登陆qq空间首页qq空间登陆首页手动挡和自动挡哪个好自动挡手动挡哪个好?浮动利率和固定利率哪个好浮动利率房贷与固定利率房贷比较 购房者如何选择手机管家哪个好手机管家哪个好清理手机垃圾软件哪个好清理手机垃圾的软件哪个好美国国际集团美国AIG股票,值得长远投资吗??qq空间登录不上qq空间登不上去考生个人空间登录第一次登陆湖南省高等教育自学考试 考生个人空间就密码不对为什么