黑客攻击黑客攻击的几种最常见的方式

黑客攻击 时间:2021-04-05 阅读:()

黑客攻击方法 步骤

兄弟 你吃多了 开了80就夺取他的控制全啊 我晕 至少要开了135 139啊 最好开了3389 呵呵 这样的情况是不太可能入侵成功的 如果你是要攻击 那就搞个洪水攻击就是 死芒PING也行什么叫黑客攻击?

黑客攻击 ---------------解释1------------------- 一、黑客常用攻击手段 黑客攻击手段可分为非破坏性攻击和破坏性攻击两类。非破坏性攻击一般是为了扰乱系统的运行,并不盗窃系统资料,通常采用拒绝服务攻击或信息炸弹;破坏性攻击是以侵入他人电脑系统、盗窃系统保密信息、破坏目标系统的数据为目的。

下面为大家介绍4种黑客常用的攻击手段(小编注:密码破解当然也是黑客常用的攻击手段之一)。

1、后门程序 由于程序员设计一些功能复杂的程序时,一般采用模块化的程序设计思想,将整个项目分割为多个功能模块,分别进行设计、调试,这时的后门就是一个模块的秘密入口。

在程序开发阶段,后门便于测试、更改和增强模块功能。

正常情况下,完成设计之后需要去掉各个模块的后门,不过有时由于疏忽或者其他原因(如将其留在程序中,便于日后访问、测试或维护)后门没有去掉,一些别有用心的人会利用穷举搜索法发现并利用这些后门,然后进入系统并发动攻击。

2、信息炸弹 信息炸弹是指使用一些特殊工具软件,短时间内向目标服务器发送大量超出系统负荷的信息,造成目标服务器超负荷、网络堵塞、系统崩溃的攻击手段。

比如向未打补丁的 Windows 95系统发送特定组合的 UDP 数据包,会导致目标系统死机或重启;向某型号的路由器发送特定数据包致使路由器死机;向某人的电子邮件发送大量的垃圾邮件将此邮箱“撑爆”等。

目前常见的信息炸弹有邮件炸弹、逻辑炸弹等。

3、拒绝服务 拒绝服务又叫分布式D.O.S攻击,它是使用超出被攻击目标处理能力的大量数据包消耗系统可用系统、带宽资源,最后致使网络服务瘫痪的一种攻击手段。

作为攻击者,首先需要通过常规的黑客手段侵入并控制某个网站,然后在服务器上安装并启动一个可由攻击者发出的特殊指令来控制进程,攻击者把攻击对象的IP地址作为指令下达给进程的时候,这些进程就开始对目标主机发起攻击。

这种方式可以集中大量的网络服务器带宽,对某个特定目标实施攻击,因而威力巨大,顷刻之间就可以使被攻击目标带宽资源耗尽,导致服务器瘫痪。

比如1999年美国明尼苏达大学遭到的黑客攻击就属于这种方式。

4、网络监听 网络监听是一种监视网络状态、数据流以及网络上传输信息的管理工具,它可以将网络接口设置在监听模式,并且可以截获网上传输的信息,也就是说,当黑客登录网络主机并取得超级用户权限后,若要登录其他主机,使用网络监听可以有效地截获网上的数据,这是黑客使用最多的方法,但是,网络监听只能应用于物理上连接于同一网段的主机,通常被用做获取用户口令。

黑客攻击电脑常用的方法是?

1、伪造信息 利用伪造的路由信息构造系统源主机和目标主机的虚拟路径,将流向目标主机的数据包经过黑客自己的系统主机,随时可以获取你的信息和用过的密码。即当你在淘宝登录对淘宝发送的密码,在支付宝付款对支付宝发出的信息,都会经过黑客的主机,并记录下你的密码。

2、远程操控 当你在网上浏览网页下载东西时,可能会误下载病毒软件,而这个软件就是黑客安装在你电脑上的可执行的程序,该程序可能会伪造出各种虚假的登录界面,当你输入用户名密码时,你的信息就被传送到黑客的主机里面了,然后关闭界面给出系统故障的提示信息,要求用户重新登录,此后才会出现真正的登录界面。

这样你也不会产生疑心。

3、DDoS攻击 表面看来无害的特殊程序在被发送或复制到网络主机上被执行发起攻击时,就会发生数据驱动攻击。

如一种数据驱动的攻击可以导致一台主机修改与网络安全有关的文件,从而使黑客下一次更容易入侵系统。

4、SQL注入 Web技术人员应学会了解攻击者使用的SQL语法,SQL注入被归类为今日网络上的头号风险。

攻击者针对易受攻击的系统运行任意查询的能力可能会导致数据暴露,修改以及在某些情况下导致整个系统的损害,这种最容易被发现和利用,后果也十分严重。

5、逆向工程 程序员写程序就好像做工程盖房子,那么逆向工程指的是“开发周期的逆行”对软件执行的代码进行分析,通过观察信息交换进行分析、使用反汇编器进行反汇编,而黑客则利用反逆向工程的方法保护自己的恶意代码。

黑客攻击的几种最常见的方式

黑客攻击越来越猖獗,让我们防不胜防。下面介绍几种最常见的攻击方式。

信息收集型攻击 信息收集型攻击并不对目标本身造成危害,如名所示这类攻击被用来为进一步入侵提供有用的信息。

主要包括:扫描技术、体系结构刺探、利用信息服务。

1.扫描技术 (1)地址扫描 概览:运用ping这样的程序探测目标地址,对此作出响应的表示其存在。

(2)端口扫描 概览:通常使用一些软件,向大范围的主机连接一系列的TCP端口,扫描软件报告它成功的建立了连接的主机所开的端口。

(3)反响映射 (4)慢速扫描 概览:由于一般扫描侦测器的实现是通过监视某个时间桢里一台特定主机发起的连接的数目(例如每秒10次)来决定是否在被扫描,这样黑客可以通过使用扫描速度慢一些的扫描软件进行扫描。

2.体系结构探测 概览:黑客使用具有已知响应类型的数据库的自动工具,对来自目标主机的、对坏数据包传送所作出的响应进行检查。

由于每种操作系统都有其独特的响应方法(例NT和Solaris的TCP/IP堆栈具体实现有所不同),通过将此独特的响应与数据库中的已知响应进行对比,黑客经常能够确定出目标主机所运行的操作系统. 利用信息服务 3.DNS域转换 概览:DNS协议不对转换或信息性的更新进行身份认证,这使得该协议被人以一些不同的方式加以利用。

如果你维护着一台公共的DNS服务器,黑客只需实施一次域转换操作就能得到你所有主机的名称以及内部IP地址。

4.Finger服务 概览:黑客使用finger命令来刺探一台finger服务器以获取关于该系统的用户的信息。

5.LDAP服务 概览:黑客使用LDAP协议窥探网络内部的系统和它们的用户的信息。

假消息攻击 用于攻击目标配置不正确的消息,主要包括:DNS高速缓存污染、伪造电子邮件。

1.DNS高速缓存污染 概览:由于DNS服务器与其他名称服务器交换信息的时候并不进行身份验证,这就使得黑客可以将不正确的信息掺进来并把用户引向黑客自己的主机。

2.伪造电子邮件

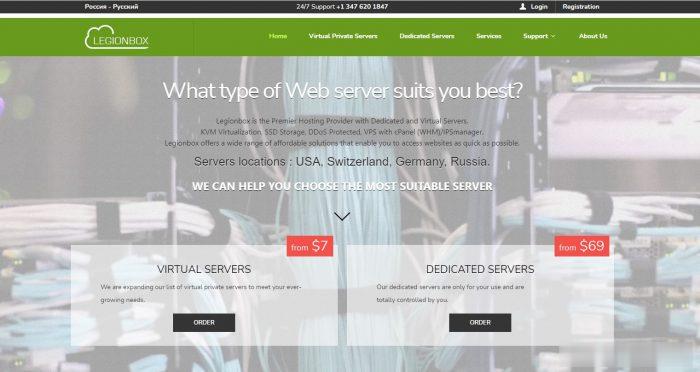

legionbox:美国、德国和瑞士独立服务器,E5/16GB/1Gbps月流量10TB起/$69/月起

legionbox怎么样?legionbox是一家来自于澳大利亚的主机销售商,成立时间在2014年,属于比较老牌商家。主要提供VPS和独立服务器产品,数据中心包括美国洛杉矶、瑞士、德国和俄罗斯。其中VPS采用KVM和Xen架构虚拟技术,硬盘分机械硬盘和固态硬盘,系统支持Windows。当前商家有几款大硬盘的独立服务器,可选美国、德国和瑞士机房,有兴趣的可以看一下,付款方式有PAYPAL、BTC等。...

弘速云20.8元/月 ,香港云服务器 2核 1g 10M

弘速云元旦活动本公司所销售的弹性云服务器、虚拟专用服务器(VPS)、虚拟主机等涉及网站接入服务的云产品由具备相关资质的第三方合作服务商提供官方网站:https://www.hosuyun.com公司名:弘速科技有限公司香港沙田直营机房采用CTGNET高速回国线路弹性款8折起优惠码:hosu1-1 测试ip:69.165.77.50地区CPU内存硬盘带宽价格购买地址香港沙田2-8核1-16G20-...

LOCVPS-2021年6月香港便宜vps宽带升级,充值就送代金券,其它八折优惠!

LOCVPS怎么样?LOCVPS是一家成立于2011年的稳定老牌国人商家,目前提供中国香港、韩国、美国、日本、新加坡、德国、荷兰等区域VPS服务器,所有机房Ping延迟低,国内速度优秀,非常适合建站和远程办公,所有机房Ping延迟低,国内速度优秀,非常适合做站。XEN架构产品的特点是小带宽无限流量、不超售!KVM架构是目前比较流行的虚拟化技术,大带宽,生态发展比较全面!所有大家可以根据自己业务需求...

黑客攻击为你推荐

-

2014年软件产品登记名单(6月第二批)css加载失败为什么打开微博都显示CSS层加载失败?css加载失败个别网站加载CSS文件老是出错是怎么回事?新iphone也将禁售苹果手机现在在中国是不是不能卖了internetexplorer无法打开电脑的Internet Explorer打不开?重庆网站制作我想做个网站,我是重庆的人。想在本地找个做网站的公司,请教一下在重庆那个公司比较好一点,,,,谢谢结点cuteftpzhuo爱作文:温暖的( )灌水机什么是论坛灌水机?在哪里可以下载到呢?一键备份一键还原 系统备份