攻击拒绝服务攻击

拒绝服务攻击 时间:2021-05-08 阅读:()

第26卷第5期南京理工大学学报Vol.

26No.

52002年10月JournalofNanjingUniversityofScienceandTechnologyOct.

2002Smurf攻击及其对策研究徐永红张琨杨云刘凤玉(南京理工大学计算机科学与技术系,南京210094)摘要Smurf攻击为DDoS攻击中较为常见的一种.

该攻击方式利用TCP/IP协议自身的缺陷,结合使用IP欺骗和ICMP回复方法,使网络因响应ICMP回复请求而产生大量的数据流量,导致网络严重的拥塞或资源消耗,引起目标系统拒绝为合法用户提供服务,从而对网络安全构成重大威胁.

该文在分析了这种攻击实施的原理的基础上,提出这种攻击的检测方法和防范技术.

关键词拒绝服务攻击,Smurf攻击,网络安全分类号TP393.

08随着Internet在全球范围内的日益流行,网络攻击也日益增多,攻击的种类也呈现指数增长趋势.

表1为常见的攻击种类及其所占的比例[1],可见DoS攻击对系统安全威胁很大.

本文对众多DoS攻击中的Smurf攻击的原理进行了分析和研究,并给出针对这种攻击的一些检测和防御技术.

1Smurf攻击与通常的DoS攻击不同,Smurf攻击并不直接对目标主机发送服务请求包.

所谓的Smurf攻击是指,攻击者在远程机器上发送ICMP应答请求服务,其目标主机不是某一个主机的IP地址,而是某个网络的广播地址,其请求包的源IP不是发表1常见的攻击种类Table1Classofattack攻击种类比例/%后门24IP期骗14逻辑炸弹10特洛伊木马11拒绝服务攻击40起攻击的IP地址,而是加以伪装的将要攻击的主机IP地址[2~4].

大量主机收到ICMP应答请求服务包后,按源IP返回请求信息,从而导致受攻击主机的服务性能下降,甚至崩溃.

分析和了解Smurf攻击原理,并发掘出检测和防御这种攻击的方法是一项重要的工作.

2ICMP及其广播机制ICMP通常被看作是IP层的一个组成部分,它传递差错报文和其它的控制信息.

每个徐永红男31岁博士生收稿日期:2001-11-11国家自然科学基金资助项目(69973020)国防科技预研基金资助项目ICMP可以用一个四元组{报文类型,类型代码,检验和,与特定类型和代码相关的信息}来表示.

ICMP报文共有15种类型,每种类型有一个或多个不同的代码表示不同的控制请求.

如Ping程序就是发送一个回显请求包文给主机,并等待返回ICMP回显应答,从而判断主机是否可达.

一个IP网络可以有3种地址:单播地址、广播地址和多播地址.

所谓的广播就是指向特定网络上的所有主机发送信息.

其中广播地址可以分为以下4类.

2.

1受限的广播地址受限的广播地址是255.

255.

255.

255.

该地址用于主机配置过程中IP数据报的目的地址.

在任何情况下,路由器都不转发目的地址为受限的广播地址的数据报,这样的数据报仅出现在本地网络中.

2.

2指向网络的广播地址指向网络的广播地址为主机标识全为1的地址.

例如,A类网络的广播地址为netID.

255.

255.

255,其中netID为A类网络的ID.

一个路由器应转发指向网络的广播,但它也有一个不进行转发的选择.

2.

3指向子网的广播地址指向子网的广播地址为主机号全为1,且有特定子网ID的地址.

作为子网直接广播地址的IP地址需要与子网掩码相结合.

例如,路由器收到发往128.

1.

2.

255的数据报,当B类网络地址子网掩码为255.

255.

255.

0时,该地址就是指向特定子网的广播地址;如子网掩码为255.

255.

254.

0时,该地址就不是指向子网的广播地址.

24指向所有子网的广播地址指向所有子网的广播也需要了解目的网络的子网掩码,以便与指向网络的广播区别开.

指向所有子网的广播地址的子网ID和主机ID全为1.

例如,如果目的子网掩码为255.

255.

255.

0,那么IP地址128.

1.

255.

255是一个指向所有子网的广播地址.

虽然RFC922要求将一个指向所有子网的广播传送给所有子网,但庆幸的是,当前的路由器并没有这么做,因为一个因错误配置而没有子网掩码的主机会把本地的广播传送到所有子网.

3Smurf攻击原理及影响ICMP可以用来传递主要的状态和错误信息,比如更改网络的配置和其它的网络传输问题.

因此,ICMP是一个诊断主机和网络设备及配置问题的一个有价值的工具.

但同时,ICMP也成为用来攻击网络或主机的一种途径,导致网络重载进而拒绝为合法用户提供服务.

Smurf攻击就是利用发送ICMP应答包来导致目标主机的服务拒绝攻击.

在Smurf攻击中,ICMP应答请求数据包中的目标IP是一个网络的广播IP地址,源IP地址是其要攻击主机的IP地址.

这种攻击方式主要由3部分组成:攻击者、中间媒介(主机、路由器和其它网络设备)和被攻击者.

当攻击者发送一个ICMP请求应答包时,他并不将自己机器的IP作为源IP.

相反,攻击者将被攻击对象的IP作为包的源IP.

当中间媒介收到一个指向其所在网络的广播地址后,中间媒介将向源IP(被攻击者的IP)发送一个ICMP应答包.

当一个网络的机器均对ICMP应答请求包做出响应时,可能会导致网络拥塞或拒绝服务甚至崩溃.

其攻击过程的示意图如图1所示,其中R1和R2分别为2个路由器.

513总第126期徐永红张琨杨云刘凤玉Smurf攻击及其对策研究图1Smurf攻击示意图Fig.

1ThesketchmapofSmurfattack在图1中,攻击者A的真正的IP为204.

192.

0.

2,但数据包中的源IP地址却伪装成被攻击者V的IP地址63.

119.

3.

221.

随后,攻击者A向中间媒介网络发送ICMP广播消息,其数据报的目标IP地址为94.

56.

255.

255.

当中间媒介网络的主机收到ICMP请求包后,将按源目标IP地址向主机V返回请求应答.

在这里,中间媒介可以看作是一个信号放大器,其本身性能也可能受到Smurf攻击的影响.

比如,网络或子网B中有100台主机,攻击者每秒钟发送768Kbp的ICMP应答请求包.

网络B中的100台主机收到带有该网络广播地址的ICMP包后,将向主机V发送100个应答包.

结果,ICMP应答请求包经过中间媒介B放大后,网络的流量就增加了76.

8Mbp/s.

随后所有的应答包均通过R2被送往受到攻击的主机V.

因此,对于一个100M的网络及低端路由器来说,重载和性能下降是必然的结果.

而受攻击的主机就可能导致拒绝服务,甚至崩溃.

攻击者现在可以利用一系列的攻击工具来向中间媒介发送多个ICMP请求.

同时,攻击者可以用网络扫描器[5](如Sam下的Sniffit,PC上的NetXray)来查找那些对广播数据包不进行过滤的路由器,使得发起这种攻击更容易.

4Smurf攻击的检测在分析Smurf攻击原理的基础上,本文提出Smurf攻击的检测方法.

41ICMP应答风暴的检测对网络进行监控和统计发现,若出现Smurf攻击,则会出现大量的echo报文.

由于存在echo应答风暴,此时,echo报文在所有报文中所占的比例大大增加.

所以,如出现这种情况,就可能遭到了Smurf攻击.

42报文丢失率和重传率的上升由于echo风暴造成网络负载过重,会出现大量报文丢失和报文重传现象.

所以,若有明显的报文丢失率和重传率上升现象,就有可能遭到了Smurf攻击.

43常出现意外的连接重置的现象在受到Smurf攻击时,由于网络重载,会使其它的网络连接出现意外的中断或重置的现象.

如反复出现意外的中断或重置,也可能受到了Smurf攻击.

5攻击的防御措施对Smurf攻击的防御可以分别在源站点、中间媒介和目标站点3个方面采取步骤,以限制Smurf攻击的影响.

51避免站内主机成为攻击者网络应在与子网相连的一边对欺骗IP包进行过滤[4].

比如在路由器端可以增加一个514南京理工大学学报第26卷第5期功能,通过向某一ICMP包的源IP发送一个确认包来判断此包是否是欺骗的IP包,保证内部网络中发出的所有传输信息都具有合法的源地址.

52避免成为Smurf攻击的中间媒介有2种选择以阻塞Smurf攻击的中间媒介.

第一种方法是在路由器端加以配置,拒绝接收带有广播地址的ICMP应答请求包,防止这些分组到达自己的网络[6].

如果不能阻塞所有入站echo请求,用户就需要禁止路由器把网络广播地址映射成为LAN广播地址.

制止了这个映射过程,自己的系统就不会再收到这些echo请求.

如果使用Cisco路由器,制止网络广播映射成为LAN广播的方法是在LAN接口的配置模式中输入命令:noipdirected-broadcast53防止成为Smurf攻击跟踪Smurf攻击是困难的,但如果有ISP的合作,对其进行跟踪也是可能的[7].

在第2节的Smurf攻击原理中,已介绍了ICMP应答请求包的源IP是经过伪装的将要被攻击的主机IP,所以要从ICMP的源IP是无法跟踪Smurf攻击的发起者的.

可以在ACL(Accesscontrollayer)记录下ICMP信息包的MAC地址,通过MAC地址来跟踪Smurf攻击.

比如,在Cisco路由器的IOS11.

1及其以后的版本中,均可在指定的接口记录和处理包的信息,其中就包括MAC地址.

以下是一个Cisco2610路由器(V11.

2)中记录下的一个日志信息:Sep1023:17:01PDT:%SEC-6-IPACCESSLOGDP:list101permittedicmp10.

0.

7.

30(FastEthernet1/00060.

3e2f.

6e41)->10.

30.

248.

3(8/0),5packets从以上信息中,读出此链接的MAC地址0060.

3e2f.

6e41,在利用showiparp指令即可找到此链接中的上一跳的IP.

如:netlab#showiparp0060.

3e2f.

6e41ProtocolAddressAge(min)HardwareAddrTypeInterfaceInternet10.

0.

183.

65320060.

3e2f.

6e41ARPAFastEthernet1/0可以看出,10.

0.

183.

165就是ICMP包的上一跳IP地址.

采用同样的处理方法,最终会找到发起Smurf攻击主机的真正IP.

本文分析了Smurf攻击的原理,并提出一些检测和防御的方法.

这些方法可有效地发现网络的Smurf攻击,并进行有效的防御.

在当前网络攻击越来越多的情况下,用户特别是网络管理员的安全意识也需要提高,以便切实保证系统和数据的安全.

在以后的工作中,将重点研究对Smurf攻击的跟踪.

参考文献1Computeremergencyresponseteam.

Certadvisory-2000.

Denialofservicedevelopments.

http://www.

cert.

org/advisories/CA-2000-01.

html2HeberleinLT,BishopM.

In:EllenF.

Attackclass:addressspoofing.

Proceedingsofthe19thNationalInformationSystemsSecurityConference.

Baltimore:JohnsHopkinsUniversityPress,1996.

371~3773CraigA.

Thelatestindenialofserviceattacks:smurfingdescriptionandinformationtomin-i515总第126期徐永红张琨杨云刘凤玉Smurf攻击及其对策研究mizeeffects.

http://www.

pentics.

net/-denial-of-service/white-papers/smurf.

cgi4FergusonP,SenieD.

Networkingressfiltering:defeatingdenialofserviceattacks,whichemployIPsourceaddressspoofing.

RFC2267-1998.

www.

landfield.

com/rfcs/rfc2267.

html5DietrichLongS,DittrichN.

In:BrianB,RobertG.

Analyzingdistributeddenialofservicetools:theShaftcase.

Proceedingsof14thSystemsAdministrationConference.

Berkeley:USENIXAssoc,2000.

329~3396SenieD.

Changingthedefaultfordirectedbroadcastsinrouters.

RFC2644-1999.

http://www.

ietf.

org/rfc7ParkK,LeeH.

In:MadacanNK,DeutschS,MerkleCL.

Ontheeffectivenessofroute-basedpacketfilteringfordistributedDoSattackpreventioninpower-lawInternets.

ACMSIGCOMM2001Conference.

USA:ACM,2001.

15~26AStudyonSmurfAttackandItsCountermeasuresXuYonghongZhangKunYangYunLiuFengyu(DepartmentofComputerScienceandTechnology,NUST,Nanjing210094)ABSTRACTSmurfattackisonecommonmethodamongdistributeddenialofserviceattacks.

UtilizingthebugsofTCP/IPprotocoltogetherwithspoofedIPaddressandICMPecho,thisattackmethodproduceslargeamountofdatapackets,whichwillleadtoseriousnetworkcon-gestionandresourceconsuming.

Then,theattackedsystemwilldenyserviceforlegaluser.

ByanalyzingtheprinciplesofSmurfattack,thispaperproposesthedetectionmethodanddefensetechnologyofthisattack.

KEYWORDSdenialofservice,Smurfattack,networksecurity(上接第507页)DesignandImplementationofMultilevelLoadBalancingSystemZhangHuiTianJinlanZhengWeimin(DepartmentofComputerScienceandTechnology,TsinghuaUniversity,Beijing100084)ABSTRACTMostloadbalancingalgorithmsincurrentclustersystemsaredesignedforjoblevelorprocessandthreadlevel.

Fewofthemaremultilevel.

Thereasonforthisistoreducethecommunica-tionoverheadinloadbalancingprocedure.

Amultilevelloadbalancingalgorithmispresentedbasedonjoblevelandprocessleveltoreducethecommunicationoverheadusingthedynamicloadcollectiontech-nologyoftheadaptivemultithresholds.

Experimentsshowthatthemethodusingthesealgorithmscaneffectivelyimproveexecutiveperformanceoftheparalleljob.

KEYWORDSloadbalancing,clustersystem,dynamicadaptivity,prioritylevel516南京理工大学学报第26卷第5期

26No.

52002年10月JournalofNanjingUniversityofScienceandTechnologyOct.

2002Smurf攻击及其对策研究徐永红张琨杨云刘凤玉(南京理工大学计算机科学与技术系,南京210094)摘要Smurf攻击为DDoS攻击中较为常见的一种.

该攻击方式利用TCP/IP协议自身的缺陷,结合使用IP欺骗和ICMP回复方法,使网络因响应ICMP回复请求而产生大量的数据流量,导致网络严重的拥塞或资源消耗,引起目标系统拒绝为合法用户提供服务,从而对网络安全构成重大威胁.

该文在分析了这种攻击实施的原理的基础上,提出这种攻击的检测方法和防范技术.

关键词拒绝服务攻击,Smurf攻击,网络安全分类号TP393.

08随着Internet在全球范围内的日益流行,网络攻击也日益增多,攻击的种类也呈现指数增长趋势.

表1为常见的攻击种类及其所占的比例[1],可见DoS攻击对系统安全威胁很大.

本文对众多DoS攻击中的Smurf攻击的原理进行了分析和研究,并给出针对这种攻击的一些检测和防御技术.

1Smurf攻击与通常的DoS攻击不同,Smurf攻击并不直接对目标主机发送服务请求包.

所谓的Smurf攻击是指,攻击者在远程机器上发送ICMP应答请求服务,其目标主机不是某一个主机的IP地址,而是某个网络的广播地址,其请求包的源IP不是发表1常见的攻击种类Table1Classofattack攻击种类比例/%后门24IP期骗14逻辑炸弹10特洛伊木马11拒绝服务攻击40起攻击的IP地址,而是加以伪装的将要攻击的主机IP地址[2~4].

大量主机收到ICMP应答请求服务包后,按源IP返回请求信息,从而导致受攻击主机的服务性能下降,甚至崩溃.

分析和了解Smurf攻击原理,并发掘出检测和防御这种攻击的方法是一项重要的工作.

2ICMP及其广播机制ICMP通常被看作是IP层的一个组成部分,它传递差错报文和其它的控制信息.

每个徐永红男31岁博士生收稿日期:2001-11-11国家自然科学基金资助项目(69973020)国防科技预研基金资助项目ICMP可以用一个四元组{报文类型,类型代码,检验和,与特定类型和代码相关的信息}来表示.

ICMP报文共有15种类型,每种类型有一个或多个不同的代码表示不同的控制请求.

如Ping程序就是发送一个回显请求包文给主机,并等待返回ICMP回显应答,从而判断主机是否可达.

一个IP网络可以有3种地址:单播地址、广播地址和多播地址.

所谓的广播就是指向特定网络上的所有主机发送信息.

其中广播地址可以分为以下4类.

2.

1受限的广播地址受限的广播地址是255.

255.

255.

255.

该地址用于主机配置过程中IP数据报的目的地址.

在任何情况下,路由器都不转发目的地址为受限的广播地址的数据报,这样的数据报仅出现在本地网络中.

2.

2指向网络的广播地址指向网络的广播地址为主机标识全为1的地址.

例如,A类网络的广播地址为netID.

255.

255.

255,其中netID为A类网络的ID.

一个路由器应转发指向网络的广播,但它也有一个不进行转发的选择.

2.

3指向子网的广播地址指向子网的广播地址为主机号全为1,且有特定子网ID的地址.

作为子网直接广播地址的IP地址需要与子网掩码相结合.

例如,路由器收到发往128.

1.

2.

255的数据报,当B类网络地址子网掩码为255.

255.

255.

0时,该地址就是指向特定子网的广播地址;如子网掩码为255.

255.

254.

0时,该地址就不是指向子网的广播地址.

24指向所有子网的广播地址指向所有子网的广播也需要了解目的网络的子网掩码,以便与指向网络的广播区别开.

指向所有子网的广播地址的子网ID和主机ID全为1.

例如,如果目的子网掩码为255.

255.

255.

0,那么IP地址128.

1.

255.

255是一个指向所有子网的广播地址.

虽然RFC922要求将一个指向所有子网的广播传送给所有子网,但庆幸的是,当前的路由器并没有这么做,因为一个因错误配置而没有子网掩码的主机会把本地的广播传送到所有子网.

3Smurf攻击原理及影响ICMP可以用来传递主要的状态和错误信息,比如更改网络的配置和其它的网络传输问题.

因此,ICMP是一个诊断主机和网络设备及配置问题的一个有价值的工具.

但同时,ICMP也成为用来攻击网络或主机的一种途径,导致网络重载进而拒绝为合法用户提供服务.

Smurf攻击就是利用发送ICMP应答包来导致目标主机的服务拒绝攻击.

在Smurf攻击中,ICMP应答请求数据包中的目标IP是一个网络的广播IP地址,源IP地址是其要攻击主机的IP地址.

这种攻击方式主要由3部分组成:攻击者、中间媒介(主机、路由器和其它网络设备)和被攻击者.

当攻击者发送一个ICMP请求应答包时,他并不将自己机器的IP作为源IP.

相反,攻击者将被攻击对象的IP作为包的源IP.

当中间媒介收到一个指向其所在网络的广播地址后,中间媒介将向源IP(被攻击者的IP)发送一个ICMP应答包.

当一个网络的机器均对ICMP应答请求包做出响应时,可能会导致网络拥塞或拒绝服务甚至崩溃.

其攻击过程的示意图如图1所示,其中R1和R2分别为2个路由器.

513总第126期徐永红张琨杨云刘凤玉Smurf攻击及其对策研究图1Smurf攻击示意图Fig.

1ThesketchmapofSmurfattack在图1中,攻击者A的真正的IP为204.

192.

0.

2,但数据包中的源IP地址却伪装成被攻击者V的IP地址63.

119.

3.

221.

随后,攻击者A向中间媒介网络发送ICMP广播消息,其数据报的目标IP地址为94.

56.

255.

255.

当中间媒介网络的主机收到ICMP请求包后,将按源目标IP地址向主机V返回请求应答.

在这里,中间媒介可以看作是一个信号放大器,其本身性能也可能受到Smurf攻击的影响.

比如,网络或子网B中有100台主机,攻击者每秒钟发送768Kbp的ICMP应答请求包.

网络B中的100台主机收到带有该网络广播地址的ICMP包后,将向主机V发送100个应答包.

结果,ICMP应答请求包经过中间媒介B放大后,网络的流量就增加了76.

8Mbp/s.

随后所有的应答包均通过R2被送往受到攻击的主机V.

因此,对于一个100M的网络及低端路由器来说,重载和性能下降是必然的结果.

而受攻击的主机就可能导致拒绝服务,甚至崩溃.

攻击者现在可以利用一系列的攻击工具来向中间媒介发送多个ICMP请求.

同时,攻击者可以用网络扫描器[5](如Sam下的Sniffit,PC上的NetXray)来查找那些对广播数据包不进行过滤的路由器,使得发起这种攻击更容易.

4Smurf攻击的检测在分析Smurf攻击原理的基础上,本文提出Smurf攻击的检测方法.

41ICMP应答风暴的检测对网络进行监控和统计发现,若出现Smurf攻击,则会出现大量的echo报文.

由于存在echo应答风暴,此时,echo报文在所有报文中所占的比例大大增加.

所以,如出现这种情况,就可能遭到了Smurf攻击.

42报文丢失率和重传率的上升由于echo风暴造成网络负载过重,会出现大量报文丢失和报文重传现象.

所以,若有明显的报文丢失率和重传率上升现象,就有可能遭到了Smurf攻击.

43常出现意外的连接重置的现象在受到Smurf攻击时,由于网络重载,会使其它的网络连接出现意外的中断或重置的现象.

如反复出现意外的中断或重置,也可能受到了Smurf攻击.

5攻击的防御措施对Smurf攻击的防御可以分别在源站点、中间媒介和目标站点3个方面采取步骤,以限制Smurf攻击的影响.

51避免站内主机成为攻击者网络应在与子网相连的一边对欺骗IP包进行过滤[4].

比如在路由器端可以增加一个514南京理工大学学报第26卷第5期功能,通过向某一ICMP包的源IP发送一个确认包来判断此包是否是欺骗的IP包,保证内部网络中发出的所有传输信息都具有合法的源地址.

52避免成为Smurf攻击的中间媒介有2种选择以阻塞Smurf攻击的中间媒介.

第一种方法是在路由器端加以配置,拒绝接收带有广播地址的ICMP应答请求包,防止这些分组到达自己的网络[6].

如果不能阻塞所有入站echo请求,用户就需要禁止路由器把网络广播地址映射成为LAN广播地址.

制止了这个映射过程,自己的系统就不会再收到这些echo请求.

如果使用Cisco路由器,制止网络广播映射成为LAN广播的方法是在LAN接口的配置模式中输入命令:noipdirected-broadcast53防止成为Smurf攻击跟踪Smurf攻击是困难的,但如果有ISP的合作,对其进行跟踪也是可能的[7].

在第2节的Smurf攻击原理中,已介绍了ICMP应答请求包的源IP是经过伪装的将要被攻击的主机IP,所以要从ICMP的源IP是无法跟踪Smurf攻击的发起者的.

可以在ACL(Accesscontrollayer)记录下ICMP信息包的MAC地址,通过MAC地址来跟踪Smurf攻击.

比如,在Cisco路由器的IOS11.

1及其以后的版本中,均可在指定的接口记录和处理包的信息,其中就包括MAC地址.

以下是一个Cisco2610路由器(V11.

2)中记录下的一个日志信息:Sep1023:17:01PDT:%SEC-6-IPACCESSLOGDP:list101permittedicmp10.

0.

7.

30(FastEthernet1/00060.

3e2f.

6e41)->10.

30.

248.

3(8/0),5packets从以上信息中,读出此链接的MAC地址0060.

3e2f.

6e41,在利用showiparp指令即可找到此链接中的上一跳的IP.

如:netlab#showiparp0060.

3e2f.

6e41ProtocolAddressAge(min)HardwareAddrTypeInterfaceInternet10.

0.

183.

65320060.

3e2f.

6e41ARPAFastEthernet1/0可以看出,10.

0.

183.

165就是ICMP包的上一跳IP地址.

采用同样的处理方法,最终会找到发起Smurf攻击主机的真正IP.

本文分析了Smurf攻击的原理,并提出一些检测和防御的方法.

这些方法可有效地发现网络的Smurf攻击,并进行有效的防御.

在当前网络攻击越来越多的情况下,用户特别是网络管理员的安全意识也需要提高,以便切实保证系统和数据的安全.

在以后的工作中,将重点研究对Smurf攻击的跟踪.

参考文献1Computeremergencyresponseteam.

Certadvisory-2000.

Denialofservicedevelopments.

http://www.

cert.

org/advisories/CA-2000-01.

html2HeberleinLT,BishopM.

In:EllenF.

Attackclass:addressspoofing.

Proceedingsofthe19thNationalInformationSystemsSecurityConference.

Baltimore:JohnsHopkinsUniversityPress,1996.

371~3773CraigA.

Thelatestindenialofserviceattacks:smurfingdescriptionandinformationtomin-i515总第126期徐永红张琨杨云刘凤玉Smurf攻击及其对策研究mizeeffects.

http://www.

pentics.

net/-denial-of-service/white-papers/smurf.

cgi4FergusonP,SenieD.

Networkingressfiltering:defeatingdenialofserviceattacks,whichemployIPsourceaddressspoofing.

RFC2267-1998.

www.

landfield.

com/rfcs/rfc2267.

html5DietrichLongS,DittrichN.

In:BrianB,RobertG.

Analyzingdistributeddenialofservicetools:theShaftcase.

Proceedingsof14thSystemsAdministrationConference.

Berkeley:USENIXAssoc,2000.

329~3396SenieD.

Changingthedefaultfordirectedbroadcastsinrouters.

RFC2644-1999.

http://www.

ietf.

org/rfc7ParkK,LeeH.

In:MadacanNK,DeutschS,MerkleCL.

Ontheeffectivenessofroute-basedpacketfilteringfordistributedDoSattackpreventioninpower-lawInternets.

ACMSIGCOMM2001Conference.

USA:ACM,2001.

15~26AStudyonSmurfAttackandItsCountermeasuresXuYonghongZhangKunYangYunLiuFengyu(DepartmentofComputerScienceandTechnology,NUST,Nanjing210094)ABSTRACTSmurfattackisonecommonmethodamongdistributeddenialofserviceattacks.

UtilizingthebugsofTCP/IPprotocoltogetherwithspoofedIPaddressandICMPecho,thisattackmethodproduceslargeamountofdatapackets,whichwillleadtoseriousnetworkcon-gestionandresourceconsuming.

Then,theattackedsystemwilldenyserviceforlegaluser.

ByanalyzingtheprinciplesofSmurfattack,thispaperproposesthedetectionmethodanddefensetechnologyofthisattack.

KEYWORDSdenialofservice,Smurfattack,networksecurity(上接第507页)DesignandImplementationofMultilevelLoadBalancingSystemZhangHuiTianJinlanZhengWeimin(DepartmentofComputerScienceandTechnology,TsinghuaUniversity,Beijing100084)ABSTRACTMostloadbalancingalgorithmsincurrentclustersystemsaredesignedforjoblevelorprocessandthreadlevel.

Fewofthemaremultilevel.

Thereasonforthisistoreducethecommunica-tionoverheadinloadbalancingprocedure.

Amultilevelloadbalancingalgorithmispresentedbasedonjoblevelandprocessleveltoreducethecommunicationoverheadusingthedynamicloadcollectiontech-nologyoftheadaptivemultithresholds.

Experimentsshowthatthemethodusingthesealgorithmscaneffectivelyimproveexecutiveperformanceoftheparalleljob.

KEYWORDSloadbalancing,clustersystem,dynamicadaptivity,prioritylevel516南京理工大学学报第26卷第5期

webhosting24:€28/年,日本NVMe3900X+Webvps

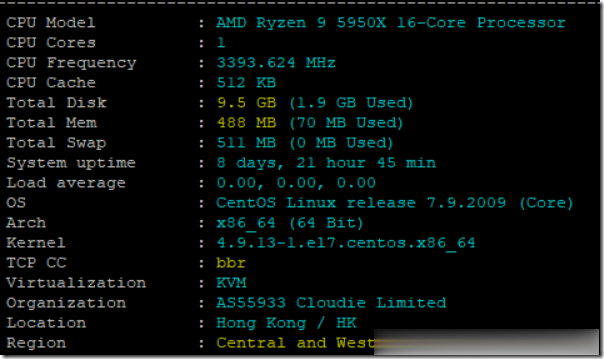

webhosting24决定从7月1日开始对日本机房的VPS进行NVMe和流量大升级,几乎是翻倍了硬盘和流量,当然前提是价格依旧不变。目前来看,国内过去走的是NTT直连,服务器托管机房应该是CDN77*(也就是datapacket.com),加上高性能平台(AMD Ryzen 9 3900X+NVMe),这样的日本VPS还是有相当大的性价比的。官方网站:https://www.webhosting...

国内云服务器 1核 2G 2M 15元/月 萤光云

标题【萤光云双十二 全场6折 15元/月 续费同价】今天站长给大家推荐一家国内云厂商的双十二活动。萤光云总部位于福建福州,其成立于2002 年。主打高防云服务器产品,主要提供福州、北京、上海 BGP 和香港 CN2 节点。萤光云的高防云服务器自带 50G 防御,适合高防建站、游戏高防等业务。这家厂商本次双十二算是性价比很高了。全线产品6折,上海 BGP 云服务器折扣更大 5.5 折(测试了一下是金...

DogYun香港BGP月付14.4元主机简单测试

前些天赵容分享过DogYun(狗云)香港BGP线路AMD 5950X经典低价云服务器的信息(点击查看),刚好账户还有点余额够开个最低配,所以手贱尝试下,这些贴上简单测试信息,方便大家参考。官方网站:www.dogyun.com主机配置我搞的是最低款优惠后14.4元/月的,配置单核,512MB内存,10GB硬盘,300GB/50Mbps月流量。基本信息DogYun的VPS主机管理集成在会员中心,包括...

拒绝服务攻击为你推荐

-

美要求解锁iPhone美版解锁的iphone在大陆怎么用internetexplorer无法打开电脑的Internet Explorer打不开?asp.net网页制作开发ASP.NET的网站,步骤是怎样?有经验的可以说说自己的经验资费标准电信4G套餐?小型汽车网上自主编号申请成都新车上牌办理流程和办理条件是如何的佛山海虹海虹好吃吗,我从来没吃过免费代理加盟免费加盟代销怎么回事,能具体介绍下么申请400电话电话是什么电话啊?怎么申请400电话400呢?具体收费价格是什么?谷歌新漏洞安卓上黑客给你发一个MP4代码短信手机就会被控制的那个漏洞现在谷歌有出第二段补丁吗?长沙电话号码升位湖南长沙电话号码是几位数