权限如何做好你的2003服务器安全

如何做好你的2003服务器安全

1.将mysql运行在普通用户权限下这是最重要的一点大部分的入侵都是利用数据库的权限进行的。

MYSQ的降权运行

新建立一个用户比如mysqlstartnet user mysqlstart fuckmicrosoft/addnet localgroup users mysqlstart/del

不属于任何组

如果MYSQ装在d:\mysql 那么给mysqlstart 完全控制的权限

然后在系统服务中设置MYSQ的服务属性在登录属性当中选择此用户mysqlstart然后输入密码确定。

重新启动MYSQL服务然后MYSQ就运行在低权限下了。

2.使用附件里的IP策略关闭所有没用的端口

管理工具-----本地安全策略-------IP安全策略-------所有任务---导入策

略然后指派. . .

3.所有盘的根目录都不能有everyone,users的读与运行权限。

C盘只给administrators 和system权限

其他的盘也可以这样设置

Windows目录要加上给users的默认权限否则ASP和ASPX等应用程序就无法运行另外在c:/Documents and Settings/这里相当重要后面的目录里的权限根本不会继承从前的设置如果仅仅只是设置了 C盘给administrators 权限而在All Users/Application Data目录下会出现everyone用户有完全控制权限 这样入侵这可以跳转到这个目录 写入脚本或只文件 再结合其他漏洞来提升权限譬如利用serv-u的本地溢出提升权限或系统遗漏有补丁数据库的弱点把不必要的服务都禁止掉尽管这些不一定能被攻击者利用得上但是按照安全规则和标准上来说多余的东西就没必要开启减少一份隐患。

4.加强PHP的安全

关闭危险函数

如果打开了安全模式那么函数禁止是可以不需要的但是我们为了安全还是考虑进去。 比如

我们觉得不希望执行包括system()等在那的能够执行命令的php函数或者能够查看php信息的phpinfo()等函数那么我们就可以禁止它们disable_functions=system,passthru,exec,shell_exec,popen,phpinfo

关闭P H P版本信息在h ttp头中的泄漏

我们为了防止黑客获取服务器中p hp版本的信息可以关闭该信息斜路在http头中expo se_php=Off

比如黑客在tel net 80 的时候那么将无法看到PHP的信息。

(1) 关闭注册全局变量

在PHP中提交的变量包括使用POST或者GET提交的变量都将自动注册为全局变量能够直接访问

这是对服务器非常不安全的 所以我们不能让它注册为全局变量 就把注册全局变量选项关闭register_globals=Off

当然如果这样设置了 那么获取对应变量的时候就要采用合理方式 比如获取GET提交的变量var

那么就要用$_GET['va门来进行获取这个php程序员要注意。

(2)打开magic_quotes_gpc来防止S QL注入

SQL注入是非常危险的问题小则网站后台被入侵重则整个服务器沦陷,

所以一定要小心。 php.ini中有一个设置

magic_quotes_gpc=O ff

这个默认是关闭的如果它打开后将自动把用户提交对sql的查询进行转换

比如把'转为\'等这对防止sql注射有重大作用。所以我们推荐设置为magic_quotes_gpc=On

(3) 错误信息控制

一般php在没有连接到数据库或者其他情况下会有提示错误一般错误信息中会包含php脚本当

前的路径信息或者查询的SQL语句等信息这类信息提供给黑客后是不安全的所以一般服务器建议禁止错误提示display_errors=O ff

如果你却是是要显示错误信息 一定要设置显示错误的级别 比如只显示警告以上的信息error_reporting=E_WARNING&E_ERROR

当然我还是建议关闭错误提示。

(4) 错误日志

建议在关闭disp lay_errors后能够把错误信息记录下来便于查找服务器运行的原因log_errors=On

同时也要设置错误日志存放的目录建议根apache的日志存在一起error_lo g=D:/usr/lo cal/ap ache 2/lo gs/php_error.lo g

注意给文件必须允许apache用户的和组具有写的权限

如果是在windos平台下搭建的apache我们还需要注意一点 apache默认运行是system权限

这很恐怖这让人感觉很不爽.那我们就给apache降降权限吧。net user apache fuckmicrosoft/addnet localgroup users apache/delok.我们建立了一个不属于任何组的用户apche。

我们打开计算机管理器选服务 点即ache服务的属性我们选择log on,选择this account 我们填入上面所建立的账户和密码

重启apache服务 ok,即ache运行在低权限下了。

实际上我们还可以通过设置各个文件夹的权限,来让apache用户只能执行我们想让它能干的事情给每一个目录建立一个单独能读写的用户。

这也是当前很多虚拟主机提供商的流行配置方法哦不过这种方法用于防止这里就显的有点大材小用了。

.不要装PCanywhere或Radm in因为它们本身就存在安全问题可以直接用windows2003自带的3389它比任何远程控制软件都安全。

.不要在服务器上双击运行任何程序不然你中了木马都不知道。

.不要在服务器上用IE打开用户的硬盘中的网页这是危险的行为。

.不要在服务器上浏览图片 以前windows就出过GDI+勺安全漏洞。

.确保你自己的电脑安全如果你自己的电脑不安全服务器也不可能安全。.检查sytem32目录的net.exe cmd.exe tftp.exe netstat.exe regedit.exe at.exeattrib.exe cac ls.exe只能有adms,system的全权权限.

网站目录也要用普通用户运行 附件和头像目录不能有执行权限。 。

在网上邻居右键属性把打印和共享卸载掉

打开组策略编辑器依次展开“计算机配置—Windows设置—安全设置—本地策略一安全选项”在右侧窗口中找到“网络访问可远程访问的注册表路径” 然后在打开的窗口中将可远程访问的注册表路径和子路径内容全部设置为空

为了防止登陆到其中的用户 随意启动服务器中的应用程序给服务器的正常运行带来不必要的麻烦我们很有必要根据不同用户的访问权限来限制

他们去调用应用程序。实际上我们只要使用组策略编辑器作进一步的设置 即可实现这一目的具体步骤如下

打开“组策略编辑器”的方法为依次点击“开始一运行”在“运行”对话框中键入“gpedit.msc”命令并回车 即可打开“组策略编辑器”窗口。 然后依次打开“组策略控制台一用户配置一管理模板T系统”中的“只运行许可的Windo ws应用程序”并启用此策略

然后点击下面的“允许的应用程序列表”边的“显示”按钮 弹出一个“显示内容”对话框在此单击“添加”按钮来添加允许运行的应用程序即可 以后一般用户只能运行“允许的应用程序列表”中的程序

PS:关于ASP

目前比较流行的ASP木马主要通过三种技术来进行对服务器的相关操作。开始运行regedit.exe进行下面的操作

一、 使用FileSystemObject组件

FileSystemObject可以对文件进行常规操作

可以通过修改注册表将此组件改名来防止此类木马的危害。HKEY_CLASSES_ROOT\Scripting.FileSystemObject\

改名为其它的名字如改为FileSystemObj ect_ChangeName

自己以后调用的时候使用这个就可以正常调用此组件了

也要将cls id值也改一下

项目的值也可以将其删除来防止此类木马的危害。

注销此组件命令 RegSrv32/u C:\WINDOWS\SYSTEM\scrrun.dll禁止Guest用户使用scrrun.dll来防止调用此组件。

使用命令 cacls C:\WINDOWS\system32\scrrun.dll/e/d guests

二、 使用WScript.Shell组件

WScript.Shell可以调用系统内核运行DOS基本命令

可以通过修改注册表将此组件改名来防止此类木马的危害。HKEY_CLASSES_ROOT\WScript.Shell\

及HKEY_CLASSES_ROOT\WScript.Shell.1\

改名为其它的名字如改为WScript.Shell_ChangeName或

WScript.Shell.1_ChangeName

自己以后调用的时候使用这个就可以正常调用此组件了

也要将cls id值也改一下

项目的值

项目的值

也可以将其删除来防止此类木马的危害。

三、使用S h ell.App lic at io n组件

Shell.Applicatio n 可以调用系统内核运行DOSS本命令

可以通过修改注册表将此组件改名来防止此类木马的危害。

HKEY_CLASSES_ROOT\Shell.Application\

及HKEY_CLASSES_ROOT\Shell.Application.1\

改名为其它的名字如改为S h e l l.Ap p l i c at io n_C h an geN am e

S h e ll.App lic at io n.1_Ch an geNam e

自己以后调用的时候使用这个就可以正常调用此组件了

也要将cls id值也改一下

项目的值

项目的值

也可以将其删除来防止此类木马的危害。

禁止Guest用户使用shell32.dll来防止调用此组件。

使用命令 cacls C:\WINDOWS\system32\shell32.dll/e/d guests

注操作均需要重新启动WEB艮务后才会生效一个时时小心的网管是服务器安全的最后保障按以上设置后就算你的用户上传了木马在自己的网站中也绝对影响不了服务器

- 权限如何做好你的2003服务器安全相关文档

- 连结教你如何建立个人FTP服务器(doc 38页)

- 服务器如何构建一个完整的WEB服务器

- 服务器浅谈如何来加固服务器防网络被挂马

- 服务器浅析基于Red Hat Linux9下如何架设Named服务器

- 帐号浅谈如何做好学校服务器的安全维护

- 用户如何建立网站服务器

新加坡云服务器 1核2Gg 46元/月 香港云服务器 1核2G 74元/月 LightNode

LightNode是一家成立于2002年,总部位于香港的VPS服务商。提供基于KVM虚拟化技术.支持CentOS、Ubuntu或者Windows等操作系统。公司名:厦门靠谱云股份有限公司官方网站:https://www.lightnode.com拥有高质量香港CN2 GIA与东南亚节点(河内、曼谷、迪拜等)。最低月付7.71美金,按时付费,可随时取消。灵活满足开发建站、游戏应用、外贸电商等需求。首...

AlphaVPS(€3.99/月)VPS年付15欧,AMD EYPC+NVMe系列起

AlphaVPS是一家保加利亚本土主机商(DA International Group Ltd),提供VPS主机及独立服务器租用等,数据中心包括美国(洛杉矶/纽约)、德国、英国和保加利亚等,公司办公地点跟他们提供的保加利亚数据中心在一栋楼内,自有硬件,提供IPv4+IPv6,支持PayPal或者信用卡等方式付款。商家提供的大硬盘VPS主机,提供128GB-2TB磁盘,最低年付15欧元起,也可以选择...

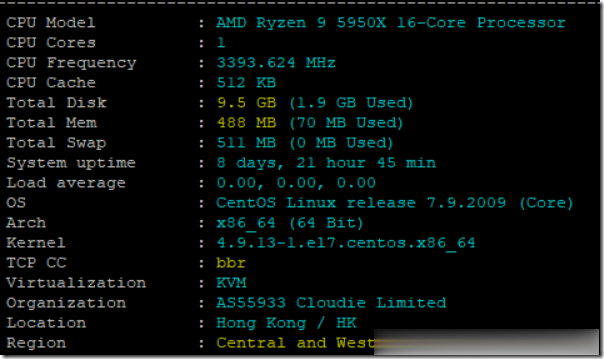

DogYun香港BGP月付14.4元主机简单测试

前些天赵容分享过DogYun(狗云)香港BGP线路AMD 5950X经典低价云服务器的信息(点击查看),刚好账户还有点余额够开个最低配,所以手贱尝试下,这些贴上简单测试信息,方便大家参考。官方网站:www.dogyun.com主机配置我搞的是最低款优惠后14.4元/月的,配置单核,512MB内存,10GB硬盘,300GB/50Mbps月流量。基本信息DogYun的VPS主机管理集成在会员中心,包括...

-

brandoff国际大牌包包都有哪些呐?2020双十一成绩单2020年河南全县初二期末成绩排名?冯媛甑尸城女主角叫什么名字51sese.com谁有免费电影网站ip在线查询我要用eclipse做个ip在线查询功能,用QQwry数据库,可是我不知道怎么把这个数据库放到我的程序里面去,高手帮忙指点下,小弟在这谢谢了javmoo.com0904-javbo.net_avop210hhb主人公叫什么,好喜欢,有知道的吗广告法广告法有什么字不能用baqizi.cc曹操跟甄洛是什么关系www.99vv1.comwww.in9.com是什么网站啊?关键词分析关键词分析的考虑思路是怎样的,哪个数据是最重要的