节点ttl是什么意思

ttl是什么意思 时间:2021-04-20 阅读:()

ISSN1000-9825,CODENRUXUEWE-mail:jos@iscas.

ac.

cnJournalofSoftware,Vol.

20,No.

7,July2009,pp.

19091920http://www.

jos.

org.

cndoi:10.

3724/SP.

J.

1001.

2009.

03284Tel/Fax:+86-10-62562563byInstituteofSoftware,theChineseAcademyofSciences.

Allrightsreserved.

一种对等网中基于相互信任的两层信任模型金瑜1+,古志民1,顾进广2,赵红武21(北京理工大学计算机科学技术学院,北京100081)2(武汉科技大学计算机科学与技术学院,湖北武汉430081)Two-LevelTrustModelBasedonMutualTrustinPeer-to-PeerNetworksJINYu1+,GUZhi-Min1,GUJin-Guang2,ZHAOHong-Wu21(SchoolofComputerScienceandTechnology,BeijingInstituteofTechnology,Beijing100081,China)2(CollegeofComputerScienceandTechnology,WuhanUniversityofScienceandTechnology,Wuhan430081,China)+Correspondingauthor:E-mail:wustjy@263.

netJinY,GuZM,GuJG,ZhaoHW.

Two-Leveltrustmodelbasedonmutualtrustinpeer-to-peernetworks.

JournalofSoftware,2009,20(7):19091920.

http://www.

jos.

org.

cn/1000-9825/3284.

htmAbstract:Thereputationmodelisoneofthemostimportantmethodsthatcanbeusedtoconstructtrustbetweenpeersinpeer-to-peersystems.

However,almostallreputationmodelsforP2Papplicationsarepurelydecentralized.

Theyhavemanydefectssuchasslowconvergencespeedoftrustinnode,complicatedtrustmanagementandoverwhelmingnetworkcost.

SotosolvetheseproblemsTLT(two-leveltrust),atwo-leveltrustmodel,isproposedinthispaper.

InTLTaseriesoftrustclustersarespontaneouslyformedthataretheminimumunitoftrustevaluation.

Everytrustclusterincludessomemembersandaclusterheader.

Thereisamutualtrustrelationshipbetweentheclusterheaderandmembernode.

Forexample,inordertoincreaseinter-clusterservicetrusttheclusterheadercheckstheserviceperformanceofmembersandeliminatesmaliciousmembersbyusingtheconceptofintra-clusterservicetrust;whilemembernodes,aimingtoheightentheservicereputationandreceivegoodqualityservices,alsoexaminethemanagementcapabilityoftheclusterheaderandisolatethemaliciousclusterheadersbyemployingtheconceptofproxytrust.

AnalysesandsimulationsshowthatmaliciousbehaviorscanbequicklyidentifiedinTLTbecauseofthefastconvergencespeedoftrustvalueandTLTisscalablebecauseofitssimpletrustmanagementandsmallnetworkoverhead.

Keywords:peer-to-peernetwork;trust;reputation;two-level;security摘要:在P2P系统中,声誉模型是建立节点间信任关系的重要方法之一,但现有的P2P声誉模型几乎都是纯分散式的,具有信任收敛慢、信任管理复杂和网络开销大等缺点.

在TLT(two-leveltrust)中,节点自发组织为信任簇,信任评价以簇为单位.

每个簇由簇首和成员节点组成,簇首和成员节点之间是一种相互信任的关系:簇首为了提高自身的簇间服务信任,利用簇内服务信任观察成员节点的服务性能,过滤恶意的成员节点;成员节点为了提高服务声誉和接受更好的服务,利用代理信任考察簇首的管理能力.

分析和仿真结果表明:在TLT中,节点的信任值收敛快,恶意行为SupportedbytheMinistryofEducation-IntelSpecialResearchFoundationforInformationTechnologyunderGrantNo.

MOE-INTEL-08-10(国家教育部-英特尔信息技术专项科研基金)Received2007-08-28;Accepted2008-02-201910JournalofSoftware软件学报Vol.

20,No.

7,July2009能够被快速识别;TLT可扩展性好,如信任管理简单和网络开销小.

关键词:对等网络;信任;声誉;两层;安全中图法分类号:TP393文献标识码:A目前,大多数P2P系统在设计时都忽略了安全性需求[1],假定系统中所有参加者都按照协议正常工作,但由于P2P系统的开放性和匿名性,这个假定是不现实的.

恶意用户可以在系统中散布虚假、伪劣,甚至是恶意的内容和服务[2],而不用担心受到惩罚,如P2P文件共享系统中的VBS.

Gnutella蠕虫病毒和木马[3];KaZaA系统中超过50%以上的流行歌曲文件受到了污染[4]等.

利用基于声誉[5]的信任机制,可以缓解上述问题.

基于声誉的信任系统大致可以分为两类:集中式和纯分散式[6].

在集中式系统里,有一个信任管理中心负责收集、计算和发布节点的信任信息.

信任管理非常简单,节点的信任值收敛速度快,但集中式系统必然伴随着单点失败和性能瓶颈等问题;在纯分散系统里,不存在集中的信任服务器,节点相互合作来实现信任管理.

因此,信任管理要比集中式的系统复杂得多,节点的信任值收敛也慢[7].

目前,几乎所有P2P应用中的基于声誉的信任模型都是纯分散式的[813],最有代表性的是P2PRep[8].

P2PRep具有简单、安全的优点,并能以很小的开销集成到Gnutella0.

4协议中.

P2PRep的缺点也很明显:1)系统中的声誉投票完全分散在各个节点上,并且声誉投票是现时计算,换言之,获取一个节点的声誉信息要经过漫长的搜索过程,甚至拥有该信息的节点可能在搜索边界以外或者下线了,因此节点的信任值收敛较慢;2)系统中所有节点的角色相同,没有考虑节点之间的异构性;3)可扩展性差,信任管理以单个节点为单位,当系统规模扩大时,信任管理会变得非常复杂;共享文档和声誉查询采用的都是广播机制,网络开销非常大.

针对P2PRep的缺点,我们结合集中式和纯分散式声誉模型的优点,提出了一种部分分散(具体指两层)的信任模型(two-leveltrust,简称TLT).

TLT模型主要针对无结构P2P应用.

在TLT里,一些能力强的节点创造新的信任簇并自荐为簇首(类似于文献[14]中的Ultrapeer和文献[15]中的Supernode),其余节点加入信任簇,成为这些簇的成员.

簇首为了自身利益,集中管理成员节点.

TLT中的两层信任主要是指簇内信任和簇间信任,簇内信任是指簇首与成员节点之间的相互信任关系;簇间信任则是簇与簇之间的信任关系.

簇内信任是内层信任,而簇间信任是外层信任.

簇内信任是为簇间信任服务的,也就是说,管理簇内信任的目的是为了提高簇间信任.

综上所述,我们可以看出:在TLT中,簇首具有重要地位,簇首是否可信是非常关键的问题.

然而,目前簇首选择主要是依据硬件条件,如CPU周期、内存和网络带宽等[14,15],没有考虑簇首的行为属性.

这种簇首选择方法是随机的,即成员节点可以加入任何满足这些硬件条件的簇首,也就是说,假定所有簇首都是可信的.

因此,随机的簇首选择算法是静态的,不能反映簇首的行为特性,不能处理簇首恶意的情况.

因此,随机的簇首选择算法具有很大的安全隐患:恶意节点可以通过提高硬件条件而成为簇首,从而对系统实施更大的破坏[16].

基于此,我们在TLT中提出了基于信任的簇首选择算法,成员节点依据自身观察,考察簇首行为.

本文的主要贡献包括:1)提出了一种两层信任模型.

该模型具有如下优点:由于以信任簇为单位,信任管理简单;簇首集中管理成员节点的服务信任,信任值收敛快,网络开销小;该模型下簇首相互合作管理所有成员节点的信任,不存在单点失败和性能瓶颈问题.

2)提出了基于信任的簇首选择算法.

成员节点利用代理信任管理簇首,动态选择可信的簇首加入,提高了服务声誉.

3)提出了相互信任的概念.

簇首与成员节点之间是一种相互信任的关系.

簇首利用簇内服务信任的概念管理成员节点;成员节点利用代理信任这个概念选择可信簇首.

本文第1节描述相关工作.

第2节详细介绍我们的模型.

性能评价在第3节.

第4节进行总结并提出未来研究方向.

1相关工作EBay[17]是一种典型的集中式声誉系统.

每次交易以后,买卖双方都要向回馈论坛递交rating,表明对本次交金瑜等:一种对等网中基于相互信任的两层信任模型1911易的感受.

EBay使用声誉这个概念来预计用户将来的性能以及帮助他们选择交易对象.

并且,EBay使用了一个集中的服务器管理peers之间的通信与交互,从根本上排除了纯分散声誉系统的复杂性,但集中式的声誉系统对P2P系统来说是不合适的.

P2PRep[8]是纯分散式声誉系统的典型代表,适用于无结构的Gnutella系统.

在P2PRep协议中,peers通过一个分布式轮询协议来跟踪和共享其他peers的声誉信息.

P2PRep非常简单且安全性高,很容易集成到Gnutella0.

4文件共享协议.

由于P2PRep需要peers相互合作来管理其他节点的声誉信息,信任管理复杂;并且,节点的声誉投票分散在整个系统中,信任值收敛慢;再者,声誉轮询是采用洪泛机制进行发布的,网络开销较大.

文献[9]只是在P2PRep的基础上提出了一个资源声誉的概念,其他方面均与P2PRep相同.

因此也具有与P2PRep类似的缺点.

在适用于结构化P2P应用的声誉系统里,节点(我们称其为子节点)的共享文档索引和声誉信息都由其他节点(我们称其为母节点)来保存,并且母节点还要代表子节点响应查询.

PeerTrust[10]是针对结构化P2P应用——P-Grid[18],而提出来的声誉管理系统.

PeerTrust使用了交易量、交易满意量等几个基本指标来计算节点的信任值,简单、有效,但它具有很大的风险性,因为如果恶意节点想要攻击某个节点的声誉,它只需实行1次计算就可以找到该节点的母节点.

并且,PeerTrust紧耦合于P-Grid体系结构,很难扩展到其他P2P系统.

文献[11]则是在PeerTrust的基础上,提出了一种动态信任模型,能够解决恶意节点摇摆行为、合谋等攻击.

EigenTrust[19]也是适用于结构化P2P应用(如Chord[20])的纯分散式声誉管理系统.

在EigenTrust里,每个节点具有全局信任值和局部信任值,全局信任值是唯一的,而局部信任值有多个.

凡使用过某个节点服务的节点都保存有该节点的局部信任值,而该节点的全局信任值是通过对这些局部信任值的迭代而得到的.

EigenTrust系统的可扩展性差,表现在:当系统规模变大时,全局信任值收敛非常慢;每个节点需要存储所有其他节点的全局信任值,这很难在大规模系统中得以实现.

EigenTrust还需要有预前可信节点存在,这在P2P系统中也是不可行的.

文献[21]试图提出一种新的全局信任模型,改善EigenTrust中的全局信任值的收敛问题,并且还解决了EigenTrust中没有考虑的诸如冒名、诋毁和协同欺诈等安全问题.

在以上这些结构化声誉系统中,都没有考虑母节点恶意的情况,如母节点可以给出错误的响应和声誉信息等,对子节点进行攻击.

2TLT2.

1TLT概述TLT包括两种信任关系,即服务信任和代理信任.

服务信任又分为簇内服务信任和簇间服务信任;代理信任又分为代理需求信任和代理响应信任.

代理信任与簇内服务信任都属于簇内信任,是内层信任,而簇间服务信任是外层信任.

服务信任由簇首管理,其中成员节点的簇内服务信任由簇首集中管理,而簇间服务信任则是纯分散管理.

由于每个簇作为整体向外簇提供服务,因此成员节点的服务成果直接影响本簇的簇间服务信任.

在TLT里,簇首是簇的代表,也是该簇的簇间服务信任的拥有者,即簇首是用管理付出的代价来换取簇间服务声誉的.

为了得到更高的簇间服务信任值,簇首通过簇内服务信任过滤恶意的成员节点.

代理信任则是由成员节点管理.

成员节点入簇的目的是享受好服务,提高服务声誉,因此,它们可以使用代理信任来选择可信的簇首.

从以上描述可以看出,簇首和成员节点是一种相互信任的关系,可以实现双向选择.

2.

2基于信任的簇首选择簇首的主要任务是代替成员节点发出查询,从多个具有响应资格的成员节点中选择合适的一个代表本簇去响应查询等.

因此,恶意的簇首可能随意丢弃成员节点的服务请求,或者选择恶意节点为该成员节点提供服务;恶意簇首也可能胡乱地代替成员节点响应服务请求,使成员节点被要求提供根本不可能提供的服务,即对成员节点进行DoS攻击,损坏成员节点的服务声誉.

为了保障自身利益,成员节点必须对簇首建立代理信任关系,选择可信簇首.

1912JournalofSoftware软件学报Vol.

20,No.

7,July20092.

2.

1代理信任计算假定一个成员节点(如Nj)向簇首(如Ni)发出服务请求,Ni代替Nj将此请求发送到系统中,然后从所有的响应中,选择一个合适的来向Nj提供服务.

服务完毕后,Nj根据本次的服务结果,对Ni的代理需求信任进行如下更新:(,)RqjiRqRqMPRqTNNNC=+(1)其中,PRqT(Nj,Ni)表示Nj对Ni的代理需求信任;NRq是簇首Ni代替成员节点Nj向系统发送服务请求的总次数;MRq则是其中成功请求的总次数(成功请求是指获得了满意服务的请求).

CRq为一个比较小的正常量(一般取10以内的数),用来调整PRqT(Nj,Ni)的值.

当NRq较小时,不论MRq是多少,使用CRq能够保证PRqT(Nj,Ni)小于1;当NRq足够大时,PRqT(Nj,Ni)的值就接近于成功需求占总需求的比例.

假定成员节点Nj被请求提供一个服务,很显然,是簇首Ni代替Nj对这个服务请求进行了响应,因为在我们的两层信任模型里,服务请求只能由簇首处理.

Nj依据这个服务请求的具体内容,对Ni的代理响应信任进行如下更新:RsRsRsijCNMNNPRsT+=),((2)其中,PRsT(Nj,Ni)表示Nj对Ni的代理响应信任;NRs是簇首Ni代替成员节点Nj响应服务请求的总次数;MRs则是诚实响应的总次数.

诚实响应是指真实和正确的响应,即本地拥有被请求的资源或服务,真正能够响应该服务请求.

CRs的取值及用途与CRq相同,这里不再赘述.

成员节点对簇首的代理信任是代理需求和响应信任的综合,即只要它们其中之一发生了变化,则代理信任就要进行如下更新:),()1(),(),(ijRqRsRqRsijRqRsRqijNNPRsTNNNrNNNPRqTNNNrNNIPT*+*+*+*=(3)其中,IPT(Nj,Ni)是Nj对Ni的综合代理信任.

如式(3)所示,在计算综合代理信任时,代理需求信任和代理响应信任具有不同的权重.

其中,代理需求信任的权重是增加权重因子r与代理需求的总次数占总的代理任务的比例的乘积.

代理响应信任的权重则为1.

0与代理需求信任权重之差.

顾名思义,使用r的目的是增加代理需求信任的权重,即增加代理需求信任的变化对综合代理信任的影响程度.

在我们的模型中,1.

01(if0)RsRqRqNrNN+≠,它能够保证成员节点收到满意服务以后,快速地增加对簇首的代理信任,因为对于成员节点来说,享受好服务是最重要的.

如果IPT(Nj,Ni)小于一个给定的阈值Tθ,Nj则会退出该簇,重新寻找可信簇首加入.

2.

2.

2可信簇首请求每个成员节点有3个可信簇首列表:CTCHL(currenttrustedclusterheaderlist),BTCHL(backupingtrustedclusterheaderlist)和RTCHL(recommendedtrustedclusterheaderlist).

CTCHL存储当前可信簇首,BTCHL存储备用的簇首,RTCHL是用于推荐的可信簇首.

RTCHL是CTCHL的子集,该成员节点同时加入了RTCHL里的所有簇首,并且这些簇首还可以继续接纳新的成员节点.

当CTCHL列表的长度小于给定的阈值Tmin并且BTCHL为空,即成员节点需要加入新簇,但本地可信簇首缓存没有备用簇首时,该节点就要发出可信簇首需求消息TCHLR(trustedclusterheaderlistrequest),请求其他节点推荐可信簇首.

TCHLR主要包括3个字段:N,TTL和FN.

FN是指转发消息节点.

N是希望接收者推荐可信簇首的个数.

一般N的初值为CTCHL列表最大容量的整数倍.

只要某个节点给出可信簇首推荐,那么当该节点再次转发TCHLR时,N值就会减少刚推荐的可信簇首的个数.

TTL字段与Gnutella[14]查询消息的TTL字段意义相同,取值也相同,都为7.

在我们的模型里,TCHLR消息在系统中的存活时间是由TTL和N字段联合决定的.

即,只要它们其中的任意一个减为0,则TCHLR消息就要被丢弃.

因此,我们的模型采用了受限的洪泛机制来分布TCHLR消息.

金瑜等:一种对等网中基于相互信任的两层信任模型19132.

2.

3可信簇首推荐当成员节点(如Nj)收到TCHLR消息时,Nj首先查看本地的RTCHL的长度是否满足请求推荐的可信簇首个数.

如果RTCHL的长度大于TCHLR消息的N字段,则表明Nj可以独自推荐所需的可信簇首,给出推荐以后,Nj将TCHLR消息的N字段减为0;如果RTCHL的长度小于TCHLR消息的N字段,则表明Nj不能独自满足需求,必须联合其他连接来共同完成推荐任务.

可信的簇首推荐消息的格式为{RN,Length,index1,Nx1,IPT(RN,Nx1),…,indexi,Nxi,IPT(RN,Nxi)…},其中,RN指的是推荐节点,Length字段取值为RTCHL的长度,indexi表示当前推荐的可信簇首在推荐列表中的序号,Nxi表示推荐的可信簇首,IPT(RN,Nxi)意义见等式(3).

为了转发可信簇首列表请求,Nj对TCHLR消息进行复制,假设共复制了m份,TCHLRi表示第i个复制消息,TCHLR0表示Nj初始接收并处理的TCHLR消息.

m可按下面的等式取值:000if||.

||1elseif.

||elseRTCHLTCHLRNmCTCHLTCHLRFNCTCHLCTCHL≥=∈(4)其中,所有TCHLR复制消息的N字段的和等于本节点未能推荐的可信簇首的个数,于是有下式成立:{0010,if||.

.

.

||elsemiiRTCHLTCHLRNTCHLRNTCHLRNRTCHL=≥=∑(5)最后,如算法1所示,Nj对这些复制消息的TTL和N字段重新赋值,将剩余的要求分配给这m个复制消息,并分别将它们转发给当前的簇首.

算法1.

SettingTCHLRMessages(TCHLR,x).

输入:长度为m的TCHLR消息数组;x.

//x是本节点不能推荐的可信簇首个数//TCHLR为消息数组名输出:无BeginIf(m≠0)thena=x/mb=x%mFor(i=0;i0)thenreturnNy∈SelsereturnnullendifEnd2.

4簇间服务信任管理簇间服务信任管理也是由簇首来完成的,主要包括收集簇间的服务ratings,计算簇间服务信任和评价簇间服务信任,为本簇需求服务的成员节点挑选服务提供者.

2.

4.

1簇间服务信任计算所有成员的服务成果都归簇首拥有,所以,簇首积极收集来自其他簇的服务rating.

在TLT里,簇服务rating仅仅只是本簇为他簇提供服务的临时凭证,在簇间服务信任评价中是不起作用的.

所以必须将这些簇服务rating换算成簇间服务信任.

假定服务消费簇的簇首为Ni,提供服务簇的簇首为Nj,则我们有:1916JournalofSoftware软件学报Vol.

20,No.

7,July2009),(),(),(1jijijiNNYNNXNNTV=(13)其中,TV1(Ni,Nj)表示Ni对Nj的在一段时间内的簇间服务信任值;Y(Ni,Nj)为Nj簇的成员节点在该阶段内给Ni簇内成员节点提供服务的总的次数,即Ni以簇首的名义发送给Nj的簇服务rating的总个数;而X(Ni,Nj)是这些簇服务ratings中R为1的个数,即满意ratings的总数.

2.

4.

2簇间服务信任评价当有多个簇响应本簇的查询时,簇首可以将这些响应全部转交给请求服务的成员节点,由该节点选择服务提供者;也可以代替成员节点选择.

TLT里采用的是第2种方式,因为簇首的眼界要比成员节点宽得多,能够识别更多的节点,这也为节点加入好簇提供了一种激励机制.

在TLT里,为成员节点选择好的服务提供者是簇首的义务,也能够提升该簇首的代理信任.

簇首选择服务提供者的标准是响应簇的簇间服务信任,因为簇间服务信任高的簇可以说明该簇内可信的成员节点比例较大,或者该簇的簇首对成员节点的管理比较严格.

现在我们假定Ni是服务请求簇的簇首,Nj是响应簇的簇首,则Ni对Nj的综合簇间服务信任可以如下评价:)()1(),(),(111jjijiNRVNNDTNNT*+*=δδ(14)其中,T1(Ni,Nj)是Ni对Nj的综合簇间服务信任;DT1(Ni,Nj)是Ni对Nj直接的簇间服务信任;RV1(Nj)是Ni对Nj间接的簇间服务信任.

δ和(1δ)分别是直接和间接簇间服务信任的权重.

并且0.

5≤δ≤1,表明簇首更看重自己的直接经验.

DT1(Ni,Nj)和RV1(Nj)的计算方式分别与DT0(Ni,Nj)和RV0(Nj)相似,这里不再赘述.

3实验及结果分析3.

1实验配置我们在PeerSim1.

0平台上,用Java语言实现了TLT模型.

我们依据Zipf定律,初始化了节点拥有的文档以及将来要发出的查询.

仿真程序以周期(cycle)为单位进行.

在PeerSim里,周期是指仿真程序运行的一个时间片段.

在一个仿真周期内,PeerSim仿真调度器会执行一系列控制和协议组件.

实验参数由表1给出.

Table1Simulationparametersconfiguration表1仿真程序参数配置ConfigurationparameterValueConfigurationparameterValueConfigurationparameterValueSizeofthesystem1000Tmin1β,δ,ωinter-cluster0.

6Numberoftheclusterheaders100Tθ0.

5r1.

2|CTCHL|≤3Tθ′,Tθ′′0.

0λ,ωintra-cluster0.

4|MNL|≤30α0.

3CRq,CRs1.

03.

2评价指标我们使用了3个指标来评价TLT的性能:(1)平均成功下载率,用Rsucc表示;(2)声誉系统运行过程中产生的消息总数,用Mtotal表示;(3)平均恶意簇首选择率,用Rmalicluster表示.

其中Rsucc是声誉系统最常用的评价指标之一,能够反映信任收敛的速度;而声誉系统的网络开销则一般用Mtotal来评价;Rmalicluster则是为了说明本文的可信簇首选择算法的有效性而定义的一个新的评价指标,它能够评价系统隔离恶意簇首的效率,从而间接地反映声誉系统的效率.

3.

3隔离恶意簇首在这个实验里,我们考察了可信簇首选择算法的效率.

为了比较目的,我们也实现了随机的簇首选择算法.

如图1所示,随着仿真的运行,我们的可信簇首选择算法非常有效.

例如,在前40个周期,Rmalicluster从0.

35快速降到0.

005,然后在如下的周期里稳定为0.

005;而在随机簇首选择算法中,Rmalicluster保持不变.

从中可以看出,TLT只需花费很短的时间,就能隔离并孤立恶意簇首,因为当成员节点发现簇首不值得信任时,就会退出该簇,并且从RTCLH表中删除该簇首,不再推荐它为可信的簇首;而随机的簇首选择算法没有任何机制识别恶意簇首的行金瑜等:一种对等网中基于相互信任的两层信任模型1917为,当然就更谈不上隔离恶意簇首了.

以上实验说明了TLT在隔离恶意簇首方面表现出来的有效性,但是,可信簇首选择算法的最终目的是降低恶意簇首对成员节点造成的伤害,提高成功交易的概率.

因此,本实验使用Rsucc这个标准来衡量恶意簇首对系统造成的影响.

如图2所示,当恶意簇首增加时,Rsucc在两种模型里都在持续降低,但我们模型中的Rsucc要比随机选择算法中的大得多.

例如,当恶意簇首占总簇首的比例由0.

1增加到0.

4时,在随机选择算法中,Rsucc从0.

836降低到0.

572,减少了45.

96%;而在TLT中,Rsucc从0.

950降低到0.

661,减少了43.

66%.

因此,采用了可信的簇首选择算法以后,Rsucc能够提高9%~12%.

00.

050.

100.

150.

200.

250.

300.

350.

40020406080100RandomclusterheaderselectionTLT0.

500.

550.

600.

650.

700.

750.

800.

850.

900.

951.

000.

10.

20.

30.

4RandomclusterheaderselectionTLTFig.

1DecreaseofRmaliclusterwithsimulationcycles图1Rmalicluster随着仿真程序的运行而降低Fig.

2DecreaseofRsuccastheincreaseofnumberofmaliciousofclusterheaders图2Rsucc随着恶意簇首的增加而降低3.

4网络开销这个实验的目的是考察系统的网络开销.

为了叙述方便,我们称采用洪泛机制发布可信簇首需求消息的方法为未受限的洪泛.

在这个实验中,我们比较了TLT、未受限的洪泛和P2PRep这3个模型所产生的消息量.

如图3所示,随着仿真的运行,3个模型中的Mtotal都在快速增长,但我们的方法中的消息量最小,P2PRep次之,未受限的洪泛最大.

例如,当仿真程序从第20个周期运行到第100个周期时,在TLT中,Mtotal从0.

485增加到18.

54百万个;在P2PRep中,Mtotal从1.

417增加到37.

98百万个;在未受限的洪泛方法中,Mtotal从0.

891增加到72.

201百万个.

所以,P2PRep中的消息量约为TLT的2~3倍,未受限的洪泛中的Mtotal则高达TLT的4倍.

TLT中的网络开销非常小的原因包括:(1)成员节点的信任值由簇首集中管理,无须查询;(2)模型采用受限的洪泛机制在发布可信簇首需求消息时,只要TCHLR消息的TTL和N字段中任意一个降为0,这个消息就被丢弃,不再转发.

3.

5攻击模型在这一节里,我们考察TLT对几个常见攻击策略的健壮性和有效性.

攻击模型A.

当恶意节点被选择为服务提供者时,它们依据一定的概率提供恶意服务.

在这种攻击模型下,恶意节点的行为具有摇摆性,很难预测.

假定f是恶意节点提供低质量服务的概率.

很明显,f越大,系统中的平均成功交易的概率就越低.

在这个实验中,我们测量了两组数据:当f等于0.

5时的Rsucc,即恶意节点交替提供高和低质量的服务;f为1时的Rsucc,即恶意节点总是提供恶意服务.

如图4所示,当恶意节点采取这种攻击模型时,TLT要比P2PRep灵敏得多.

当f为1时,随着仿真程序的运行,Rsucc在P2PRep中几乎没有变化,而当采用TLT模型时,Rsucc从0.

757增加到0.

866.

因此与P2PRep相比,采取TLT模型能够将Rsucc提高27个百分点;当f为0.

5时,随着仿真程序的运行,P2PRep中的Rsucc从0.

979降低到0.

869,而在TLT中,Rsucc持续地从0.

826增加到0.

923.

有趣的是:在前60个周期,P2PRep中的Rsucc比TLT中的要高,而在余下的周期,出现了相反的情形,原因在于:(1)与纯分散的P2PRep相比,层次的TLT中的交易量要大得多,因此在仿真初期,有更多的恶意节点被选择为服务提供者,从而导致较低的Rsucc;(2)在TLT中,成员节点的服务信任由簇首集中管理,收敛速度快.

而P2PRep中节SimulationcyclesRmaliclusterRsuccProportionofmaliciousclusterheaders1918JournalofSoftware软件学报Vol.

20,No.

7,July2009点的信任是纯分散式管理,收敛较慢.

因此,随着仿真的运行,簇首快速识别了恶意成员节点,不再选择它们为服务提供者,从而导致了Rsucc的增长.

0.

410.

420.

430.

440.

450.

460.

470.

420406080100TLTP2PRepUnlimitedflooding0.

600.

650.

700.

750.

800.

850.

900.

951.

0020406080100TLT-f=0.

5TLT-f=1P2PRep-f=0.

5P2PRep-f=1Fig.

3IncreaseofMtotalwithsimulationcycles图3Mtotal随着仿真程序的运行而增加Fig.

4ChangeofRsuccintheattackmodelA图4Rsucc在攻击模型A中的变化攻击模型B.

无论本地是否拥有被查询的文档,恶意节点依据一定的概率响应收到的查询.

如果被选择为服务提供者,则提供虚假或恶意文件.

恶意节点采用这种攻击模型的目的是为了增加作恶的机会,对系统进行更大程度的破坏.

假定RP是恶意节点响应查询的概率.

显然,RP越大,Rsucc越小.

在这个实验里,我们收集了3种情况下的Rsucc:一种是正常响应(normalresponse,简称NR),即恶意节点本地有被查询的文档才响应该查询,只是该文档的质量不好或被污染了;第2种是RP为1,即恶意节点对接收到的查询都进行响应;第3种是RP为0.

5,即恶意节点只对其中的一半进行响应.

第2种和第3种情况都是非正常响应.

如图5所示,当系统中恶意节点数目增加时,3种情况下的Rsucc都在下降.

与P2PRep相比,TLT中的Rsucc要大得多,并且Rsucc在3种情况下是完全相同的.

例如,当恶意节点的比例从0.

1增长到0.

4时,在3种情况下,TLT中的Rsucc都是从0.

959下降到0.

693,下降了27.

7%.

其原因在于,对查询的响应是由簇首控制的,簇首为了自身利益,总是选择服务性能好的成员节点响应查询,因此,在TLT中,恶意节点根本没有机会实施这种攻击模型.

然而,在P2Prep中,是否响应查询,属于节点的自愿行为,因此这给恶意节点提供了一个实施响应攻击的绝好机会.

正如图5所示,当恶意节点采取非正常响应时,P2PRep系统性能急剧恶化.

如当RP为0.

5时,Rsucc从0.

502下降到0.

115,减少了77.

1%,而当RP为1时,Rsucc则从0.

360下降到0.

067,减少了81.

4%.

攻击模型C.

当恶意行为被识别以后,恶意节点退出系统,然后以新的身份再次加入系统,重新寻找机会破坏系统.

如图6所示,当恶意节点增多时,两种模型中的Rsucc都在下降,然而与P2PRep相比,我们模型中的Rsucc明显要高一些.

例如,当恶意节点的比例由0.

1增加为0.

4时,P2PRep中的Rsucc从0.

911SimulationcyclesMtotal(Million)RsuccSimulationcyclesRsuccProportionofmaliciouspeers00.

10.

20.

30.

40.

50.

60.

70.

80.

91.

00.

10.

20.

30.

4TLT-NR,orRP=1,orRP=0.

5P2PRep-NRP2P-RP=0.

5P2PRep-RP=1Fig.

5ChangeofRsuccintheattackmodelB图5Rsucc在攻击模型B中的变化RsuccProportionofmaliciouspeers0.

500.

550.

600.

650.

700.

750.

800.

850.

900.

951.

000.

10.

20.

30.

4P2PRepTLTFig.

6ChangeofRsuccintheattackmodelC图6Rsucc在攻击模型C中的变化金瑜等:一种对等网中基于相互信任的两层信任模型1919下降到0.

516,下降了43.

36%;而在TLT中,Rsucc从0.

948571下降到0.

659859,减少了30.

44%.

因此,采用TLT声誉模型,Rsucc能够提高3~14个百分点.

TLT比P2PRep更健壮于这种攻击的原因在于:在TLT中,簇首为了自身利益,对新加入节点有一个考察过程,仅赋予其较低的簇内服务信任初值,使得新节点被选择为查询响应者的机率比较小,从而导致被选择为服务提供者的机会要少.

因此,在我们的模型中,恶意节点以新身份重新入簇并不能得到更多的实惠;而在P2PRep中,响应查询由恶意节点自己决定,因此,恶意节点可以通过多响应查询来提高选择为服务提供者的机会,从而对系统实施更大程度的破坏.

4结论和未来研究方向本文提出了一种新的两层信任模型.

通过仿真实验和分析说明,我们的模型具有如下优点:(1)簇首和成员节点之间是相互信任的关系.

成员节点可以依据代理信任考察簇首的行为,隔离和孤立恶意簇首,簇首则可以根据簇内服务信任观察成员节点在簇内的服务性能,将恶意成员节点驱逐出簇;(2)节点的信任值收敛速度快.

簇首为了自身利益,集中管理节点的簇内服务信任,能够快速识别恶意成员节点;(3)声誉管理系统是可扩展的,表现在以下几个方面:簇首相互合作,共同管理成员节点的信任和声誉信息,不存在单点失败和性能瓶颈问题;系统中的最小活动单位是信任簇,而不是单个节点,因而简化了信任管理的复杂性;TLT不需要查询成员节点的信任信息,并且可信簇首需求也没有采用基本的洪泛,而是采用一种受限的洪泛机制,因此网络开销较小.

TLT采用了类平均方法来分配可信簇首需求,没有考虑每个连接上的实际推荐能力,因此接下来我们可以考虑采用加权平均方法来获取可信簇首推荐,即本次要求一个连接推荐可信簇首个数与其上次推荐的个数有关.

下一步我们还要开发TLT模型的原型系统,并将之应用到我们的P2PWeb缓存系统,在真实的P2P环境中评价TLT的性能.

References:[1]SiekaB,KshemkalyaniAD,SinghalM.

Onthesecurityofpollingprotocolsinpeer-to-peersystems.

In:CaronniG,ed.

Proc.

oftheIEEE4thInt'lConf.

onPeer-to-PeerComputing(P2P2004).

LosAlamitos:IEEEPress,2004.

3644.

[2]Divac-KrnicL,AckermannR.

Security-Relatedissuesinpeer-to-peernetworks.

In:SteinmetzR,ed.

Proc.

oftheP2PSystemsandApplications.

Berlin,Heidelberg:Springer-Verlag,2005.

529545.

[3]VBS.

Gnutella,2008.

http://www.

symantec.

com/securityresponse/writeup.

jspdocid=2000-1218113-5230-99[4]LiangJ,KumarR,XiY,RossKW.

PollutioninP2Pfilesharingsystems.

In:Makkik,ed.

Proc.

oftheIEEEInfocom2005.

LosAlamitos:IEEEPress,2005.

11741185.

[5]ResnickP,ZeckhauserR,FriedmanR,KuwabaraK.

Reputationsystems:FacilitatingtrustinInternetinteractions.

CommunicationsoftheACM,2000,43(12):4548.

[6]JsangA,IsmailR,BoydC.

Asurveyoftrustandreputationsystemsforonlineserviceprovision.

DecisionSupportSystems,2005,43(2):618644.

[7]CurtisN,Safavi-NainiR,SusiloW.

X2Rep:EnhancedtrustsemanticsfortheXRepprotocol.

In:JakobssonM,ed.

Proc.

ofthe2ndConf.

ofAppliedCryptographyandNetworkSecurity(ACNS2004).

Berlin,Heidelberg:Springer-Verlag,2004.

205219.

[8]CornelliF,DamianiE,diVimercatiSDC.

ChoosingreputableserventsinaP2Pnetwork.

In:LassnerD,ed.

Proc.

ofthe11thInt'lWorldWideWebConf.

(WWW2002).

NewYork:ACMPress,2002.

376386.

[9]DamianiE,diVimercatiSDC,ParaboschiS.

Areputation-basedapproachforchoosingreliableresourcesinpeer-to-peernetworks.

In:AtluriV,ed.

Proc.

ofthe9thACMConf.

onComputerandCommunicationsSecurity(CCS2002).

NewYork:ACMPress,2002.

207216.

[10]XiongL,LiuL.

PeerTrust:Atrustmechanismforanopenpeer-to-peerinformationsystem.

TechnicalReport,GIT-CC-02-29,Atlanta:GeorgiaInstituteofTechnologyPress,2002.

126.

[11]ChangJS,WangHM,YinG.

DyTrust:Atime-framebaseddynamictrustmodelforP2Psystems.

ChineseJournalofComputers,2006,29(8):13011307(inChinesewithEnglishabstract).

1920JournalofSoftware软件学报Vol.

20,No.

7,July2009[12]MartiS,Garcia-MolinaH.

LimitedreputationsharinginP2Psystems.

In:BreeseJ,ed.

Proc.

ofthe5thACMConf.

onElectronicCommerce.

NewYork:ACMPress,2004.

91101.

[13]YuB,SinghMP,SycaraK.

Developingtrustinlarge-scalepeer-to-peersystems.

In:CybenkoG,ed.

Proc.

oftheIEEE1stSymp.

onMulti-AgentSecurityandSurvivability.

LosAlamitos:IEEEPress,2004.

110.

[14]LimeWireLLC.

GnutellaProtocolDevelop.

2008.

http://rfc-gnutella.

sourceforge.

net/src/rfc-0_6-draft.

html[15]KaZaa.

2008.

http://www.

kazaa.

com/us/help/glossary/supernodes.

htm[16]LoV,ZhouD,LiuY,GauthierDickeyC,LiJ.

Scalablesupernodeselectioninpeer-to-peeroverlaynetworks.

In:DiegoS,ed.

Proc.

oftheInt'lWorkshoponHotTopicsinPeer-to-PeerSystems(Hot-P2P2005).

LosAlamitos:IEEEPress,2005.

1825.

[17]EBAY.

Ebayfeedbackforum.

2008.

http://pages.

ebay.

com/services/forum/feedback.

html_trksid=p3907.

m36[18]AbererK.

P-Grid:Aself-organizingaccessstructureforP2Pinformationsystems.

In:BatiniC,ed.

Proc.

ofthe9thInt'lConf.

onCooperativeInformationSystems(CoopIS2001).

Berlin,Heidelberg:Springer-Verlag,2001.

179194.

[19]KamvarS,SchlosserM,Garcia-MolinaH.

TheEigenTrustalgorithmforreputationmanagementinP2Pnetworks.

In:LawrenceS,ed.

Proc.

ofthe12thInt'lWorldWideWebConf.

(WWW2003).

NewYork:ACMPress,2003.

640651.

[20]StoicaI,MorrisR,KargerD,KaashoekMF,BalakrishnanH.

Chord:Ascalablepeer-to-peerlookupserviceforInternetapplications.

ACMSIGCOMMComputerCommunicationReview,2001,31(4):149160.

[21]DouW,WangHM,JiaY,ZouP.

Arecommendation-basedpeer-to-peertrustmodel.

JournalofSoftware.

2004,15(4):571583(inChinesewithEnglishabstract).

http://www.

jos.

org.

cn/1000-9825/15/571.

htm[22]JinY,GuZM,GuJG,ZhaoHW.

Anewreputation-basedtrustmanagementmechanismagainstfalsefeedbacksinpeer-to-peersystems.

In:BenatallahB,ed.

Proc.

ofthe8thInt'lConf.

onWebInformationSystemsEngineering(WISE2007).

Berlin,Heidelberg:Springer-Verlag,2007.

6273.

附中文参考文献:[11]常俊胜,王怀民,尹刚.

DyTrust:一种P2P系统中基于时间帧的动态信任模型.

计算机学报,2006,29(8):13011307.

[21]窦文,王怀民,贾焰,邹鹏.

构造基于推荐的Peer-to-Peer环境下的Trust模型.

软件学报.

2004,15(4):571583.

http://www.

jos.

org.

cn/1000-9825/15/571.

htm金瑜(1973-),女,湖北应城人,博士生,CCF学生会员,主要研究领域为分布式计算,P2P信任研究.

顾进广(1974-),男,博士,副教授,CCF高级会员,主要研究领域为语义网,软件工程.

古志民(1964-),男,博士,教授,博士生导师,主要研究领域为可扩展计算,并行计算.

赵红武(1974-),男,副教授,主要研究领域为分布式数据库.

ac.

cnJournalofSoftware,Vol.

20,No.

7,July2009,pp.

19091920http://www.

jos.

org.

cndoi:10.

3724/SP.

J.

1001.

2009.

03284Tel/Fax:+86-10-62562563byInstituteofSoftware,theChineseAcademyofSciences.

Allrightsreserved.

一种对等网中基于相互信任的两层信任模型金瑜1+,古志民1,顾进广2,赵红武21(北京理工大学计算机科学技术学院,北京100081)2(武汉科技大学计算机科学与技术学院,湖北武汉430081)Two-LevelTrustModelBasedonMutualTrustinPeer-to-PeerNetworksJINYu1+,GUZhi-Min1,GUJin-Guang2,ZHAOHong-Wu21(SchoolofComputerScienceandTechnology,BeijingInstituteofTechnology,Beijing100081,China)2(CollegeofComputerScienceandTechnology,WuhanUniversityofScienceandTechnology,Wuhan430081,China)+Correspondingauthor:E-mail:wustjy@263.

netJinY,GuZM,GuJG,ZhaoHW.

Two-Leveltrustmodelbasedonmutualtrustinpeer-to-peernetworks.

JournalofSoftware,2009,20(7):19091920.

http://www.

jos.

org.

cn/1000-9825/3284.

htmAbstract:Thereputationmodelisoneofthemostimportantmethodsthatcanbeusedtoconstructtrustbetweenpeersinpeer-to-peersystems.

However,almostallreputationmodelsforP2Papplicationsarepurelydecentralized.

Theyhavemanydefectssuchasslowconvergencespeedoftrustinnode,complicatedtrustmanagementandoverwhelmingnetworkcost.

SotosolvetheseproblemsTLT(two-leveltrust),atwo-leveltrustmodel,isproposedinthispaper.

InTLTaseriesoftrustclustersarespontaneouslyformedthataretheminimumunitoftrustevaluation.

Everytrustclusterincludessomemembersandaclusterheader.

Thereisamutualtrustrelationshipbetweentheclusterheaderandmembernode.

Forexample,inordertoincreaseinter-clusterservicetrusttheclusterheadercheckstheserviceperformanceofmembersandeliminatesmaliciousmembersbyusingtheconceptofintra-clusterservicetrust;whilemembernodes,aimingtoheightentheservicereputationandreceivegoodqualityservices,alsoexaminethemanagementcapabilityoftheclusterheaderandisolatethemaliciousclusterheadersbyemployingtheconceptofproxytrust.

AnalysesandsimulationsshowthatmaliciousbehaviorscanbequicklyidentifiedinTLTbecauseofthefastconvergencespeedoftrustvalueandTLTisscalablebecauseofitssimpletrustmanagementandsmallnetworkoverhead.

Keywords:peer-to-peernetwork;trust;reputation;two-level;security摘要:在P2P系统中,声誉模型是建立节点间信任关系的重要方法之一,但现有的P2P声誉模型几乎都是纯分散式的,具有信任收敛慢、信任管理复杂和网络开销大等缺点.

在TLT(two-leveltrust)中,节点自发组织为信任簇,信任评价以簇为单位.

每个簇由簇首和成员节点组成,簇首和成员节点之间是一种相互信任的关系:簇首为了提高自身的簇间服务信任,利用簇内服务信任观察成员节点的服务性能,过滤恶意的成员节点;成员节点为了提高服务声誉和接受更好的服务,利用代理信任考察簇首的管理能力.

分析和仿真结果表明:在TLT中,节点的信任值收敛快,恶意行为SupportedbytheMinistryofEducation-IntelSpecialResearchFoundationforInformationTechnologyunderGrantNo.

MOE-INTEL-08-10(国家教育部-英特尔信息技术专项科研基金)Received2007-08-28;Accepted2008-02-201910JournalofSoftware软件学报Vol.

20,No.

7,July2009能够被快速识别;TLT可扩展性好,如信任管理简单和网络开销小.

关键词:对等网络;信任;声誉;两层;安全中图法分类号:TP393文献标识码:A目前,大多数P2P系统在设计时都忽略了安全性需求[1],假定系统中所有参加者都按照协议正常工作,但由于P2P系统的开放性和匿名性,这个假定是不现实的.

恶意用户可以在系统中散布虚假、伪劣,甚至是恶意的内容和服务[2],而不用担心受到惩罚,如P2P文件共享系统中的VBS.

Gnutella蠕虫病毒和木马[3];KaZaA系统中超过50%以上的流行歌曲文件受到了污染[4]等.

利用基于声誉[5]的信任机制,可以缓解上述问题.

基于声誉的信任系统大致可以分为两类:集中式和纯分散式[6].

在集中式系统里,有一个信任管理中心负责收集、计算和发布节点的信任信息.

信任管理非常简单,节点的信任值收敛速度快,但集中式系统必然伴随着单点失败和性能瓶颈等问题;在纯分散系统里,不存在集中的信任服务器,节点相互合作来实现信任管理.

因此,信任管理要比集中式的系统复杂得多,节点的信任值收敛也慢[7].

目前,几乎所有P2P应用中的基于声誉的信任模型都是纯分散式的[813],最有代表性的是P2PRep[8].

P2PRep具有简单、安全的优点,并能以很小的开销集成到Gnutella0.

4协议中.

P2PRep的缺点也很明显:1)系统中的声誉投票完全分散在各个节点上,并且声誉投票是现时计算,换言之,获取一个节点的声誉信息要经过漫长的搜索过程,甚至拥有该信息的节点可能在搜索边界以外或者下线了,因此节点的信任值收敛较慢;2)系统中所有节点的角色相同,没有考虑节点之间的异构性;3)可扩展性差,信任管理以单个节点为单位,当系统规模扩大时,信任管理会变得非常复杂;共享文档和声誉查询采用的都是广播机制,网络开销非常大.

针对P2PRep的缺点,我们结合集中式和纯分散式声誉模型的优点,提出了一种部分分散(具体指两层)的信任模型(two-leveltrust,简称TLT).

TLT模型主要针对无结构P2P应用.

在TLT里,一些能力强的节点创造新的信任簇并自荐为簇首(类似于文献[14]中的Ultrapeer和文献[15]中的Supernode),其余节点加入信任簇,成为这些簇的成员.

簇首为了自身利益,集中管理成员节点.

TLT中的两层信任主要是指簇内信任和簇间信任,簇内信任是指簇首与成员节点之间的相互信任关系;簇间信任则是簇与簇之间的信任关系.

簇内信任是内层信任,而簇间信任是外层信任.

簇内信任是为簇间信任服务的,也就是说,管理簇内信任的目的是为了提高簇间信任.

综上所述,我们可以看出:在TLT中,簇首具有重要地位,簇首是否可信是非常关键的问题.

然而,目前簇首选择主要是依据硬件条件,如CPU周期、内存和网络带宽等[14,15],没有考虑簇首的行为属性.

这种簇首选择方法是随机的,即成员节点可以加入任何满足这些硬件条件的簇首,也就是说,假定所有簇首都是可信的.

因此,随机的簇首选择算法是静态的,不能反映簇首的行为特性,不能处理簇首恶意的情况.

因此,随机的簇首选择算法具有很大的安全隐患:恶意节点可以通过提高硬件条件而成为簇首,从而对系统实施更大的破坏[16].

基于此,我们在TLT中提出了基于信任的簇首选择算法,成员节点依据自身观察,考察簇首行为.

本文的主要贡献包括:1)提出了一种两层信任模型.

该模型具有如下优点:由于以信任簇为单位,信任管理简单;簇首集中管理成员节点的服务信任,信任值收敛快,网络开销小;该模型下簇首相互合作管理所有成员节点的信任,不存在单点失败和性能瓶颈问题.

2)提出了基于信任的簇首选择算法.

成员节点利用代理信任管理簇首,动态选择可信的簇首加入,提高了服务声誉.

3)提出了相互信任的概念.

簇首与成员节点之间是一种相互信任的关系.

簇首利用簇内服务信任的概念管理成员节点;成员节点利用代理信任这个概念选择可信簇首.

本文第1节描述相关工作.

第2节详细介绍我们的模型.

性能评价在第3节.

第4节进行总结并提出未来研究方向.

1相关工作EBay[17]是一种典型的集中式声誉系统.

每次交易以后,买卖双方都要向回馈论坛递交rating,表明对本次交金瑜等:一种对等网中基于相互信任的两层信任模型1911易的感受.

EBay使用声誉这个概念来预计用户将来的性能以及帮助他们选择交易对象.

并且,EBay使用了一个集中的服务器管理peers之间的通信与交互,从根本上排除了纯分散声誉系统的复杂性,但集中式的声誉系统对P2P系统来说是不合适的.

P2PRep[8]是纯分散式声誉系统的典型代表,适用于无结构的Gnutella系统.

在P2PRep协议中,peers通过一个分布式轮询协议来跟踪和共享其他peers的声誉信息.

P2PRep非常简单且安全性高,很容易集成到Gnutella0.

4文件共享协议.

由于P2PRep需要peers相互合作来管理其他节点的声誉信息,信任管理复杂;并且,节点的声誉投票分散在整个系统中,信任值收敛慢;再者,声誉轮询是采用洪泛机制进行发布的,网络开销较大.

文献[9]只是在P2PRep的基础上提出了一个资源声誉的概念,其他方面均与P2PRep相同.

因此也具有与P2PRep类似的缺点.

在适用于结构化P2P应用的声誉系统里,节点(我们称其为子节点)的共享文档索引和声誉信息都由其他节点(我们称其为母节点)来保存,并且母节点还要代表子节点响应查询.

PeerTrust[10]是针对结构化P2P应用——P-Grid[18],而提出来的声誉管理系统.

PeerTrust使用了交易量、交易满意量等几个基本指标来计算节点的信任值,简单、有效,但它具有很大的风险性,因为如果恶意节点想要攻击某个节点的声誉,它只需实行1次计算就可以找到该节点的母节点.

并且,PeerTrust紧耦合于P-Grid体系结构,很难扩展到其他P2P系统.

文献[11]则是在PeerTrust的基础上,提出了一种动态信任模型,能够解决恶意节点摇摆行为、合谋等攻击.

EigenTrust[19]也是适用于结构化P2P应用(如Chord[20])的纯分散式声誉管理系统.

在EigenTrust里,每个节点具有全局信任值和局部信任值,全局信任值是唯一的,而局部信任值有多个.

凡使用过某个节点服务的节点都保存有该节点的局部信任值,而该节点的全局信任值是通过对这些局部信任值的迭代而得到的.

EigenTrust系统的可扩展性差,表现在:当系统规模变大时,全局信任值收敛非常慢;每个节点需要存储所有其他节点的全局信任值,这很难在大规模系统中得以实现.

EigenTrust还需要有预前可信节点存在,这在P2P系统中也是不可行的.

文献[21]试图提出一种新的全局信任模型,改善EigenTrust中的全局信任值的收敛问题,并且还解决了EigenTrust中没有考虑的诸如冒名、诋毁和协同欺诈等安全问题.

在以上这些结构化声誉系统中,都没有考虑母节点恶意的情况,如母节点可以给出错误的响应和声誉信息等,对子节点进行攻击.

2TLT2.

1TLT概述TLT包括两种信任关系,即服务信任和代理信任.

服务信任又分为簇内服务信任和簇间服务信任;代理信任又分为代理需求信任和代理响应信任.

代理信任与簇内服务信任都属于簇内信任,是内层信任,而簇间服务信任是外层信任.

服务信任由簇首管理,其中成员节点的簇内服务信任由簇首集中管理,而簇间服务信任则是纯分散管理.

由于每个簇作为整体向外簇提供服务,因此成员节点的服务成果直接影响本簇的簇间服务信任.

在TLT里,簇首是簇的代表,也是该簇的簇间服务信任的拥有者,即簇首是用管理付出的代价来换取簇间服务声誉的.

为了得到更高的簇间服务信任值,簇首通过簇内服务信任过滤恶意的成员节点.

代理信任则是由成员节点管理.

成员节点入簇的目的是享受好服务,提高服务声誉,因此,它们可以使用代理信任来选择可信的簇首.

从以上描述可以看出,簇首和成员节点是一种相互信任的关系,可以实现双向选择.

2.

2基于信任的簇首选择簇首的主要任务是代替成员节点发出查询,从多个具有响应资格的成员节点中选择合适的一个代表本簇去响应查询等.

因此,恶意的簇首可能随意丢弃成员节点的服务请求,或者选择恶意节点为该成员节点提供服务;恶意簇首也可能胡乱地代替成员节点响应服务请求,使成员节点被要求提供根本不可能提供的服务,即对成员节点进行DoS攻击,损坏成员节点的服务声誉.

为了保障自身利益,成员节点必须对簇首建立代理信任关系,选择可信簇首.

1912JournalofSoftware软件学报Vol.

20,No.

7,July20092.

2.

1代理信任计算假定一个成员节点(如Nj)向簇首(如Ni)发出服务请求,Ni代替Nj将此请求发送到系统中,然后从所有的响应中,选择一个合适的来向Nj提供服务.

服务完毕后,Nj根据本次的服务结果,对Ni的代理需求信任进行如下更新:(,)RqjiRqRqMPRqTNNNC=+(1)其中,PRqT(Nj,Ni)表示Nj对Ni的代理需求信任;NRq是簇首Ni代替成员节点Nj向系统发送服务请求的总次数;MRq则是其中成功请求的总次数(成功请求是指获得了满意服务的请求).

CRq为一个比较小的正常量(一般取10以内的数),用来调整PRqT(Nj,Ni)的值.

当NRq较小时,不论MRq是多少,使用CRq能够保证PRqT(Nj,Ni)小于1;当NRq足够大时,PRqT(Nj,Ni)的值就接近于成功需求占总需求的比例.

假定成员节点Nj被请求提供一个服务,很显然,是簇首Ni代替Nj对这个服务请求进行了响应,因为在我们的两层信任模型里,服务请求只能由簇首处理.

Nj依据这个服务请求的具体内容,对Ni的代理响应信任进行如下更新:RsRsRsijCNMNNPRsT+=),((2)其中,PRsT(Nj,Ni)表示Nj对Ni的代理响应信任;NRs是簇首Ni代替成员节点Nj响应服务请求的总次数;MRs则是诚实响应的总次数.

诚实响应是指真实和正确的响应,即本地拥有被请求的资源或服务,真正能够响应该服务请求.

CRs的取值及用途与CRq相同,这里不再赘述.

成员节点对簇首的代理信任是代理需求和响应信任的综合,即只要它们其中之一发生了变化,则代理信任就要进行如下更新:),()1(),(),(ijRqRsRqRsijRqRsRqijNNPRsTNNNrNNNPRqTNNNrNNIPT*+*+*+*=(3)其中,IPT(Nj,Ni)是Nj对Ni的综合代理信任.

如式(3)所示,在计算综合代理信任时,代理需求信任和代理响应信任具有不同的权重.

其中,代理需求信任的权重是增加权重因子r与代理需求的总次数占总的代理任务的比例的乘积.

代理响应信任的权重则为1.

0与代理需求信任权重之差.

顾名思义,使用r的目的是增加代理需求信任的权重,即增加代理需求信任的变化对综合代理信任的影响程度.

在我们的模型中,1.

01(if0)RsRqRqNrNN+≠,它能够保证成员节点收到满意服务以后,快速地增加对簇首的代理信任,因为对于成员节点来说,享受好服务是最重要的.

如果IPT(Nj,Ni)小于一个给定的阈值Tθ,Nj则会退出该簇,重新寻找可信簇首加入.

2.

2.

2可信簇首请求每个成员节点有3个可信簇首列表:CTCHL(currenttrustedclusterheaderlist),BTCHL(backupingtrustedclusterheaderlist)和RTCHL(recommendedtrustedclusterheaderlist).

CTCHL存储当前可信簇首,BTCHL存储备用的簇首,RTCHL是用于推荐的可信簇首.

RTCHL是CTCHL的子集,该成员节点同时加入了RTCHL里的所有簇首,并且这些簇首还可以继续接纳新的成员节点.

当CTCHL列表的长度小于给定的阈值Tmin并且BTCHL为空,即成员节点需要加入新簇,但本地可信簇首缓存没有备用簇首时,该节点就要发出可信簇首需求消息TCHLR(trustedclusterheaderlistrequest),请求其他节点推荐可信簇首.

TCHLR主要包括3个字段:N,TTL和FN.

FN是指转发消息节点.

N是希望接收者推荐可信簇首的个数.

一般N的初值为CTCHL列表最大容量的整数倍.

只要某个节点给出可信簇首推荐,那么当该节点再次转发TCHLR时,N值就会减少刚推荐的可信簇首的个数.

TTL字段与Gnutella[14]查询消息的TTL字段意义相同,取值也相同,都为7.

在我们的模型里,TCHLR消息在系统中的存活时间是由TTL和N字段联合决定的.

即,只要它们其中的任意一个减为0,则TCHLR消息就要被丢弃.

因此,我们的模型采用了受限的洪泛机制来分布TCHLR消息.

金瑜等:一种对等网中基于相互信任的两层信任模型19132.

2.

3可信簇首推荐当成员节点(如Nj)收到TCHLR消息时,Nj首先查看本地的RTCHL的长度是否满足请求推荐的可信簇首个数.

如果RTCHL的长度大于TCHLR消息的N字段,则表明Nj可以独自推荐所需的可信簇首,给出推荐以后,Nj将TCHLR消息的N字段减为0;如果RTCHL的长度小于TCHLR消息的N字段,则表明Nj不能独自满足需求,必须联合其他连接来共同完成推荐任务.

可信的簇首推荐消息的格式为{RN,Length,index1,Nx1,IPT(RN,Nx1),…,indexi,Nxi,IPT(RN,Nxi)…},其中,RN指的是推荐节点,Length字段取值为RTCHL的长度,indexi表示当前推荐的可信簇首在推荐列表中的序号,Nxi表示推荐的可信簇首,IPT(RN,Nxi)意义见等式(3).

为了转发可信簇首列表请求,Nj对TCHLR消息进行复制,假设共复制了m份,TCHLRi表示第i个复制消息,TCHLR0表示Nj初始接收并处理的TCHLR消息.

m可按下面的等式取值:000if||.

||1elseif.

||elseRTCHLTCHLRNmCTCHLTCHLRFNCTCHLCTCHL≥=∈(4)其中,所有TCHLR复制消息的N字段的和等于本节点未能推荐的可信簇首的个数,于是有下式成立:{0010,if||.

.

.

||elsemiiRTCHLTCHLRNTCHLRNTCHLRNRTCHL=≥=∑(5)最后,如算法1所示,Nj对这些复制消息的TTL和N字段重新赋值,将剩余的要求分配给这m个复制消息,并分别将它们转发给当前的簇首.

算法1.

SettingTCHLRMessages(TCHLR,x).

输入:长度为m的TCHLR消息数组;x.

//x是本节点不能推荐的可信簇首个数//TCHLR为消息数组名输出:无BeginIf(m≠0)thena=x/mb=x%mFor(i=0;i0)thenreturnNy∈SelsereturnnullendifEnd2.

4簇间服务信任管理簇间服务信任管理也是由簇首来完成的,主要包括收集簇间的服务ratings,计算簇间服务信任和评价簇间服务信任,为本簇需求服务的成员节点挑选服务提供者.

2.

4.

1簇间服务信任计算所有成员的服务成果都归簇首拥有,所以,簇首积极收集来自其他簇的服务rating.

在TLT里,簇服务rating仅仅只是本簇为他簇提供服务的临时凭证,在簇间服务信任评价中是不起作用的.

所以必须将这些簇服务rating换算成簇间服务信任.

假定服务消费簇的簇首为Ni,提供服务簇的簇首为Nj,则我们有:1916JournalofSoftware软件学报Vol.

20,No.

7,July2009),(),(),(1jijijiNNYNNXNNTV=(13)其中,TV1(Ni,Nj)表示Ni对Nj的在一段时间内的簇间服务信任值;Y(Ni,Nj)为Nj簇的成员节点在该阶段内给Ni簇内成员节点提供服务的总的次数,即Ni以簇首的名义发送给Nj的簇服务rating的总个数;而X(Ni,Nj)是这些簇服务ratings中R为1的个数,即满意ratings的总数.

2.

4.

2簇间服务信任评价当有多个簇响应本簇的查询时,簇首可以将这些响应全部转交给请求服务的成员节点,由该节点选择服务提供者;也可以代替成员节点选择.

TLT里采用的是第2种方式,因为簇首的眼界要比成员节点宽得多,能够识别更多的节点,这也为节点加入好簇提供了一种激励机制.

在TLT里,为成员节点选择好的服务提供者是簇首的义务,也能够提升该簇首的代理信任.

簇首选择服务提供者的标准是响应簇的簇间服务信任,因为簇间服务信任高的簇可以说明该簇内可信的成员节点比例较大,或者该簇的簇首对成员节点的管理比较严格.

现在我们假定Ni是服务请求簇的簇首,Nj是响应簇的簇首,则Ni对Nj的综合簇间服务信任可以如下评价:)()1(),(),(111jjijiNRVNNDTNNT*+*=δδ(14)其中,T1(Ni,Nj)是Ni对Nj的综合簇间服务信任;DT1(Ni,Nj)是Ni对Nj直接的簇间服务信任;RV1(Nj)是Ni对Nj间接的簇间服务信任.

δ和(1δ)分别是直接和间接簇间服务信任的权重.

并且0.

5≤δ≤1,表明簇首更看重自己的直接经验.

DT1(Ni,Nj)和RV1(Nj)的计算方式分别与DT0(Ni,Nj)和RV0(Nj)相似,这里不再赘述.

3实验及结果分析3.

1实验配置我们在PeerSim1.

0平台上,用Java语言实现了TLT模型.

我们依据Zipf定律,初始化了节点拥有的文档以及将来要发出的查询.

仿真程序以周期(cycle)为单位进行.

在PeerSim里,周期是指仿真程序运行的一个时间片段.

在一个仿真周期内,PeerSim仿真调度器会执行一系列控制和协议组件.

实验参数由表1给出.

Table1Simulationparametersconfiguration表1仿真程序参数配置ConfigurationparameterValueConfigurationparameterValueConfigurationparameterValueSizeofthesystem1000Tmin1β,δ,ωinter-cluster0.

6Numberoftheclusterheaders100Tθ0.

5r1.

2|CTCHL|≤3Tθ′,Tθ′′0.

0λ,ωintra-cluster0.

4|MNL|≤30α0.

3CRq,CRs1.

03.

2评价指标我们使用了3个指标来评价TLT的性能:(1)平均成功下载率,用Rsucc表示;(2)声誉系统运行过程中产生的消息总数,用Mtotal表示;(3)平均恶意簇首选择率,用Rmalicluster表示.

其中Rsucc是声誉系统最常用的评价指标之一,能够反映信任收敛的速度;而声誉系统的网络开销则一般用Mtotal来评价;Rmalicluster则是为了说明本文的可信簇首选择算法的有效性而定义的一个新的评价指标,它能够评价系统隔离恶意簇首的效率,从而间接地反映声誉系统的效率.

3.

3隔离恶意簇首在这个实验里,我们考察了可信簇首选择算法的效率.

为了比较目的,我们也实现了随机的簇首选择算法.

如图1所示,随着仿真的运行,我们的可信簇首选择算法非常有效.

例如,在前40个周期,Rmalicluster从0.

35快速降到0.

005,然后在如下的周期里稳定为0.

005;而在随机簇首选择算法中,Rmalicluster保持不变.

从中可以看出,TLT只需花费很短的时间,就能隔离并孤立恶意簇首,因为当成员节点发现簇首不值得信任时,就会退出该簇,并且从RTCLH表中删除该簇首,不再推荐它为可信的簇首;而随机的簇首选择算法没有任何机制识别恶意簇首的行金瑜等:一种对等网中基于相互信任的两层信任模型1917为,当然就更谈不上隔离恶意簇首了.

以上实验说明了TLT在隔离恶意簇首方面表现出来的有效性,但是,可信簇首选择算法的最终目的是降低恶意簇首对成员节点造成的伤害,提高成功交易的概率.

因此,本实验使用Rsucc这个标准来衡量恶意簇首对系统造成的影响.

如图2所示,当恶意簇首增加时,Rsucc在两种模型里都在持续降低,但我们模型中的Rsucc要比随机选择算法中的大得多.

例如,当恶意簇首占总簇首的比例由0.

1增加到0.

4时,在随机选择算法中,Rsucc从0.

836降低到0.

572,减少了45.

96%;而在TLT中,Rsucc从0.

950降低到0.

661,减少了43.

66%.

因此,采用了可信的簇首选择算法以后,Rsucc能够提高9%~12%.

00.

050.

100.

150.

200.

250.

300.

350.

40020406080100RandomclusterheaderselectionTLT0.

500.

550.

600.

650.

700.

750.

800.

850.

900.

951.

000.

10.

20.

30.

4RandomclusterheaderselectionTLTFig.

1DecreaseofRmaliclusterwithsimulationcycles图1Rmalicluster随着仿真程序的运行而降低Fig.

2DecreaseofRsuccastheincreaseofnumberofmaliciousofclusterheaders图2Rsucc随着恶意簇首的增加而降低3.

4网络开销这个实验的目的是考察系统的网络开销.

为了叙述方便,我们称采用洪泛机制发布可信簇首需求消息的方法为未受限的洪泛.

在这个实验中,我们比较了TLT、未受限的洪泛和P2PRep这3个模型所产生的消息量.

如图3所示,随着仿真的运行,3个模型中的Mtotal都在快速增长,但我们的方法中的消息量最小,P2PRep次之,未受限的洪泛最大.

例如,当仿真程序从第20个周期运行到第100个周期时,在TLT中,Mtotal从0.

485增加到18.

54百万个;在P2PRep中,Mtotal从1.

417增加到37.

98百万个;在未受限的洪泛方法中,Mtotal从0.

891增加到72.

201百万个.

所以,P2PRep中的消息量约为TLT的2~3倍,未受限的洪泛中的Mtotal则高达TLT的4倍.

TLT中的网络开销非常小的原因包括:(1)成员节点的信任值由簇首集中管理,无须查询;(2)模型采用受限的洪泛机制在发布可信簇首需求消息时,只要TCHLR消息的TTL和N字段中任意一个降为0,这个消息就被丢弃,不再转发.

3.

5攻击模型在这一节里,我们考察TLT对几个常见攻击策略的健壮性和有效性.

攻击模型A.

当恶意节点被选择为服务提供者时,它们依据一定的概率提供恶意服务.

在这种攻击模型下,恶意节点的行为具有摇摆性,很难预测.

假定f是恶意节点提供低质量服务的概率.

很明显,f越大,系统中的平均成功交易的概率就越低.

在这个实验中,我们测量了两组数据:当f等于0.

5时的Rsucc,即恶意节点交替提供高和低质量的服务;f为1时的Rsucc,即恶意节点总是提供恶意服务.

如图4所示,当恶意节点采取这种攻击模型时,TLT要比P2PRep灵敏得多.

当f为1时,随着仿真程序的运行,Rsucc在P2PRep中几乎没有变化,而当采用TLT模型时,Rsucc从0.

757增加到0.

866.

因此与P2PRep相比,采取TLT模型能够将Rsucc提高27个百分点;当f为0.

5时,随着仿真程序的运行,P2PRep中的Rsucc从0.

979降低到0.

869,而在TLT中,Rsucc持续地从0.

826增加到0.

923.

有趣的是:在前60个周期,P2PRep中的Rsucc比TLT中的要高,而在余下的周期,出现了相反的情形,原因在于:(1)与纯分散的P2PRep相比,层次的TLT中的交易量要大得多,因此在仿真初期,有更多的恶意节点被选择为服务提供者,从而导致较低的Rsucc;(2)在TLT中,成员节点的服务信任由簇首集中管理,收敛速度快.

而P2PRep中节SimulationcyclesRmaliclusterRsuccProportionofmaliciousclusterheaders1918JournalofSoftware软件学报Vol.

20,No.

7,July2009点的信任是纯分散式管理,收敛较慢.

因此,随着仿真的运行,簇首快速识别了恶意成员节点,不再选择它们为服务提供者,从而导致了Rsucc的增长.

0.

410.

420.

430.

440.

450.

460.

470.

420406080100TLTP2PRepUnlimitedflooding0.

600.

650.

700.

750.

800.

850.

900.

951.

0020406080100TLT-f=0.

5TLT-f=1P2PRep-f=0.

5P2PRep-f=1Fig.

3IncreaseofMtotalwithsimulationcycles图3Mtotal随着仿真程序的运行而增加Fig.

4ChangeofRsuccintheattackmodelA图4Rsucc在攻击模型A中的变化攻击模型B.

无论本地是否拥有被查询的文档,恶意节点依据一定的概率响应收到的查询.

如果被选择为服务提供者,则提供虚假或恶意文件.

恶意节点采用这种攻击模型的目的是为了增加作恶的机会,对系统进行更大程度的破坏.

假定RP是恶意节点响应查询的概率.

显然,RP越大,Rsucc越小.

在这个实验里,我们收集了3种情况下的Rsucc:一种是正常响应(normalresponse,简称NR),即恶意节点本地有被查询的文档才响应该查询,只是该文档的质量不好或被污染了;第2种是RP为1,即恶意节点对接收到的查询都进行响应;第3种是RP为0.

5,即恶意节点只对其中的一半进行响应.

第2种和第3种情况都是非正常响应.

如图5所示,当系统中恶意节点数目增加时,3种情况下的Rsucc都在下降.

与P2PRep相比,TLT中的Rsucc要大得多,并且Rsucc在3种情况下是完全相同的.

例如,当恶意节点的比例从0.

1增长到0.

4时,在3种情况下,TLT中的Rsucc都是从0.

959下降到0.

693,下降了27.

7%.

其原因在于,对查询的响应是由簇首控制的,簇首为了自身利益,总是选择服务性能好的成员节点响应查询,因此,在TLT中,恶意节点根本没有机会实施这种攻击模型.

然而,在P2Prep中,是否响应查询,属于节点的自愿行为,因此这给恶意节点提供了一个实施响应攻击的绝好机会.

正如图5所示,当恶意节点采取非正常响应时,P2PRep系统性能急剧恶化.

如当RP为0.

5时,Rsucc从0.

502下降到0.

115,减少了77.

1%,而当RP为1时,Rsucc则从0.

360下降到0.

067,减少了81.

4%.

攻击模型C.

当恶意行为被识别以后,恶意节点退出系统,然后以新的身份再次加入系统,重新寻找机会破坏系统.

如图6所示,当恶意节点增多时,两种模型中的Rsucc都在下降,然而与P2PRep相比,我们模型中的Rsucc明显要高一些.

例如,当恶意节点的比例由0.

1增加为0.

4时,P2PRep中的Rsucc从0.

911SimulationcyclesMtotal(Million)RsuccSimulationcyclesRsuccProportionofmaliciouspeers00.

10.

20.

30.

40.

50.

60.

70.

80.

91.

00.

10.

20.

30.

4TLT-NR,orRP=1,orRP=0.

5P2PRep-NRP2P-RP=0.

5P2PRep-RP=1Fig.

5ChangeofRsuccintheattackmodelB图5Rsucc在攻击模型B中的变化RsuccProportionofmaliciouspeers0.

500.

550.

600.

650.

700.

750.

800.

850.

900.

951.

000.

10.

20.

30.

4P2PRepTLTFig.

6ChangeofRsuccintheattackmodelC图6Rsucc在攻击模型C中的变化金瑜等:一种对等网中基于相互信任的两层信任模型1919下降到0.

516,下降了43.

36%;而在TLT中,Rsucc从0.

948571下降到0.

659859,减少了30.

44%.

因此,采用TLT声誉模型,Rsucc能够提高3~14个百分点.

TLT比P2PRep更健壮于这种攻击的原因在于:在TLT中,簇首为了自身利益,对新加入节点有一个考察过程,仅赋予其较低的簇内服务信任初值,使得新节点被选择为查询响应者的机率比较小,从而导致被选择为服务提供者的机会要少.

因此,在我们的模型中,恶意节点以新身份重新入簇并不能得到更多的实惠;而在P2PRep中,响应查询由恶意节点自己决定,因此,恶意节点可以通过多响应查询来提高选择为服务提供者的机会,从而对系统实施更大程度的破坏.

4结论和未来研究方向本文提出了一种新的两层信任模型.

通过仿真实验和分析说明,我们的模型具有如下优点:(1)簇首和成员节点之间是相互信任的关系.

成员节点可以依据代理信任考察簇首的行为,隔离和孤立恶意簇首,簇首则可以根据簇内服务信任观察成员节点在簇内的服务性能,将恶意成员节点驱逐出簇;(2)节点的信任值收敛速度快.

簇首为了自身利益,集中管理节点的簇内服务信任,能够快速识别恶意成员节点;(3)声誉管理系统是可扩展的,表现在以下几个方面:簇首相互合作,共同管理成员节点的信任和声誉信息,不存在单点失败和性能瓶颈问题;系统中的最小活动单位是信任簇,而不是单个节点,因而简化了信任管理的复杂性;TLT不需要查询成员节点的信任信息,并且可信簇首需求也没有采用基本的洪泛,而是采用一种受限的洪泛机制,因此网络开销较小.

TLT采用了类平均方法来分配可信簇首需求,没有考虑每个连接上的实际推荐能力,因此接下来我们可以考虑采用加权平均方法来获取可信簇首推荐,即本次要求一个连接推荐可信簇首个数与其上次推荐的个数有关.

下一步我们还要开发TLT模型的原型系统,并将之应用到我们的P2PWeb缓存系统,在真实的P2P环境中评价TLT的性能.

References:[1]SiekaB,KshemkalyaniAD,SinghalM.

Onthesecurityofpollingprotocolsinpeer-to-peersystems.

In:CaronniG,ed.

Proc.

oftheIEEE4thInt'lConf.

onPeer-to-PeerComputing(P2P2004).

LosAlamitos:IEEEPress,2004.

3644.

[2]Divac-KrnicL,AckermannR.

Security-Relatedissuesinpeer-to-peernetworks.

In:SteinmetzR,ed.

Proc.

oftheP2PSystemsandApplications.

Berlin,Heidelberg:Springer-Verlag,2005.

529545.

[3]VBS.

Gnutella,2008.

http://www.

symantec.

com/securityresponse/writeup.

jspdocid=2000-1218113-5230-99[4]LiangJ,KumarR,XiY,RossKW.

PollutioninP2Pfilesharingsystems.

In:Makkik,ed.

Proc.

oftheIEEEInfocom2005.

LosAlamitos:IEEEPress,2005.

11741185.

[5]ResnickP,ZeckhauserR,FriedmanR,KuwabaraK.

Reputationsystems:FacilitatingtrustinInternetinteractions.

CommunicationsoftheACM,2000,43(12):4548.

[6]JsangA,IsmailR,BoydC.

Asurveyoftrustandreputationsystemsforonlineserviceprovision.

DecisionSupportSystems,2005,43(2):618644.

[7]CurtisN,Safavi-NainiR,SusiloW.

X2Rep:EnhancedtrustsemanticsfortheXRepprotocol.

In:JakobssonM,ed.

Proc.

ofthe2ndConf.

ofAppliedCryptographyandNetworkSecurity(ACNS2004).

Berlin,Heidelberg:Springer-Verlag,2004.

205219.

[8]CornelliF,DamianiE,diVimercatiSDC.

ChoosingreputableserventsinaP2Pnetwork.

In:LassnerD,ed.

Proc.

ofthe11thInt'lWorldWideWebConf.

(WWW2002).

NewYork:ACMPress,2002.

376386.

[9]DamianiE,diVimercatiSDC,ParaboschiS.

Areputation-basedapproachforchoosingreliableresourcesinpeer-to-peernetworks.

In:AtluriV,ed.

Proc.

ofthe9thACMConf.

onComputerandCommunicationsSecurity(CCS2002).

NewYork:ACMPress,2002.

207216.

[10]XiongL,LiuL.

PeerTrust:Atrustmechanismforanopenpeer-to-peerinformationsystem.

TechnicalReport,GIT-CC-02-29,Atlanta:GeorgiaInstituteofTechnologyPress,2002.

126.

[11]ChangJS,WangHM,YinG.

DyTrust:Atime-framebaseddynamictrustmodelforP2Psystems.

ChineseJournalofComputers,2006,29(8):13011307(inChinesewithEnglishabstract).

1920JournalofSoftware软件学报Vol.

20,No.

7,July2009[12]MartiS,Garcia-MolinaH.

LimitedreputationsharinginP2Psystems.

In:BreeseJ,ed.

Proc.

ofthe5thACMConf.

onElectronicCommerce.

NewYork:ACMPress,2004.

91101.

[13]YuB,SinghMP,SycaraK.

Developingtrustinlarge-scalepeer-to-peersystems.

In:CybenkoG,ed.

Proc.

oftheIEEE1stSymp.

onMulti-AgentSecurityandSurvivability.

LosAlamitos:IEEEPress,2004.

110.

[14]LimeWireLLC.

GnutellaProtocolDevelop.

2008.

http://rfc-gnutella.

sourceforge.

net/src/rfc-0_6-draft.

html[15]KaZaa.

2008.

http://www.

kazaa.

com/us/help/glossary/supernodes.

htm[16]LoV,ZhouD,LiuY,GauthierDickeyC,LiJ.

Scalablesupernodeselectioninpeer-to-peeroverlaynetworks.

In:DiegoS,ed.

Proc.

oftheInt'lWorkshoponHotTopicsinPeer-to-PeerSystems(Hot-P2P2005).

LosAlamitos:IEEEPress,2005.

1825.

[17]EBAY.

Ebayfeedbackforum.

2008.

http://pages.

ebay.

com/services/forum/feedback.

html_trksid=p3907.

m36[18]AbererK.

P-Grid:Aself-organizingaccessstructureforP2Pinformationsystems.

In:BatiniC,ed.

Proc.

ofthe9thInt'lConf.

onCooperativeInformationSystems(CoopIS2001).

Berlin,Heidelberg:Springer-Verlag,2001.

179194.

[19]KamvarS,SchlosserM,Garcia-MolinaH.

TheEigenTrustalgorithmforreputationmanagementinP2Pnetworks.

In:LawrenceS,ed.

Proc.

ofthe12thInt'lWorldWideWebConf.

(WWW2003).

NewYork:ACMPress,2003.

640651.

[20]StoicaI,MorrisR,KargerD,KaashoekMF,BalakrishnanH.

Chord:Ascalablepeer-to-peerlookupserviceforInternetapplications.

ACMSIGCOMMComputerCommunicationReview,2001,31(4):149160.

[21]DouW,WangHM,JiaY,ZouP.

Arecommendation-basedpeer-to-peertrustmodel.

JournalofSoftware.

2004,15(4):571583(inChinesewithEnglishabstract).

http://www.

jos.

org.

cn/1000-9825/15/571.

htm[22]JinY,GuZM,GuJG,ZhaoHW.

Anewreputation-basedtrustmanagementmechanismagainstfalsefeedbacksinpeer-to-peersystems.

In:BenatallahB,ed.

Proc.

ofthe8thInt'lConf.

onWebInformationSystemsEngineering(WISE2007).

Berlin,Heidelberg:Springer-Verlag,2007.

6273.

附中文参考文献:[11]常俊胜,王怀民,尹刚.

DyTrust:一种P2P系统中基于时间帧的动态信任模型.

计算机学报,2006,29(8):13011307.

[21]窦文,王怀民,贾焰,邹鹏.

构造基于推荐的Peer-to-Peer环境下的Trust模型.

软件学报.

2004,15(4):571583.

http://www.

jos.

org.

cn/1000-9825/15/571.

htm金瑜(1973-),女,湖北应城人,博士生,CCF学生会员,主要研究领域为分布式计算,P2P信任研究.

顾进广(1974-),男,博士,副教授,CCF高级会员,主要研究领域为语义网,软件工程.

古志民(1964-),男,博士,教授,博士生导师,主要研究领域为可扩展计算,并行计算.

赵红武(1974-),男,副教授,主要研究领域为分布式数据库.

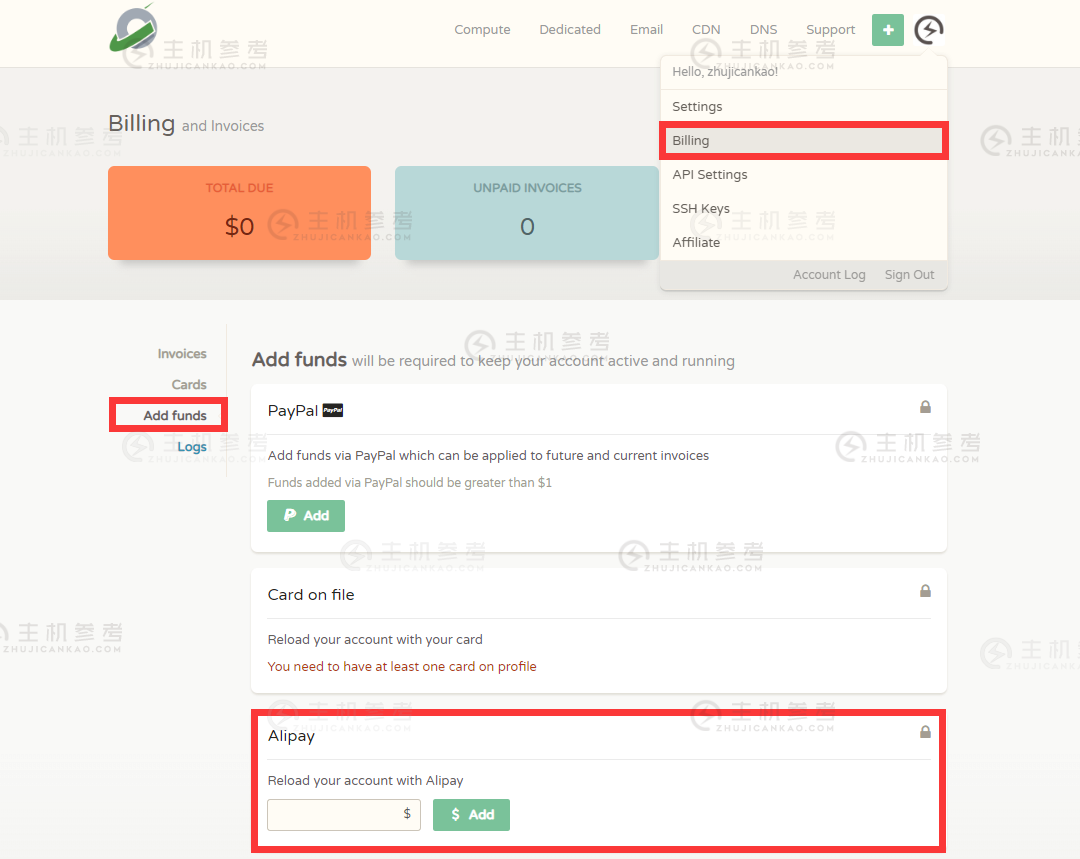

CloudCone(12.95美元/月CN2 GT线路,KVM架构1 Gbps带宽

整理一下CloudCone商家之前推送的闪购VPS云服务器产品,数量有限,活动推出可能很快机器就售罄了,有需要美国便宜VPS云服务器的朋友可以关注一下。CloudCone怎么样?CloudCone服务器好不好?CloudCone值不值得购买?CloudCone是一家成立于2017年的美国服务器提供商,国外实力大厂,自己开发的主机系统面板,CloudCone主要销售美国洛杉矶云服务器产品,优势特点是...

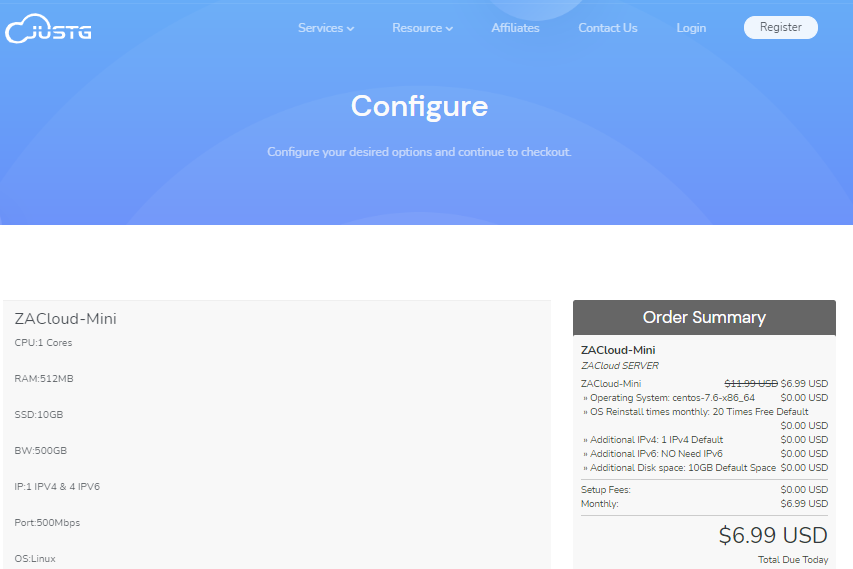

JUSTG(5.99美元/月)最新5折优惠,KVM虚拟虚拟512Mkvm路线

Justg是一家俄罗斯VPS云服务器提供商,主要提供南非地区的VPS服务器产品,CN2高质量线路网络,100Mbps带宽,自带一个IPv4和8个IPv6,线路质量还不错,主要是用户较少,带宽使用率不高,比较空闲,不拥挤,比较适合面向非洲、欧美的用户业务需求,也适合追求速度快又需要冷门的朋友。justg的俄罗斯VPS云服务器位于莫斯科机房,到美国和中国速度都非常不错,到欧洲的平均延迟时间为40毫秒,...

亚洲云-浙江高防BGP.提供自助防火墙高防各种offer高防BGP!

亚洲云Asiayun怎么样?亚洲云Asiayun好不好?亚洲云成立于2021年,隶属于上海玥悠悠云计算有限公司(Yyyisp),是一家新国人IDC商家,且正规持证IDC/ISP/CDN,商家主要提供数据中心基础服务、互联网业务解决方案,及专属服务器租用、云服务器、云虚拟主机、专属服务器托管、带宽租用等产品和服务。Asiayun提供源自大陆、香港、韩国和美国等地骨干级机房优质资源,包括B...

ttl是什么意思为你推荐

-

servererror电脑连接路由登录提示server error:401 N/A,如何处理?360和搜狗360搜索和搜狗搜索谁好谁流量大?为什么我在网上搜索到的数据有一定矛盾?做广告推广哪个好呢?360邮箱360免费申请邮箱在那里360公司迁至天津请问360公司的全称是什么?资费标准中国电信套餐资费一览表2021大飞资讯手机出现热点资讯怎么关闭抢米网怎么样才能在小米官方网站抢到手机?curl扩展系统不支持CURL 怎么解决即时通平台老司机进来 求个直播平台网站后台密码破解网站后台管理密码忘记了怎么破解啊高手进来.