EAP-FAST认证用无线局域网控制器和身份服务

服务器恢复 时间:2021-04-14 阅读:()

引擎ContentsIntroductionPrerequisitesRequirementsComponentsUsedConventions背景信息PACPACProvisoning模式ConfigureNetworkDiagram配置配置EAP-FAST认证的WLC配置WLC以便通过外部RADIUS服务器进行RADIUS身份验证配置EAP-FAST认证的WLAN配置EAP-FAST认证的RADIUS服务器创建一个用于对EAP-FAST客户端进行身份验证的用户数据库将WLC作为AAA客户端添加到RADIUS服务器使用匿名带内PAC配置为RADIUS服务器配置EAP-FAST身份验证用验证的在波段之内PAC设置配置在RADIUS服务器的EAP-FAST认证VerifyNAM配置文件配置使用EAP-FAST认证,测试连接对SSID.

ISE认证日志WLC在succesfullEAP-FAST流的边调试TroubleshootIntroduction本文解释如何通过与使用的获取建立隧道(快速的)认证配置无线局域网控制器(WLC)可扩展的认证协议(EAP)的-灵活的认证一个外部RADIUS服务器.

此配置示例使用身份服务引擎(ISE)作为外部RADIUS服务器验证无线客户端.

本文着重如何配置设置对无线客户端的匿名和验证的在波段之内(自动)受保护的访问证件的(PAC)ISE.

PrerequisitesRequirements尝试进行此配置之前,请确保满足以下要求:轻量级接入点(膝部)和CiscoWLCs的配置的基础知识qCAPWAP协议基础知识q知识如何配置一个外部RADIUS服务器,例如CiscoISEq在一般EAP框架的功能知识q在安全协议的在数字证书的基础知识,例如MS-CHAPv2和EAP-GTC和知识qComponentsUsed本文档中的信息基于以下软件和硬件版本:运行固件版本8.

8.

111.

0的Cisco5520系列WLCCisco4800系列APAnyconnectNAM.

CiscoSecureISE版本2.

3.

0.

298运行版本15.

2(4)E1的Cisco3560-CX系列交换机qTheinformationinthisdocumentwascreatedfromthedevicesinaspecificlabenvironment.

Allofthedevicesusedinthisdocumentstartedwithacleared(default)configuration.

Ifyournetworkislive,makesurethatyouunderstandthepotentialimpactofanycommand.

Conventions有关文档规则的详细信息,请参阅Cisco技术提示规则.

背景信息EAP-FAST协议是被开发的Cisco支持用户不能强制执行强口令策略和要配置802.

1XEAP类型不要求数字证书的一种公共可访问的IEEE802.

1XEAP类型.

EAP-FAST协议是加密EAP处理用传输级安全性的客户端服务器安全体系结构(TLS)隧道.

EAP-FAST隧道建立根据对用户是唯一的严格的秘密.

这些严格的秘密称为PACs,ISE生成通过使用一把万能密钥仅已知对ISE.

EAP-FAST在三个阶段内发生:第零阶段(设置阶段)的自动PAC—EAP-FAST第零阶段,一个可选的阶段是提供一个EAP-FAST终端用户客户端隧道被巩固的手段PAC为请求的用户网络访问.

提供PAC给终端用户客户端是唯一目的第零阶段.

Note:第零阶段是可选的,因为PACs可能手工也设置对客户端而不是使用第零阶段.

请参阅PAC设置本文的模式部分关于详细资料.

q第一阶段—在第一阶段,ISE和终端用户客户端设立TLS建立隧道基于用户的PAC凭证.

此阶段要求终端用户客户端为尝试获取网络访问的用户提供了PAC,并且PAC根据未到期的一把万能密钥.

网络服务没有在第一阶段之前启用EAP-FAST.

q第两阶段—在第两阶段,用户认证证书安全地通过使用支持的一个内在EAP方法在TLS隧道内的EAP-FAST对使用在客户端和RADIUS服务器之间的PAC被创建的RADIUS.

EAP-GTC、TLS和MS-CHAP支持作为内在EAP方法.

其他EAP类型不为EAP-FAST支持.

q参考EAP-FAST欲知更多信息,如何工作.

PACPACs是enable(event)互相验证和设立的ISE和一个EAP-FAST终端用户客户端TLS建立隧道用于EAP-FAST第两阶段的严格的共有的秘密.

通过使用活动万能密钥和用户名,ISE生成PACs.

PAC包括:PACKEY—共有的秘密一定对客户端(和客户端设备)和服务器身份.

q不透明的PAC—不透明的字段客户端高速缓存和通行证对服务器.

服务器恢复PACKEY和客户端身份相互验证与客户端.

qPACINFO—最少,包括服务器的身份对enable(event)客户端缓存不同的PACs.

随意地,它包括其他信息例如PAC的有效期.

qPACProvisoning模式如前面提到,第零阶段是一个可选的阶段.

EAP-FAST提供两个选项设置有PAC的一个客户端:自动PAC设置(EAP-FAST第0阶段或者在波段之内PAC设置)q手工(带外)PAC设置q在波段之内/自动PAC设置发送新的PAC到在安全网络连接的一个终端用户客户端.

在配置ISE和终端用户客户端支持自动设置条件下,自动PAC设置不要求网络用户或ISE管理员的干预.

最新的EAP-FAST版本技术支持设置配置选项的两个不同在波段之内PAC:匿名在波段之内PAC设置q验证的在波段之内PAC设置qNote:本文讨论设置方法的这些在波段之内PAC和如何配置他们.

带外/手工PAC设置要求一个ISE管理员生成PAC文件,必须然后分配对可适用的网络用户.

用户必须用他们的PAC文件配置终端用户客户端.

ConfigureNetworkDiagram配置配置EAP-FAST认证的WLC执行这些步骤为了配置EAP-FAST认证的WLC:配置WLC以便通过外部RADIUS服务器进行RADIUS身份验证1.

配置EAP-FAST认证的WLAN2.

配置WLC以便通过外部RADIUS服务器进行RADIUS身份验证需要配置WLC为了转发用户凭证到一个外部RADIUS服务器.

随后,外部RADIUS服务器使用EAP-FAST验证用户凭证,并提供对无线客户端的访问.

完成这些步骤为了配置一个外部RADIUS服务器的WLC:从控制器的GUI中选择安全性和"RADIUS身份验证",以便显示"RADIUS身份验证服务器"页.

然后,请点击新为了定义RADIUS服务器.

1.

在RADIUSAuthenticationServers>New页上定义RADIUS服务器参数.

这些参数包括:RADIUS服务器的IP地址共享密钥端口号服务器状态本文以10.

48.

39.

128的IP地址使用ISE服务器.

2.

单击Apply.

3.

配置EAP-FAST认证的WLAN其次,请配置客户端使用连接到EAP-FAST认证的无线网络和分配到一个动态接口的WLAN.

在本例中配置的WLAN名字快速地是eap.

本例将此WLAN分配到管理接口.

完成这些步骤为了配置eap快速的WLAN和其相关参数:从控制器的GUI中单击WLAN以显示"WLAN"页.

此页列出在控制器存在的WLANs.

1.

单击New以创建新的WLAN.

2.

配置eap_fastWLANSSID名称、配置文件名字和WLANID在WLANs>New页.

然后,单击Apply.

3.

一旦创建一新的WLAN,新的WLAN的WLAN>Edit页出版.

在此页上,可以定义特定于此WLAN的各种参数.

这包括一般政策、RADIUS服务器、安全策略和802.

1x参数.

4.

检查管理状态复选框在一般Policies选项为了enable(event)下WLAN.

如果希望AP在其信标帧中广播SSID,请选中BroadcastSSID复选框.

5.

在"WLAN下->Edit->Security->第2"层选项选择WPA/WPA2参数并且为AKM选择dot1x.

此示例使用WPA2/AES+dot1x作为第2层安全此WLAN.

可以修改其他参数根据WLAN网络的需求.

6.

在"WLAN->Edit->Security->AAA服务器"选项下从下拉菜单请选择适当的RADIUS服务器在RADIUS服务器下.

7.

单击Apply.

Note:这是针对EAP身份验证需要在控制器上配置的唯一的EAP设置.

所有其他特定于EAP-FAST的配置需要在RADIUS服务器和需要进行身份验证的客户端上完成.

8.

配置EAP-FAST认证的RADIUS服务器若要针对EAP-FAST身份验证配置RADIUS服务器,请执行下列步骤:创建一个用于对EAP-FAST客户端进行身份验证的用户数据库1.

将WLC作为AAA客户端添加到RADIUS服务器2.

使用匿名带内PAC配置为RADIUS服务器配置EAP-FAST身份验证3.

用验证的在波段之内PAC设置配置在RADIUS服务器的EAP-FAST认证4.

创建一个用于对EAP-FAST客户端进行身份验证的用户数据库此示例配置EAP-FAST客户端的用户名和密码作为和,分别.

在ISEWebadminUI中请连接在"管理下->身份管理->Users"并且按"添加"图标.

1.

填装要求表为了用户能被创建-"请命名"和"登录密码"并且从丢弃下来列表选择"Usergroup";[optionalyyoucanfillotherinformationfortheuseraccount]按"Sumbit"2.

用户被创建.

3.

将WLC作为AAA客户端添加到RADIUS服务器若要将控制器定义为ACS服务器上的AAA客户端,请完成下列步骤:在ISEWebadminUI中请连接在"管理下->网络资源->网络设备"并且按"添加"图标.

1.

填装要求表为了设备能被添加-"名字","IP"并且配置同样共有的秘密密码,我们在更加早期的部分的WLC配置了,在"共有的秘密"表[optionalyyoucanfillotherinformationforthedevicesuchaslocation,group,etc].

按"Sumbit"2.

设备被添加到ISE网络接入设备列表.

(NAD)3.

使用匿名带内PAC配置为RADIUS服务器配置EAP-FAST身份验证通常,万一他们没有在他们的配置的PKI基础设施一希望使用此种方法.

此方法运行里面一条验证的Diffie-HellmanKey协议协议(ADHP)隧道,在对等体验证ISE服务器前.

要支持此方法我们需要enable(event)""允许设置"在"认证允许的协议下的"ISE的匿名在波段之内PAC:Note:因为与匿名在波段之内设置我们不能明显地使用任何证书,保证您允许密码类型authetnication,类似EAP-FAST内在方法的EAP-MS-CHAPv2.

用验证的在波段之内PAC设置配置在RADIUS服务器的EAP-FAST认证这是最安全和最推荐的选项.

TLS隧道根据由请求方验证,并且cleint认证由ISE的服务器证明被构建(默认值)验证.

该选项要求有客户端和服务器的PKI基础设施,虽然在两边可能limitted到仅服务器端或被跳过.

在ISE有验证的在波段之内设置的两个其它选项:"服务器回归访问接受,在验证的设置"-后使用PACs,通常,在设置的PAC以后,应该发送访问拒绝强制请求方重新鉴别.

然而,因为PAC设置在验证的TLS完成请建立隧道我们能immeditelly回应Access-Accept使认证时间减到最小.

(在这样案件请切记您有在cleint和服务器端的信任证书).

1.

"请接受设置的客户端证书"-,如果一个在ISE不要提供PKI基础设施给客户端设备和只有信任证书,然后enable(event)选项,跳过在服务器端的客户端证书验证的allowes.

2.

在ISE我们也定义了为无线用户设置的简单验证策略,下面的示例使用作为conidtion参数设备类型,并且位置和authenticaiton类型,匹配该情况的authenticaiton流将被验证内部用户数据库.

Verify此示例将显示设置流andNetwork访问Manager(NAM)配置设置的验证的在波段之内PAC与各自WLC调试一起.

NAM配置文件配置使用EAP-FAST,以下步骤需要被实行为了配置AnyconnectNAM配置文件利用ISE验证用户会话:开放式网络接入管理器配置文件编辑器和负荷当前配置文件.

1.

切记"EAP-FAST"是启用的在"允许的认证模式下"2.

"请添加"一个新的网络配置文件:3.

在"媒体下请选择"configurationsectiondefineprofile"命名",无线,您的中型网络类型并且指定SSID名称.

4.

在"安全等级"Configuration选项下请选择"AuthenticatingNetwork"并且指定关联模式作为WPA2企业(AES)5.

在本例中我们使用用户类型认证,因此在Next选项"连接下选择"select"用户连接"6.

在"用户Auth"选项下,因为我们不在本例中,使用信任证书请指定EAP-FAST作为允许的认证方法并且禁用服务器证书确认.

7.

Note:在实际生产环境里请保证您有在ISE上安装的信任证书并且保留服务器证书确认选项被启用在NAM设置.

注意:选项"如果曾经PACs,允许设置未经鉴定的PAC"必须在匿名在波段之内PAC设置的情况下仅选择.

请定义用户凭证,任一成SSO,万一您愿使用证件和使用一样登录或者选择"Promptforcredentials",万一希望用户请求证件,当连接到网络时或者定义了该访问类型的静态证件.

在本例中我们是证件的提示用户在连接尝试对网络.

8.

保存在各自NAM文件夹下的被配置的配置文件.

9.

使用EAP-FAST认证,测试连接对SSID.

选择各自配置文件从Anyconnect网络列表1.

输入对于认证是必需的用户名和密码2.

接受服务器证明(自已签署的)3.

执行4.

ISE认证日志ISE显示EAP-FAST和PAC的认证日志设置流被看到在"操作->RADIUS-使用"缩放"图标下,>实际日志"并且可以较详细的被查找:客户端开始了认证,并且ISE建议EAP-TLS作为authenticaiton方法,但是客户端拒绝了并且建议EAP-FAST,是方法客户端,并且ISE同意.

1.

TLS握手开始在客户端和服务器之间对PAC交换的提供的保护的环境和完成了得succcesfully.

2.

内在认证开始了,并且用户凭证由ISE顺利地验证使用MS-CHAPv2(用户名/密码基于认证)3.

ISE认证日志WLC在succesfullEAP-FAST流的边调试TroubleshootIntroduction本文解释如何通过与使用的获取建立隧道(快速的)认证配置无线局域网控制器(WLC)可扩展的认证协议(EAP)的-灵活的认证一个外部RADIUS服务器.

此配置示例使用身份服务引擎(ISE)作为外部RADIUS服务器验证无线客户端.

本文着重如何配置设置对无线客户端的匿名和验证的在波段之内(自动)受保护的访问证件的(PAC)ISE.

PrerequisitesRequirements尝试进行此配置之前,请确保满足以下要求:轻量级接入点(膝部)和CiscoWLCs的配置的基础知识qCAPWAP协议基础知识q知识如何配置一个外部RADIUS服务器,例如CiscoISEq在一般EAP框架的功能知识q在安全协议的在数字证书的基础知识,例如MS-CHAPv2和EAP-GTC和知识qComponentsUsed本文档中的信息基于以下软件和硬件版本:运行固件版本8.

8.

111.

0的Cisco5520系列WLCCisco4800系列APAnyconnectNAM.

CiscoSecureISE版本2.

3.

0.

298运行版本15.

2(4)E1的Cisco3560-CX系列交换机qTheinformationinthisdocumentwascreatedfromthedevicesinaspecificlabenvironment.

Allofthedevicesusedinthisdocumentstartedwithacleared(default)configuration.

Ifyournetworkislive,makesurethatyouunderstandthepotentialimpactofanycommand.

Conventions有关文档规则的详细信息,请参阅Cisco技术提示规则.

背景信息EAP-FAST协议是被开发的Cisco支持用户不能强制执行强口令策略和要配置802.

1XEAP类型不要求数字证书的一种公共可访问的IEEE802.

1XEAP类型.

EAP-FAST协议是加密EAP处理用传输级安全性的客户端服务器安全体系结构(TLS)隧道.

EAP-FAST隧道建立根据对用户是唯一的严格的秘密.

这些严格的秘密称为PACs,ISE生成通过使用一把万能密钥仅已知对ISE.

EAP-FAST在三个阶段内发生:第零阶段(设置阶段)的自动PAC—EAP-FAST第零阶段,一个可选的阶段是提供一个EAP-FAST终端用户客户端隧道被巩固的手段PAC为请求的用户网络访问.

提供PAC给终端用户客户端是唯一目的第零阶段.

Note:第零阶段是可选的,因为PACs可能手工也设置对客户端而不是使用第零阶段.

请参阅PAC设置本文的模式部分关于详细资料.

q第一阶段—在第一阶段,ISE和终端用户客户端设立TLS建立隧道基于用户的PAC凭证.

此阶段要求终端用户客户端为尝试获取网络访问的用户提供了PAC,并且PAC根据未到期的一把万能密钥.

网络服务没有在第一阶段之前启用EAP-FAST.

q第两阶段—在第两阶段,用户认证证书安全地通过使用支持的一个内在EAP方法在TLS隧道内的EAP-FAST对使用在客户端和RADIUS服务器之间的PAC被创建的RADIUS.

EAP-GTC、TLS和MS-CHAP支持作为内在EAP方法.

其他EAP类型不为EAP-FAST支持.

q参考EAP-FAST欲知更多信息,如何工作.

PACPACs是enable(event)互相验证和设立的ISE和一个EAP-FAST终端用户客户端TLS建立隧道用于EAP-FAST第两阶段的严格的共有的秘密.

通过使用活动万能密钥和用户名,ISE生成PACs.

PAC包括:PACKEY—共有的秘密一定对客户端(和客户端设备)和服务器身份.

q不透明的PAC—不透明的字段客户端高速缓存和通行证对服务器.

服务器恢复PACKEY和客户端身份相互验证与客户端.

qPACINFO—最少,包括服务器的身份对enable(event)客户端缓存不同的PACs.

随意地,它包括其他信息例如PAC的有效期.

qPACProvisoning模式如前面提到,第零阶段是一个可选的阶段.

EAP-FAST提供两个选项设置有PAC的一个客户端:自动PAC设置(EAP-FAST第0阶段或者在波段之内PAC设置)q手工(带外)PAC设置q在波段之内/自动PAC设置发送新的PAC到在安全网络连接的一个终端用户客户端.

在配置ISE和终端用户客户端支持自动设置条件下,自动PAC设置不要求网络用户或ISE管理员的干预.

最新的EAP-FAST版本技术支持设置配置选项的两个不同在波段之内PAC:匿名在波段之内PAC设置q验证的在波段之内PAC设置qNote:本文讨论设置方法的这些在波段之内PAC和如何配置他们.

带外/手工PAC设置要求一个ISE管理员生成PAC文件,必须然后分配对可适用的网络用户.

用户必须用他们的PAC文件配置终端用户客户端.

ConfigureNetworkDiagram配置配置EAP-FAST认证的WLC执行这些步骤为了配置EAP-FAST认证的WLC:配置WLC以便通过外部RADIUS服务器进行RADIUS身份验证1.

配置EAP-FAST认证的WLAN2.

配置WLC以便通过外部RADIUS服务器进行RADIUS身份验证需要配置WLC为了转发用户凭证到一个外部RADIUS服务器.

随后,外部RADIUS服务器使用EAP-FAST验证用户凭证,并提供对无线客户端的访问.

完成这些步骤为了配置一个外部RADIUS服务器的WLC:从控制器的GUI中选择安全性和"RADIUS身份验证",以便显示"RADIUS身份验证服务器"页.

然后,请点击新为了定义RADIUS服务器.

1.

在RADIUSAuthenticationServers>New页上定义RADIUS服务器参数.

这些参数包括:RADIUS服务器的IP地址共享密钥端口号服务器状态本文以10.

48.

39.

128的IP地址使用ISE服务器.

2.

单击Apply.

3.

配置EAP-FAST认证的WLAN其次,请配置客户端使用连接到EAP-FAST认证的无线网络和分配到一个动态接口的WLAN.

在本例中配置的WLAN名字快速地是eap.

本例将此WLAN分配到管理接口.

完成这些步骤为了配置eap快速的WLAN和其相关参数:从控制器的GUI中单击WLAN以显示"WLAN"页.

此页列出在控制器存在的WLANs.

1.

单击New以创建新的WLAN.

2.

配置eap_fastWLANSSID名称、配置文件名字和WLANID在WLANs>New页.

然后,单击Apply.

3.

一旦创建一新的WLAN,新的WLAN的WLAN>Edit页出版.

在此页上,可以定义特定于此WLAN的各种参数.

这包括一般政策、RADIUS服务器、安全策略和802.

1x参数.

4.

检查管理状态复选框在一般Policies选项为了enable(event)下WLAN.

如果希望AP在其信标帧中广播SSID,请选中BroadcastSSID复选框.

5.

在"WLAN下->Edit->Security->第2"层选项选择WPA/WPA2参数并且为AKM选择dot1x.

此示例使用WPA2/AES+dot1x作为第2层安全此WLAN.

可以修改其他参数根据WLAN网络的需求.

6.

在"WLAN->Edit->Security->AAA服务器"选项下从下拉菜单请选择适当的RADIUS服务器在RADIUS服务器下.

7.

单击Apply.

Note:这是针对EAP身份验证需要在控制器上配置的唯一的EAP设置.

所有其他特定于EAP-FAST的配置需要在RADIUS服务器和需要进行身份验证的客户端上完成.

8.

配置EAP-FAST认证的RADIUS服务器若要针对EAP-FAST身份验证配置RADIUS服务器,请执行下列步骤:创建一个用于对EAP-FAST客户端进行身份验证的用户数据库1.

将WLC作为AAA客户端添加到RADIUS服务器2.

使用匿名带内PAC配置为RADIUS服务器配置EAP-FAST身份验证3.

用验证的在波段之内PAC设置配置在RADIUS服务器的EAP-FAST认证4.

创建一个用于对EAP-FAST客户端进行身份验证的用户数据库此示例配置EAP-FAST客户端的用户名和密码作为和,分别.

在ISEWebadminUI中请连接在"管理下->身份管理->Users"并且按"添加"图标.

1.

填装要求表为了用户能被创建-"请命名"和"登录密码"并且从丢弃下来列表选择"Usergroup";[optionalyyoucanfillotherinformationfortheuseraccount]按"Sumbit"2.

用户被创建.

3.

将WLC作为AAA客户端添加到RADIUS服务器若要将控制器定义为ACS服务器上的AAA客户端,请完成下列步骤:在ISEWebadminUI中请连接在"管理下->网络资源->网络设备"并且按"添加"图标.

1.

填装要求表为了设备能被添加-"名字","IP"并且配置同样共有的秘密密码,我们在更加早期的部分的WLC配置了,在"共有的秘密"表[optionalyyoucanfillotherinformationforthedevicesuchaslocation,group,etc].

按"Sumbit"2.

设备被添加到ISE网络接入设备列表.

(NAD)3.

使用匿名带内PAC配置为RADIUS服务器配置EAP-FAST身份验证通常,万一他们没有在他们的配置的PKI基础设施一希望使用此种方法.

此方法运行里面一条验证的Diffie-HellmanKey协议协议(ADHP)隧道,在对等体验证ISE服务器前.

要支持此方法我们需要enable(event)""允许设置"在"认证允许的协议下的"ISE的匿名在波段之内PAC:Note:因为与匿名在波段之内设置我们不能明显地使用任何证书,保证您允许密码类型authetnication,类似EAP-FAST内在方法的EAP-MS-CHAPv2.

用验证的在波段之内PAC设置配置在RADIUS服务器的EAP-FAST认证这是最安全和最推荐的选项.

TLS隧道根据由请求方验证,并且cleint认证由ISE的服务器证明被构建(默认值)验证.

该选项要求有客户端和服务器的PKI基础设施,虽然在两边可能limitted到仅服务器端或被跳过.

在ISE有验证的在波段之内设置的两个其它选项:"服务器回归访问接受,在验证的设置"-后使用PACs,通常,在设置的PAC以后,应该发送访问拒绝强制请求方重新鉴别.

然而,因为PAC设置在验证的TLS完成请建立隧道我们能immeditelly回应Access-Accept使认证时间减到最小.

(在这样案件请切记您有在cleint和服务器端的信任证书).

1.

"请接受设置的客户端证书"-,如果一个在ISE不要提供PKI基础设施给客户端设备和只有信任证书,然后enable(event)选项,跳过在服务器端的客户端证书验证的allowes.

2.

在ISE我们也定义了为无线用户设置的简单验证策略,下面的示例使用作为conidtion参数设备类型,并且位置和authenticaiton类型,匹配该情况的authenticaiton流将被验证内部用户数据库.

Verify此示例将显示设置流andNetwork访问Manager(NAM)配置设置的验证的在波段之内PAC与各自WLC调试一起.

NAM配置文件配置使用EAP-FAST,以下步骤需要被实行为了配置AnyconnectNAM配置文件利用ISE验证用户会话:开放式网络接入管理器配置文件编辑器和负荷当前配置文件.

1.

切记"EAP-FAST"是启用的在"允许的认证模式下"2.

"请添加"一个新的网络配置文件:3.

在"媒体下请选择"configurationsectiondefineprofile"命名",无线,您的中型网络类型并且指定SSID名称.

4.

在"安全等级"Configuration选项下请选择"AuthenticatingNetwork"并且指定关联模式作为WPA2企业(AES)5.

在本例中我们使用用户类型认证,因此在Next选项"连接下选择"select"用户连接"6.

在"用户Auth"选项下,因为我们不在本例中,使用信任证书请指定EAP-FAST作为允许的认证方法并且禁用服务器证书确认.

7.

Note:在实际生产环境里请保证您有在ISE上安装的信任证书并且保留服务器证书确认选项被启用在NAM设置.

注意:选项"如果曾经PACs,允许设置未经鉴定的PAC"必须在匿名在波段之内PAC设置的情况下仅选择.

请定义用户凭证,任一成SSO,万一您愿使用证件和使用一样登录或者选择"Promptforcredentials",万一希望用户请求证件,当连接到网络时或者定义了该访问类型的静态证件.

在本例中我们是证件的提示用户在连接尝试对网络.

8.

保存在各自NAM文件夹下的被配置的配置文件.

9.

使用EAP-FAST认证,测试连接对SSID.

选择各自配置文件从Anyconnect网络列表1.

输入对于认证是必需的用户名和密码2.

接受服务器证明(自已签署的)3.

执行4.

ISE认证日志ISE显示EAP-FAST和PAC的认证日志设置流被看到在"操作->RADIUS-使用"缩放"图标下,>实际日志"并且可以较详细的被查找:客户端开始了认证,并且ISE建议EAP-TLS作为authenticaiton方法,但是客户端拒绝了并且建议EAP-FAST,是方法客户端,并且ISE同意.

1.

TLS握手开始在客户端和服务器之间对PAC交换的提供的保护的环境和完成了得succcesfully.

2.

内在认证开始了,并且用户凭证由ISE顺利地验证使用MS-CHAPv2(用户名/密码基于认证)3.

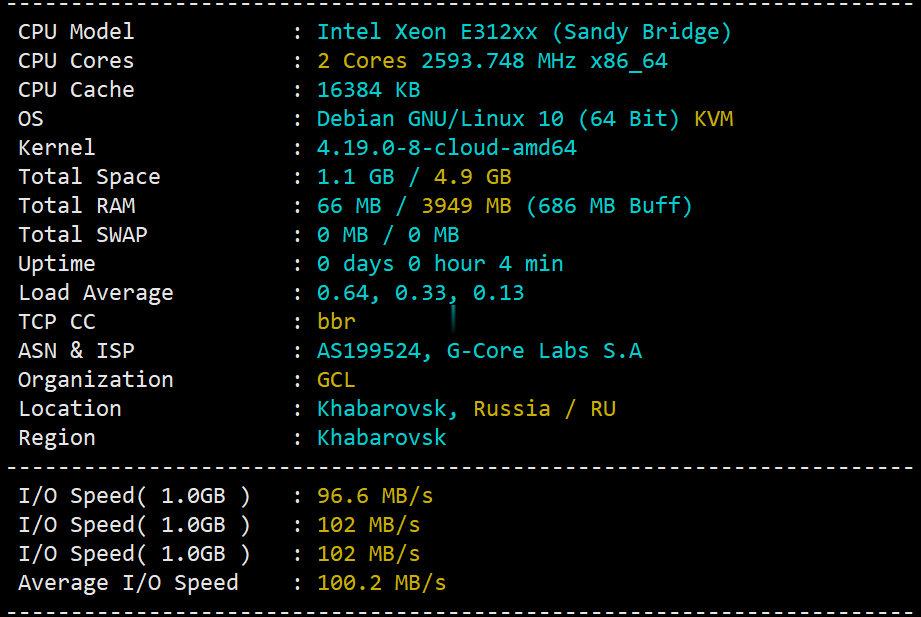

gcorelabs远东khabarovsk伯力Cloud云服务器测评,告诉你gcorelabs云服务器怎么样

说明一下:gcorelabs的俄罗斯远东机房“伯力”既有“Virtual servers”也有“CLOUD SERVICES”,前者是VPS,后者是云服务器,不是一回事;由于平日大家习惯把VPS和云服务器当做一回事儿,所以这里要特别说明一下。本次测评的是gcorelabs的cloud,也就是云服务器。 官方网站:https://gcorelabs.com 支持:数字加密货币、信用卡、PayPal...

棉花云1折起(49元), 国内BGP 美国 香港 日本

棉花云官网棉花云隶属于江西乐网科技有限公司,前身是2014年就运营的2014IDC,专注海外线路已有7年有余,是国内较早从事海外专线的互联网基础服务提供商。公司专注为用户提供低价高性能云计算产品,致力于云计算应用的易用性开发,并引导云计算在国内普及。目前公司研发以及运营云服务基础设施服务平台(IaaS),面向全球客户提供基于云计算的IT解决方案与客户服务(SaaS),拥有丰富的国内BGP、双线高防...

Digital-vm80美元,1-10Gbps带宽日本/新加坡独立服务器

Digital-vm是一家成立于2019年的国外主机商,商家提供VPS和独立服务器租用业务,其中VPS基于KVM架构,提供1-10Gbps带宽,数据中心可选包括美国洛杉矶、日本、新加坡、挪威、西班牙、丹麦、荷兰、英国等8个地区机房;除了VPS主机外,商家还提供日本、新加坡独立服务器,同样可选1-10Gbps带宽,最低每月仅80美元起。下面列出两款独立服务器配置信息。配置一 $80/月CPU:E3-...

服务器恢复为你推荐

-

中国机电一体化技术应用协会centos6.5linux centos 6.5 怎么安装软件抢米网会知道怎样抢小米的请进来说一下。传奇域名谁能帮忙查查传奇的IP和域名免费代理加盟免费加盟代销怎么回事,能具体介绍下么工具条有什么工具条比较好联系我们代码卸载失败!请联系我们帮助您解决!(错误代码13)--是什么情况qq挂件qq空间挂件大全!图文模块为什么我的QQ弄了图文模块只出现字没有图片?建站无忧求好点的免费建站网